2020年底爆发SolarWinds黑客事件、相关新闻和分析文章为软件供应链安全的讨论奠定了基调。攻击者总是寻找阻力最小的入侵路径,他们逐渐发现,在软件供应商的大型数据泄露事件后,他们可以更容易地获得许多供应商客户的访问权限。

以下统计数据反映了受软件供应链不安全因素影响的企业对供应链攻击增长、攻击成本和影响的关注。

2021预计2020年供应链攻击数量将是2020年的4倍

统计数据来源:ENISA《供应链攻击威胁态势》,欧盟网络安全局(ENISA),2021年

根据欧盟网络安全局(ENISA)2021年编制的供应链攻击研究报告将增加到去年的四倍。该机构报告称,在过去几年观察到的攻击中,超过一半是高级持续威胁(APT)实施组织或知名网络攻击团伙。

报告解释说:“随着直接攻击和保护良好企业的成本增加,攻击者更愿意攻击这些企业的供应链,这更有可能产生潜在的大规模跨境影响。”

45%的企业承认其软件供应链安全工作只完成了一半

统计数据来源:全球首席高管安全调查,Cloudbees,2021年

最近对500名首席高管进行的一项企业软件供应链状况调查显示,约45%的受访者认为,他们只完成了一半的工作,如通过代码签名、工件管理和限制仅依赖可信注册机构来保护软件供应链。

这项由Regina Corso Consulting接受CloudBees委托研究还表明,64%的高管不知道该先向谁求助,假设受访企业的软件供应链受到攻击。考虑到93%的受访者表示他们已经准备好应对供应链上的网络攻击,这些坦率的调查结果非常有趣:这可能意味着企业对软件供应链安全的认知存在一定程度的偏差。

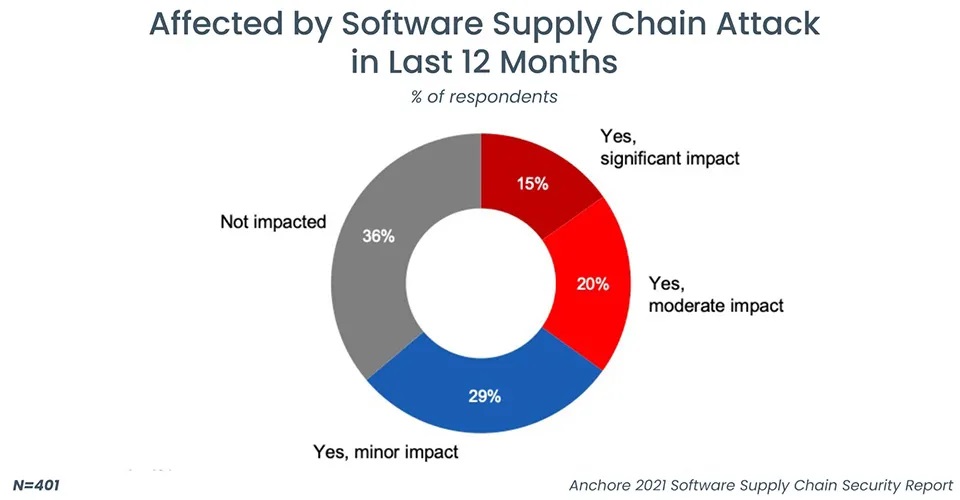

64过去12个月,%的企业受到供应链攻击的影响

统计数据来源:Anchore 2021年软件供应链安全报告

Anchore年中报告显示,425家大型企业IT、安全和DevOps在主管中,超过三分之二的人报告说,他们去年受到了供应链攻击的影响。这些攻击引起了企业的关注,因为绝大多数(80%)受访者现在报告说,软件供应链安全至少是企业关注的焦点之一。约60%的受访者表示,软件供应链安全是其工作的首要任务。

企业在保护软件供应链方面最常提到的三个挑战是保护开源软件容器,保护企业编写的代码,了解运行软件所需的完整软件材料清单——包括开源库和源代码。

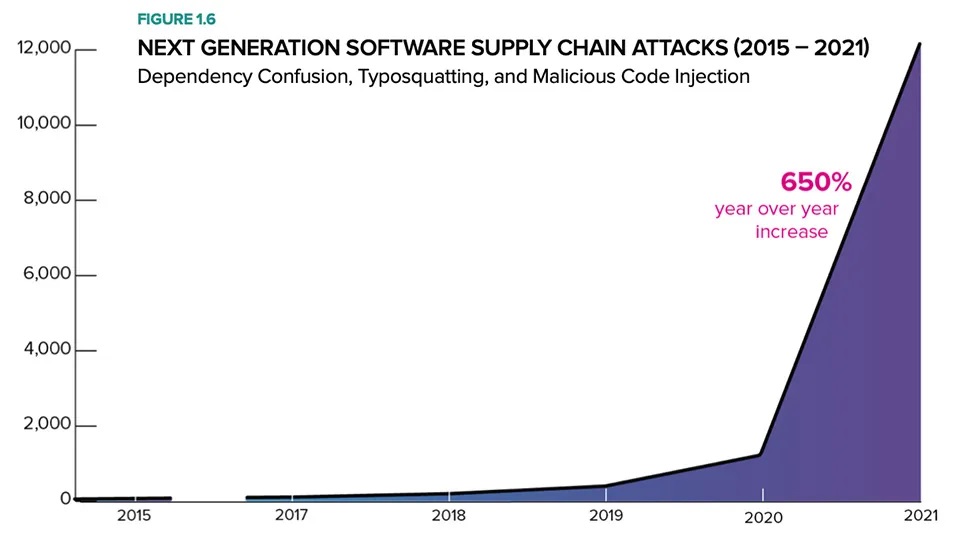

向开源项目注入新漏洞“下一代”去年供应链攻击暴增65%

统计数据来源:2021年软件供应链状况报告,Sonatype

企业不仅要担心未修复已知开源漏洞的旧软件供应链漏洞的使用程序。现在,恶意黑客开始主动将自己的漏洞和后门插入软件,SolarWinds崩溃证明了这一点。Sonatype这类下一代软件供应链攻击在过去一年中急剧增长,增长了650%。

下一代供应链攻击中最常见的类型是依赖或命名空间混淆攻击、域名抢注攻击和恶意源代码注入。

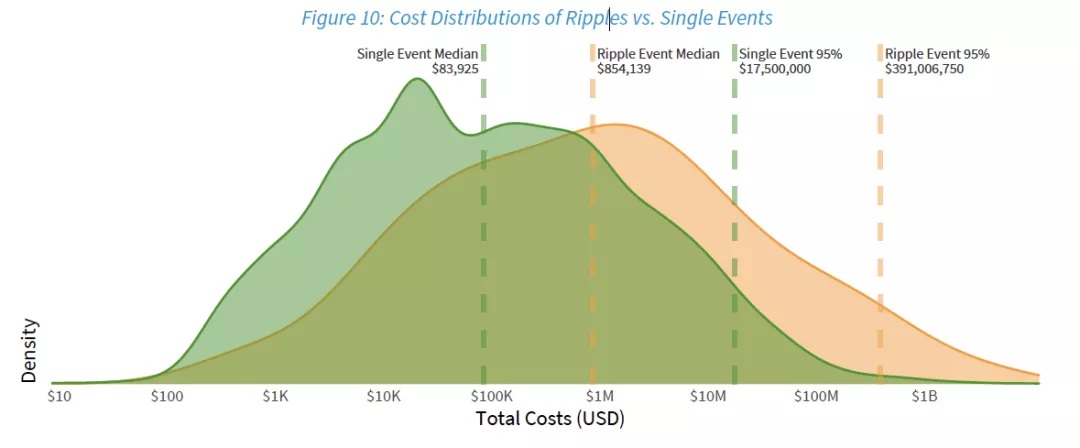

包括供应链数据泄露在内的多方面“涟漪”安全事件的成本是传统数据泄露的10倍

统计数据来源:2021年风险涟漪,RiskRecon/Cyentia Institute

Cyentia Institute最近受RiskRecon自2008年以来,委托的一项研究调查了897起多方数据泄露事件(也称为涟漪事件)。这些涟漪事件影响了三家或三家以上公司的安全事件(包括供应链事件)括供应链事件)。研究表明,涟漪数据泄露造成的经济损失是传统单方数据泄露的10倍。在最严重的情况下,涟漪数据泄露比传统数据泄露造成的损失高26倍。

Cyentia研究表明,典型涟漪数据泄露的影响可能需要很长时间(379 天)才能影响75%的下游受害者。

自SolarWinds自事件发生以来,69%的高管没有询问软件供应商的安全问题

统计数据来源:2021年高管调查,Venafi

即使在看到SolarWinds经过对供应链安全事件的后果和对其下游影响的分析,大多数企业可能没有吸取这些教训。Venafi对1000多名IT与开发人员进行的一项研究表明,自SolarWinds自供应链攻击发生以来,69%的受访者没有向软件提供商提出更多关于软件安全过程和代码验证过程的问题。

此外,55%的受访者表示,SolarWinds黑客事件对他们在购买软件时考虑的问题几乎没有影响。这意味着,尽管对供应链攻击的担忧仍然很高,但没有人真正对供应商施加压力。