有分析表明,近日一起已经开展的加密货币发掘主题活动已更新了武器库,与此同时改善了规避防御力的对策,进而使危害分子结构可以不露痕迹地掩藏侵入行踪,不让人留意。其最开始的进攻全过程为:一旦运作一个名为“ alpine:latest ”的一般镜像文件,就实行一个故意指令,该实际操作造成名为“ autom.sh ”的 shell 脚本制作被下載到设施上。

据 DevSecOps 和互联网安全企业 Aqua Security 的分析工作人员称,以往三年,她们一直在追踪剖析这一加密货币发掘主题活动,仅在 2021 年第三季度就发觉 125 起进攻,这说明这类进攻并沒有变缓的趋势。

尽管这起主题活动的前期环节沒有采取一切特别的方法来掩藏发掘主题活动,但之后的主题活动说明其开发者采用了极端化对策,想方设法使自身不被看到和查验出去,关键的具体措施是可以禁止使用安全性体制,并可以免费下载通过搞混解决的发掘 shell 脚本制作。网络攻击对该脚本制作用 Base64 编号了五次,以绕开安全工具的检验。

科学研究工作员表明:“ Autom 加密货币发掘恶意程序进攻主题活动说明,现如今网络攻击正变的愈来愈成熟,不断完善其进攻技巧及其提高被安全性解决方法检验到的工作能力。”为了更好地预防这种危害,提议机构密切关注异常的器皿主题活动、实行动态性镜像文件剖析,并按时扫描仪自然环境以搜索不正确不合理问题。

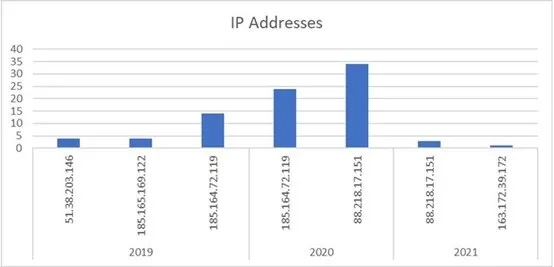

图1 加密货币发掘主题活动

据统计,多伙犯罪分子(例如 Kinsing )常常执行这类恶意程序主题活动以挟持电子计算机,进而发掘加密货币。她们持续扫描仪互联网技术,搜索配备不合理的 Docker 网络服务器,从而闯进未受保障的服务器,并嵌入一种之前对外公布纪录的加密货币挖币恶意程序( miner )。

图2 加密货币发掘主题活动

此外,一个名为 TeamTNT 的黑客联盟被发觉在进攻未采用安全防范措施的 Redis 网站数据库、阿里延展性测算服务项目( ECS )案例、曝露的 Docker API 及其易受攻击的 Kubernetes 群集,便于在总体目标服务器内以 root 管理权限实行恶意程序,而且布署加密货币发掘有效载荷和盗取登陆信息内容的木马程序。除此之外,受传染的 Docker Hub 账号也被用于代管故意镜像文件,随后这种故意镜像文件用于派发加密货币挖币木马程序。

Sophos 企业高級危害研究者 Sean Gallagher 在剖析 Tor2Mine 发掘主题活动的内容中尤其强调:“挖币木马程序是互联网犯罪嫌疑人将系统漏洞变成数据红包的一种低风险性方法,其面对的比较大风险性是与之市场竞争的别的挖币木马程序发觉一样易受攻击的网络服务器。” Tor2Mine 发掘主题活动应用 PowerShell 脚本制作来禁止使用恶意程序维护体制、实行挖币木马程序有效载荷,并收集 Windows 登陆信息内容。

最近, Log4j 日志库中的网络安全问题及其 Atlassian Confluence 、 F5 BIG-IP 、 VMware vCenter 和 Oracle WebLogic Servers 中探索与发现的系统漏洞被别人乱用,以接手设备,进而发掘加密货币,这类阴谋名为加密货币挟持。在稍早,互联网额外储存( NAS )机器设备生产商 QNAP 警示称,对于其设施的加密货币发掘恶意程序很有可能占有 CPU 总需求量的50%上下。

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章