全球网络安全公司Positive Technologies对过去10年臭名昭著的恶意软件发布了新的调查报告——Rootkit详细分析。

Rootkit虽然不是最常见的恶意软件类型,但根据过去发生的一些重大攻击事件,Rootkit一般与木马、后门等恶意程序相结合,拦截网络流量、监控用户、窃取登录凭证或劫持资源DDoS攻击和隐藏这些活动的作用。

主要目标是政府机构

大部分研究发现Rootkit被APT(Advanced Persistent Threat,出于经济动机,高级可持续威胁攻击)组织或犯罪分子的支出超过了成本。最常见的目标是77%的政府和研究机构Rootkit网络犯罪分子用于收集数据等间谍目的。

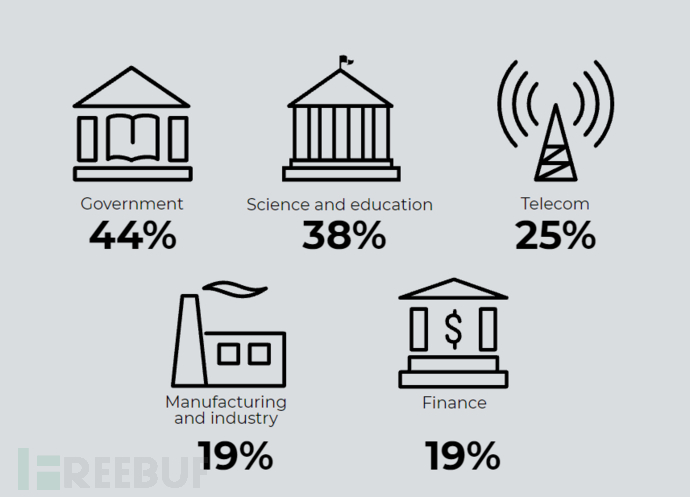

根据案例分析,44%的攻击是针对政府部门和38%的科研这些机构的数据往往对网络犯罪分子有重要价值。此外,电信、制造业和金融机构也是最好的。56%的攻击是针对个人的,包括高级官员和外交官。

5 行业受到攻击最多( rootkit 攻击份额)

在动机方面,31%是出于经济利益,只有15%试图利用受害者的基础设施进行后续攻击。

Positive Technologies安全分析师Yana Yurakova认为,Rootkit很难开发,尤其是在核心模式下。因此,它们要么技术实力强APT组织开发要么由有财力的个人或组织在灰色市场购买。

定制化的rootkit

研究还发现,暗网论坛主要是用户级的Rootkit这些用户级的销售宣传场所Rootkit通常用于大规模攻击。根据该报告,现成的Rootkit成本从4.5万美元到1万美元不等,取决于操作模式、目标操作系统、使用条款(如可租用时间)和远程访问、隐藏相关文件、流程和网络活动等附加功能。

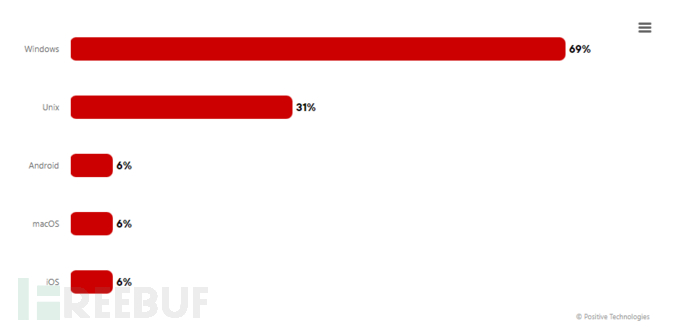

在某些情况下,开发人员会根据买方的需要提供定制Rootkit。67%的广告显示Rootkit倾向为Windows“量身定制”。这与分析样本组中的研究结果一致Windows系统制作的Rootkit占了69%。

各操作系统rootkit 的份额,Windows占比69%

“尽管开发此类程序存在困难,但每年我们都会看到新版本的rootkit其运行机制不同于已知恶意软件。”Positive Technologies Expert Security Center (PT ESC)恶意软件检测主管Alexey Vishnyakov表示。“这表明网络犯罪分子仍在开发伪装恶意活动的工具,并提供绕过安全检查的新技术——新版本的Windows恶意软件开发人员立即为其创建rootkit。我们预计Rootkit将继续严格组织APT组织使用意味着它不再仅仅是为了破坏数据和获取经济利益,而是为了隐藏复杂和有针对性的攻击,这可能会给组织带来不可估量的后果,如直接禁止核电站、电网等关键单位的基础设施和政治间谍活动。”

可见,Rootkit主要威胁仍将掩盖复杂而有针对性的攻击。Positive Technologies 建议使用端点恶意软件检测工具和解决方案,如PT Sandbox,在安装和操作过程中可识别恶意软件。Rootkit 扫描程序、系统完整性检查和异常网络流量分析也有助于检测Rootkit。