关于JSPanda

JSPanda它是一种强大的客户端原型污染漏洞扫描工具,可以污染源代码中收集的所有单词,并在屏幕上显示。因此,它可能会产生虚假的阳性结果。这些输出信息只为研究人员提供额外的安全分析信息,其目的不是实现完全的自动化操作。

注:当前版本JSPanda不具备检测先进原型污染漏洞的能力。

JSPanda运行机制

- 对原型污染漏洞采用了多种用途Payload;

- 目标项目中的所有链接都可以收集和扫描,然后添加Payload至JSPanda所获取到的URL使用无头Chromedriver导航到每一个URL链接;

- 扫描目标JavaScript所有潜在易受攻击的单词在库源代码中,JSPanda可以扫描目标项目中的脚本工具,创建简单的工具JS PoC帮助研究人员手动扫描目标代码;

工具要求

- 下载并安装最新版本Google Chrome浏览器以及Chromedriver驱动程序;

- Selenium

工具下载

大多数研究人员可以使用以下命令将项目源代码克隆到当地:

工具运行

(1) 扫描

首先,我们需要使用目标项目URL地址添加进JSPanda的url.txt例如,在文件中“example.com”。添加后,我们可以操作以下命令进行扫描:

(2) 基础源代码分析

首先,我们需要一个接一个JavaScript添加到库的源代码analyze.js中,然后使用analyze.py文件来生成PoC代码。

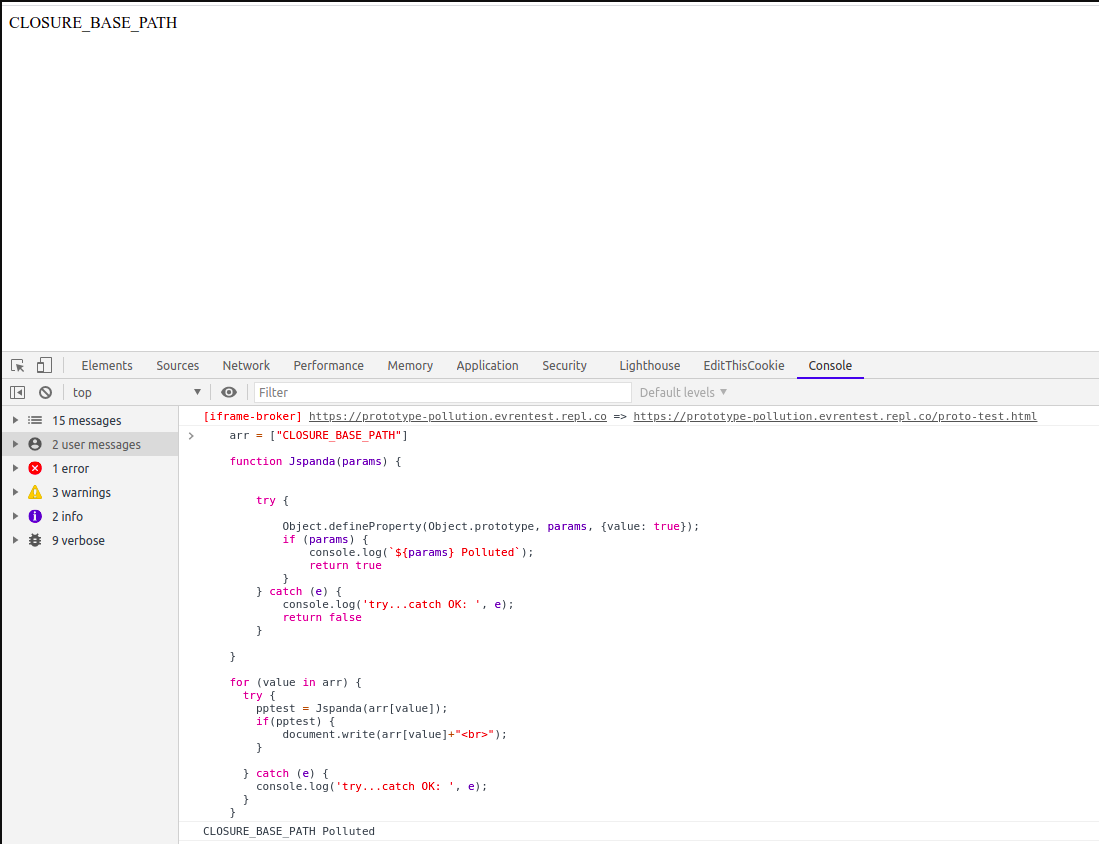

接下来,在Chrome我们刚刚生成的浏览器命令执行到终端窗口PoC代码。它会污染从源代码中收集到的所有单词,并在控制台窗口显示结果。这个过程可能会产生假阳性结果。这些输出信息只为研究人员提供额外的安全分析信息,其目的不是实现完全的自动化操作。

操作命令如下:

源代码分析截图

工具演示视频

视频地址:点我看

项目地址

JSPanda:【GitHub传送门】