ATT&CK架构是一个网络信息安全综合型知识库系统,根据对进攻生命期各时期的具体观查,进而对网络攻击个人行为开展解释与归类,已变成科学研究危害实体模型和方式的基本专用工具。伴随着生产商及公司对该架构的普遍选用,ATT&CK知识库系统已认可变成掌握网络攻击的方式实体模型与技术权威。

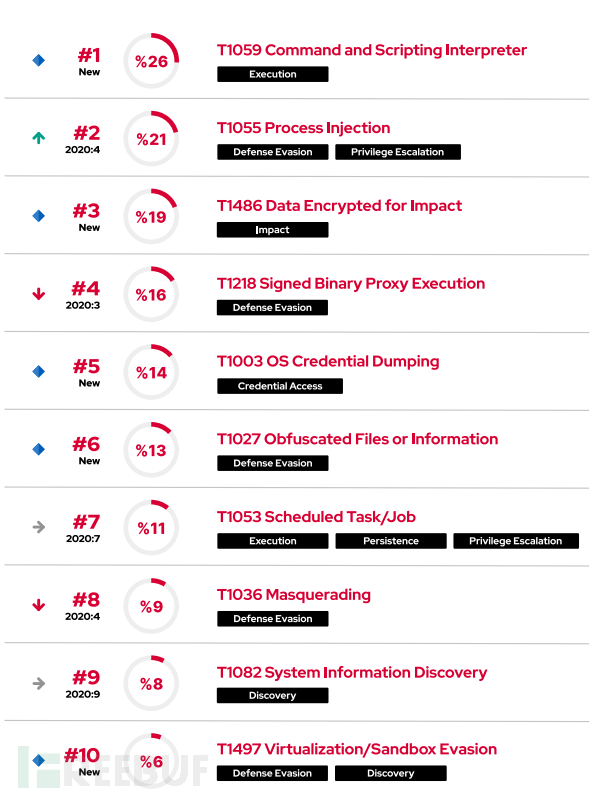

Picus科学研究工作人员从多种来源于搜集了超出二十万真实的世界危害样版,明确了样品的战略、技术性和程序流程(TTP),并对每一个TTP开展了归类,全部样版超出180千万种ATT&CK技术性。Picus Labs对于此科学研究公布了Red Report统计分析汇报,包含最多见的十种ATT&CK进攻技术性。此研究发现有利于防御者发觉网络诈骗和进攻的主要发展趋势,并协助安全性精英团队给予防御力对策,并合理防止、检验和回应危害。

一、关键发觉

与先前数据信息对比,2022年最明显的变动是增多了“T1486数据库加密危害”技术性的应用,该技术性初次进到前十名,排名第三。研究表明,所研究的恶意程序样版中有五分之一是为数据加密总体目标系统软件中的资料而制定的。这一結果与勒索病毒进攻的潮流趋势持续升高一致,据报道勒索病毒进攻在2020年7月至2021年6月期内提升了1,070%。

科学研究表明,每一个恶意程序的均值故意个人行为总数有所增加。在前一年的探讨中剖析的恶意程序样版表明均值有9次故意个人行为,但如今故意个人行为的均值总数为11次。这一发觉与恶意程序多元性及其网络攻击的工艺工作能力已经提升的见解一致。

另一个关键发觉是,“T1059指令和脚本制作编译器”是最受欢迎的ATT&CK技术性,剖析的全部恶意程序样版中有四分之一应用。因为PowerShell等编译器是正规的内嵌应用工具,可以普遍浏览电脑操作系统的内部构造,因而网络攻击常常乱用他们来运行命令。

十大ATT&CK技术性中有五种被分类在“TA005防御力避开”战略下。剖析发觉,三分之二的恶意程序最少展现了一种防御力避开技术性,这显出了网络攻击要想躲避安全性精英团队监控的信心。

- 数据库加密更加普遍。2022年,ATT&CK的TA0040危害战略中的T1486数据库加密危害技术性初次进到前十名,排名第三,19%剖析的恶意程序应用了该技术性。这也表述了为什么2021年勒索病毒进攻的急剧提升。

- 恶意程序愈来愈繁杂。2022年恶意程序均值主要表现出11次故意个人行为(TTP),高过2020年的9次,这显出了进攻以及身后网络攻击的复杂度提升。

- 防御力避开是最多见的战略。网络攻击应用的最多见的MITRE ATT&CK战略是TA0005防御力避开,剖析发觉,三分之二的恶意程序最少展现了一种避开技术性。T1218签字二进制代理商实行、T1027搞混文档或信息内容、T1497虚拟化技术/沙盒游戏避开是初次发生在汇报前十名的防御力避开技术性。

- 网络攻击更喜欢乱用内嵌专用工具。网络攻击关键应用离地进攻(LoL)应用工具来实行汇报前十名中列举的全部技术性,这说明网络攻击更喜欢乱用合理合法专用工具,而不是自定专用工具。该汇报中最受欢迎的技术水平是T1059指令和脚本制作编译器,剖析的恶意程序样版中有26%应用过去了该技术性。这类技术性涉及到乱用内嵌或常见的命令行界面(CLI)和开发语言,例如PowerShell、Apple脚本制作和Unix Shell,做为实行随意指令的方式。

二、研究思路

MITRE ATT&CK是一个根据现实世界观查的网络攻击战略、技术性和程序流程(TTP)的开源系统知识库系统。因为ATT&CK系统化界定和机构了TTP,已成為安全性精英团队中间叙述TTP的通用语言。在2021年10月公布的ATT&CK for Enterprise v10版本号中,共包括14个战略(Tactics)和188个技术性(Techniques)。

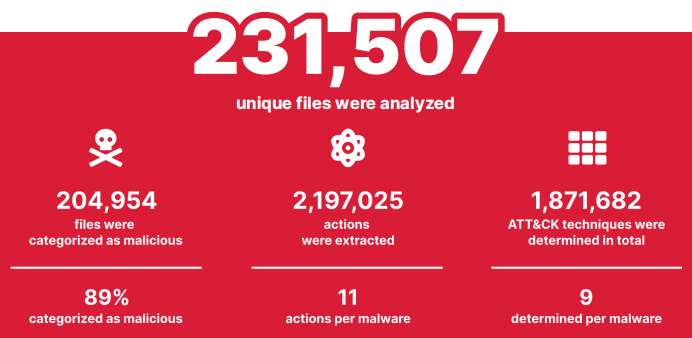

Picus Labs科学研究工作人员剖析了2020年10月至2021年10月期内的231,507个文档,在其中204,954个文档(89%)被分类为故意文档,并从这种文档中获取了2,197,025个实际操作,每一个恶意程序均值有11个故意实际操作(TTP)。因为好几个实际操作很有可能投射到同一技术性,2,197,025个姿势被投射到1,871,682项MITRE ATT&CK技术性,均值每一个恶意程序有9项MITRE ATT&CK技术性。

Picus Labs科学研究工作人员明确了信息汇集的虚假文档应用了哪一种技术性。随后测算了应用每一种技术性的恶意程序的百分数。例如,网络攻击在204,954个故意文档中的53,582个(26%)中采用了“T1059指令和脚本制作编译器”技术性。

三、十大ATT&CK技术

1. T1059指令和脚本制作编译器

T1059指令和脚本制作编译器(Command and Scripting Interpreter)技术性归属于TA0002实行(Execution)战略,有53,582个(26%)恶意程序样版应用了该技术性。

指令和脚本制作编译器是网络攻击用于在总体目标体系上运行命令、脚本制作和二进制文件的一种实行技术性。因而略见一斑,此项技术性在汇报中排名第一。指令和脚本制作编译器是为合理合法客户研发的,但网络攻击也常常应用他们来运作它们的编码、与当地和远程控制系统软件互动及其在进攻主题活动期内实行第三方软件。

编译器(Interpreter)是一种计算机语言,它立即实行用程序编写或开发语言撰写的命令,而不需要事前编译程序。编译器在程序执行以前不用编译程序全过程,它立即一条一条的运行指令,这也是网络攻击更喜欢指令和脚本制作编译器的因素之一。

这类技术性包含指令编译器和脚本制作编译器。指令编译器(Command Interpreters)依据客户以互动方式递交的指令或利用程序流程中具有的指令实行表述。电脑操作系统具备内嵌的远程服务器指令编译器,例如Windows中的Windows Command Shell和PowerShell,及其类Unix系统软件中的 Unix Shell。说白了,指令编译器也被称作shell。除开内嵌的电脑操作系统指令Shell以外,一些计算机语言如Python、Perl和Ruby也是有指令编译器。

脚本制作编译器(Scripting Interpreter)表述和实行脚本制作中产生的指令,而不用编译程序。脚本制作是用开发语言撰写的一组井然有序指令,开发语言是一种实证性计算机语言,不用编译程序就可以实行脚本制作。一些知名的开发语言是Windows中的PowerShell和VBScript、类Unix系统软件中的Unix Shell、macOS中的AppleScript、JavaScript、JScript、Python、Perl和Lua。指令编译器也包括在一些开发语言中,例如PowerShell、Unix shell、Python和Perl。

网站管理员和程序猿等合理合法客户应用指令编译器来实行随意每日任务。她们应用脚本制作编译器根据在代码中自动化技术来加快实际操作每日任务。

尽管指令和脚本制作编译器是为合理合法客户研发的,但在进攻主题活动期内,网络攻击常常应用一个或好几个编译器来实行恶意程序,并与当地和远程控制系统软件互动。例如,网络攻击应用脚本制作枚举类型已经运作的服務和过程,发觉系统软件和客户信息,并根据在客户每一次登陆时实行故意负荷来在受害人电子计算机中分布式锁。

除此之外,Windows系统中的PowerShell和VBScript、类Unix系统软件中的Unix shell、macOS中的AppleScript等一些开发语言可以根据API立即与电脑操作系统互动,因而网络攻击可以应用他们来绕开欠缺的过程监管体制。他们是电脑操作系统中的内嵌专用工具,因而应用他们比应用自定专用工具更隐敝。

T1059指令和脚本制作编译器技术性有八个子技术(Sub-Techniques),各自为:T1059.001 PowerShell、T1059.002 AppleScript、T1059.003 Windows Command Shell、T1059.004 Unix Shell、T1059.005 Visual Basic、T1059.006 Python、T1059.007 JavaScript和T1059.008计算机设备CLI。

2. T1055过程引入

T1055过程引入(Process Injection)技术性归属于TA0004管理权限提高(Privilege Escalation)和TA0005防御力避开(Defense Evasion)战略,有43,639个(21%)恶意程序样版应用了该技术性。

网络攻击一直尝试在其高級黑客攻击中完成更高层次的隐敝、持续性和权利。做为可以给予这种作用的体制,过程引入依然坐落于汇报目录顶端也就不奇怪了。

根据列举已经运作的过程并过虑掉做为电脑操作系统或已安装程序的合法化过程,可以轻轻松松检验恶意程序过程。假如恶意程序可以将其恶意代码封装形式在合理合法过程中,将掩藏在受传染的体系中。过程引入是一种原始但合理的技术性,包含在另一个过程的详细地址室内空间内运作任何编码。因而,该技术性可以浏览总体目标过程的运行内存、系统软件和互联网资源。

过程引入为网络攻击给予了三个明显益处:

- 在合理合法过程下实行编码很有可能会躲避安全管理,纳入授权管理的合法化过程会掩藏恶意程序以躲避检验。

- 因为恶意程序是在合理合法过程的内存空间内实行的,也很有可能躲避硬盘调查取证。

- 假如总体目标过程具备提高的管理权限,则此技术性将开启管理权限提高。例如,假如总体目标过程可以浏览互联网资源,则恶意程序可以利用互联网技术及其与同一互联网上的别的电子计算机开展合理合法通讯。

安全管理可以快速检测自定过程。因而,危害个人行为者应用常用的Windows过程,例如explorer.exe、svchost.exe、dllhost.exe、services.exe、cvtres.exe、msbuild.exe、RegAsm.exe、RegSvcs.exe、rundll32.exe、arp.exe 、PowerShell.exe、vbc.exe、csc.exe、AppLaunch.exe和cmd.exe等内嵌远程服务器Windows过程,及其iexplore.exe、ieuser.exe、opera.exe、chrome.exe、firefox.exe、outlook.exe、msinm.exe等万能软件过程。

T1055进程引入有十一个子技术性,各自为:T1055.001 DDL引入、T1055.002携带式可实行(PE)引入、T1055.003进程实行挟持引入、T1055.004多线程全过程调用(APC)注入、T1055.005线程本地存储(TLS)注入、T1055.008 Ptrace系统调用注入、T1055.009 Proc内存注入、T1055.011附加对话框内存(EWM)注入、T1055.012 Process Hollowing、T1055.013 Process Doppelgänging及其T1055.014 VDSO挟持。

3. T1486数据库加密危害

T1486数据库加密危害(Data Encrypted for Impact)技术性归属于TA0040危害(Impact)战略,有37,987个(19%)恶意程序样版应用了该技术性。

网络攻击数据加密总体目标体系上的数据信息,以避免浏览系统软件和互联网资源。这种进攻很有可能以盈利为导向性,如勒索病毒进攻,或是完全是毁灭性的。正如成千上万勒索病毒进攻所说明的那般,当数据信息被数据加密时,机构的运营能力会遭受明显危害。因为2021年勒索病毒进攻的总量和危害持续提升,该技术性快速进到十大ATT&CK技术性的第三名。

在近期的勒索病毒样版中,网络攻击应用多种多样加密技术来利润最大化数据加密特性和安全系数。除此之外,这类方式 在数据加密时不用联接互联网技术,仅有在破译时必须接入互联网技术。

在这类混和加密方法中,勒索病毒应用对称性(密匙)加密技术对资料实现数据加密,随后应用非对称加密(公匙)加密技术对对称加密中采用的产品密钥完成数据加密。

对称加密算法(也称之为密匙数据加密)应用同样的密匙来数据加密和破译数据信息。AES、DES、3DES、Salsa20、ChaCha20和Blowfish是一些时髦的对称加密算法。因为对称加密比非对称加密快得多,因而它最合适很多信息的大批量数据加密。因而对称加密特别适合在勒索病毒规定的短期内数据加密数千个文档。除此之外,对称性优化算法通常给予较小的图片大小,进而完成快速的传递和更少的储存空间。

虽然对称加密具备强有力的使用性能和效率高,但它有两个关键限定。第一个限制是密匙分配问题。对称加密关键根据数据加密密匙务必信息保密的规定。殊不知,安全性地派发密匙具备趣味性。针对勒索病毒,此限定主要表现为将密匙储存在被害设备中。科学研究工作人员可以寻找密匙,而且因为它沒有数据加密,因而可以构建一个应用密匙破译文档的专用工具。

第二个限定是双因素认证问题。因为每对推送方和接受方都必须一个唯一的密匙,因而需要的密匙总数伴随着消费者的提高而提升。针对勒索病毒,勒索软件作业者务必为每台被害设备建立不一样的密匙,并将全部密匙信息保密。不然,假如全部设备都采用同样的密匙,假如之中一台设备上泄漏了密匙,则可以应用泄漏的密匙破译敲诈勒索软件加密的全部文档。

非对称加密(也称之为公匙数据加密)解决了密匙派发和双因素认证问题。非对称加密算法应用二种不一样的密匙:公钥和公匙。推送方可以应用接受方的公匙对信息开展数据加密,但该加密信息只有应用接受方的公钥破译。公钥务必对其使用者维持私有化,而公匙可以根据文件目录公布浏览。因而,勒索病毒作业者可以为每台被害设备建立不一样的公匙,并让这种公匙在被害设备上可浏览。即使有些人找到公匙,要是没有勒索病毒营运商的公钥,她们也不能破译文档。

非对称加密的具体不足之处是它比对称加密慢得多。这也是因为非对称加密的数学课多元性,必须越来越多的计算水平。

勒索病毒开发者将对称加密和非对称加密(一种混和加密方法)结合在一起,以清除这2种技术性的缺陷。她们应用对称性密匙优化算法对被害系统软件中的资料开展大批量数据加密,并应用非对称加密密匙优化算法对对称性优化算法应用的密秘密匙完成数据加密。因而,勒索病毒开发者运用对称性优化算法的数据加密特性,与此同时运用非对称加密优化算法的强劲安全系数。

勒索病毒关键应用Windows API来运用对称性和非对称加密优化算法,例如DES、AES、RSA 和RC4数据加密。例如,Nefilim乱用Microsoft的Enhanced Cryptographic Provider来导进数据加密密匙,并应用API函数对数据资料开展数据加密。勒索病毒通常会查看每台服务器的唯一信息内容,以转化成服务器的唯一标志符,用以数据加密/破译全过程,例如加密机GUID和卷信息内容(硬盘卷名和系列号)。

4. T1218签字二进制代理商实行

T1218签字二进制代理商实行(Signed Binary Proxy Execution)技术性归属于TA0005防御力避开(Defense Evasion)战略,有32,133个(16%)恶意程序样版应用了该技术性。

签字二进制文件,即应用可靠数据证书签名的二进制文件,可以在受数字签名认证和运用系统控制维护的Windows电脑操作系统上实行。殊不知,网络攻击常常乱用这种合理合法的二进制文件来躲避安全管理。这种二进制文件也称之为离地进攻二进制文件(LOLBins)。

签字二进制代理商实行就是指根据应用另一个用可靠数据证书签名的可执行程序来运行命令或可执行程序的全过程。网络攻击运用签字可执行程序的信赖来躲避自我防御机制。

T1218签字二进制代理商实行有十三个子技术性,各自为:T1218.001 CHM文档、T1218.002操作面板、T1218.003 CMSTP、T1218.004 Installutil.、T1218.005 Mshta、T1218.007 Msiexec、T1218.008 Odbcconf、T1218.009 Regsvcs/Regasm、T1218.011 Rundll32、T1218.012 Verclsid、T1218.013 Mavinject、T1218.014 MMC。

5. T1003电脑操作系统凭据存贮

T1003电脑操作系统凭据存贮(OS Credential Dumping)技术性归属于TA0006凭据浏览(Credential Access)战略,有29,355个(14%)恶意程序样版应用了该技术性。

一旦网络攻击创建了系统对的原始访问限制,她们的具体总体目标之一便是寻找浏览自然环境中别的資源和系统软件的凭证。做为获得账户登录和登陆密码信息内容的体制,凭证存贮是十大最经常使用的MITRE ATT&CK技术性的第五名。

在应用提高的管理权限伤害系统软件后,网络攻击会试着存贮尽量多的凭证。MITRE ATT&CK架构的凭据存贮技术性使网络攻击可以从电脑操作系统和手机软件中获得账户登录和登陆密码信息内容。这种凭证可以授于更高級其他访问限制,例如权利域帐户,或是一样的凭证可以用以别的财产。网络攻击应用此技术性搜集的凭证来:

- 访问受限信息内容和重要财产;

- 根据采用同样凭证伤害其他软件,在互联网中实行横着挪动;

- 建立新帐户、实行实际操作和删掉帐户以消除追踪;

- 剖析登陆密码方式和登陆密码对策以表明别的凭证。

T1003电脑操作系统凭据存贮有八个子技术性,各自为:T1003.001 LSASS内存、T1003.002安全性帐号管理器、T1003.003 NTDS、T1003.004 LSA登陆密码、T1003.005缓存文件域凭证、T1003.006 DCSync、T1003.007 Proc系统文件、T1003.008 /etc/passwd和/etc/shadow。

6. T1027搞混文档或信息内容

T1027搞混文档或信息内容(Obfuscated Files or Information)技术性归属于TA0005防御力避开(Defense Evasion)战略,有26,989个(13%)恶意程序样版应用了该技术性。

网络攻击根据数据加密、编号、缩小或以其它方法在操作系统上或传送中掩藏可执行程序或文档的內容,进而搞混可执行程序或文档的內容。这也是一种常用的攻击性行为,可用以绕开好几个服务平台和网上的防御力。该工艺在上年沒有进到前十,但2022年排名第六。

网络攻击搞混故意文档、编码、指令、配备和更多信息,以防止被安全管理检验到。最多见的搞混方式有:

- 更改数据信息方式:这类方式包含变换数据信息以防止检查的体制,例如缩小、装包和存档。在其中一些体制必须客户互动才可以将数据修复为初始方式,例如递交登陆密码以开启受密码设置的文档。

- 变更数据信息尺寸:此办法包含例如二进制添充之类的体制,可在没有危害其功能性和行为表现的情形下提升故意文档的尺寸。其目标是绕开未配备为扫描仪超过特殊尺寸的资料的安全工具。

- 掩藏故意数据信息:这种体制将故意数据信息掩藏在看起来良好的资料中。在掩藏到文档中以前,可以分拆数据信息以减少其检验率。信息内容隐写和HTML走私是这些办法的一些事例。

- 搞混或删掉指标值:此办法包含用以从故意文档中搞混或删掉伤害指标值以防止检查的体制。文档签字、系统变量、标识符、一部分名字和其它服务平台/语言表达/应用软件特殊词义是一些指标值。

- 网络攻击根据搞混/删掉以绕开根据签字的检验。

T1027搞混文档或信息内容有六个子技术性,各自为:T1027.001二进制添充、T1027.002软件打包、T1027.003信息内容隐写、T1027.004交货后编译程序、T1027.005从专用工具中清除指标值、T1027.006 HTML走私。

7. T1053任务计划

T1053计划任务(Scheduled Task/Job)技术性归属于TA0002实行(Execution)、TA0003延续性(Persistence)和TA0004管理权限提高(Privilege Escalation)战略,有21,367个(11%)恶意程序样版应用了该技术性。

任务计划就是指在未来的特殊時间、按时(如一周一的零晨1:00)或在界定的情况出现时(如账号登录系统软件)实行的指令、程序流程或脚本制作。合理合法客户(如网站管理员)应用任务计划全自动构建和运转实际操作每日任务。

网络攻击还应用电脑操作系统的线程同步应用工具按界定的时刻表或在开机启动时实行故意负荷,以完成持续性。研究发现,任务计划是网络攻击在其恶意程序中采用的第七大ATT&CK技术性。

电脑操作系统和服务平台给予的一些应用工具,可以依照界定的时刻表全自动程序执行或脚本制作,例如微软公司Windows的schtasks.exe和at.exe、Linux的at、类Unix电脑操作系统的cron、macOS的launchd、systemd timers、及其Kubernetes的cronjobs。

T1053任务计划有七个子技术性,各自为:T1053.001 at(Linux)、T1053.002 at(Windows)、T1053.003 cron、T1053.004 Launchd、T1053.005任务计划、T1053.006 Systemd Timers、T1053.007器皿编辑。

8. T1036掩藏

T1036伪装(Masquerading)技术性归属于TA0005防御力避开(Defense Evasion)战略,有18,702个(9%)恶意程序样版应用了该技术性。

做为一种防御力避开技术性,网络攻击将其恶意程序的特点更改成合理合法和靠谱的。代码签名、恶意程序文档的名字和部位、每日任务和服務的名字全是这种作用的实例。掩藏后,网络攻击的恶意程序文档对客户和安全性而言全是合理合法的。用以防御力躲避的掩藏目标可以分成四类:

- 后缀名:T1036.002从左往右遮盖、T1036.006文件夹名称后的空格符及其T1036.007双文件扩展名涉及到蒙骗消费者或应用软件开启一个看上去像良好文件属性的文档,因为它显著的后缀名,但实际上是恶意程序。客户见到的后缀名事实上并不体现文档真正的后缀名。

- 名字:攻击者很有可能会将故意文件夹名称更改成合理合法且受信赖的手机应用程序的名字,例如flash_en.exe(T1036.005配对合理合法名字或部位)。可是,攻击者也会在应用合理合法系统软件实用程序以前变更其名字,由于一些安全工具会监管这种内嵌系统软件实用程序以检验其异常应用状况(T1036.003重新命名系统软件实用程序)。除开文件夹名称以外,攻击者还会继续用合理合法的工作或服務的名字来掩藏每日任务或服務的名字,使其看上去是合理的并防止检验(T1036.004掩藏每日任务或服务项目)。

- 部位:攻击者很有可能会将故意文档置放在C:\Windows\System32等受信赖文件目录中以躲避防御力。她们还很有可能建立类似已经知道软件应用的文件目录,例如C:\Intel\。有时候,攻击者会掩藏恶意软件的全部途径,包含文件目录和文件夹名称,例如C:\NVIDIA\NvDaemon.exe。这种方式分类在T1036.005配对合理合法名字或部位。

- 签字:攻击者拷贝合理和签字程序流程的数据库和代码签名信息,并在其恶意软件中应用这种信息来躲避防御力(T1036.001失效代码签名)。

T1036掩藏有七个子技术性,各自为:T1036.001失效代码签名、T1036.002从左往右遮盖、T1036.003重新命名系统软件实用程序、T1036.004掩藏每日任务或服务项目、T1036.005配对合理合法名字或部位、T1036.006文件夹名称后的空格符、T1036.007双文件扩展名。

9. T1082系统软件信息发觉

T1082系统软件信息发觉(System Information Discovery)技术性归属于TA0007发觉(Discovery)战略,有17,024个(8%)恶意软件样版应用了该技术性。

当攻击者得到系统的原始访问限制时,她们会观查自然环境并获取相关系统软件的专业知识,随后攻击者应用采集到的系统软件信息来明确怎样在后面个人行为中付诸行动。

在系统开展原始浏览后,攻击者必须搜集相关系统软件的信息,来确定怎样再次进攻。攻击者通常会搜集的信息包含:服务器/客户信息,如IP地址、登录名、网站域名、申请注册使用者、申请注册机构、一切正常运转的时间等;电脑操作系统信息,如操作系统名字、电脑操作系统版本号、系统软件地区设定、键盘布局、修复程序流程等;硬件配置信息,如CPU构架、CPU、总物理内存、网口、IP地址、CPUID/ProcessorID、卷系列号、硬盘尺寸、分辩率等。

攻击者常常应用内嵌的电脑操作系统实用程序来发觉系统软件信息,包含系统软件信息、系统配置和IaaS API启用。Systeminfo是一个Windows实用程序,可表明相关电子计算机以及电脑操作系统的详尽配备信息。Systemsetup是一个macOS指令,它使客户可以采集和配备通常在系统软件首选项应用软件中配备的特殊每台设备设定。攻击者应用API来获得相关云基础设施建设即服务项目(IaaS)服务提供商,例如Amazon Web Services(AWS)、Microsoft Azure和Google Cloud Platform(GCP)中案例的信息。

10. T1497虚拟化技术/沙盒避开

T1497虚拟化技术/沙盒避开(Virtualization/Sandbox Evasion)技术性归属于TA0005防御力避开(Defense Evasion)和TA0007发觉(Discovery)战略,有12,810个(6%)恶意软件样版应用了该技术性。

攻击者很有可能会向其恶意软件加上系统软件和客户信息发觉作用,以监测和防止虚拟化技术和剖析自然环境,例如恶意软件剖析沙盒。假如恶意软件检验到vm虚拟机或沙箱环境,便会摆脱受害人或不实行故意作用,例如免费下载附加负荷。

恶意软件剖析员工常常评定防护自然环境中的未知代码,例如vm虚拟机(VM)或沙盒。一样,网络安全产品通常应用这种自然环境在容许恶意软件进到机构互联网以前实行潜在性恶意程序以开展动态性恶意软件剖析。做为恶意软件剖析的結果,明确了恶意软件以及IOC(伤害指标值)应用的TTP(战略、技术性和程序流程)。TTP和IOC用以检验恶意软件。

自然,恶意软件开发者不期望在独立的条件中剖析它们的恶意软件,因而她们设计方案编码来检验vm虚拟机和沙箱环境,并防止在这种独立的环境中运行时呈现出故意个人行为。例如,假如监测到沙箱环境,Agent Tesla远程连接木马病毒(RAT)便会关掉。

攻击者应用多种方式来躲避vm虚拟机和沙箱环境,这种方式被称作Anti-Sandbox或Anti-VM方式。通常,这种方式涉及到检索这种条件的经典特点。这种特点可能是被害系统软件的一些特性或目标,例如VM经销商的特殊MAC地址,及其系统软件中本地用户建立的通用性产品工件的缺少,例如空的网页历史数据。

T1497虚拟化技术/沙盒避开有三个子技术性,各自为:T1497.001系统软件查验、T1497.002客户主题活动查验、T1497.003時间避开。