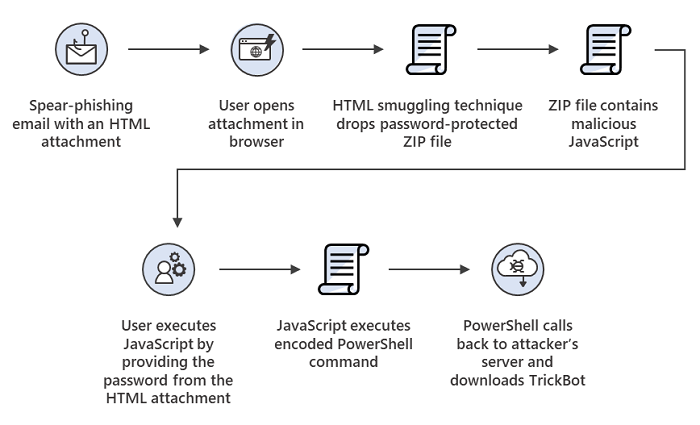

早在5月,微软就认定有俄罗斯背景的 NOBELIUM 黑客组织应对持续数月的 SolarWinds 负责网络攻击,并与企业、政府和执法机构达成合作,以遏制此类网络攻击的负面影响。早些时候,微软进一步分析了 NOBELIUM 使用了一套更复杂的恶意软件传输方法。可以看出,它是用来造成损坏并获得的“HTML Smuggling”访问系统的权利。

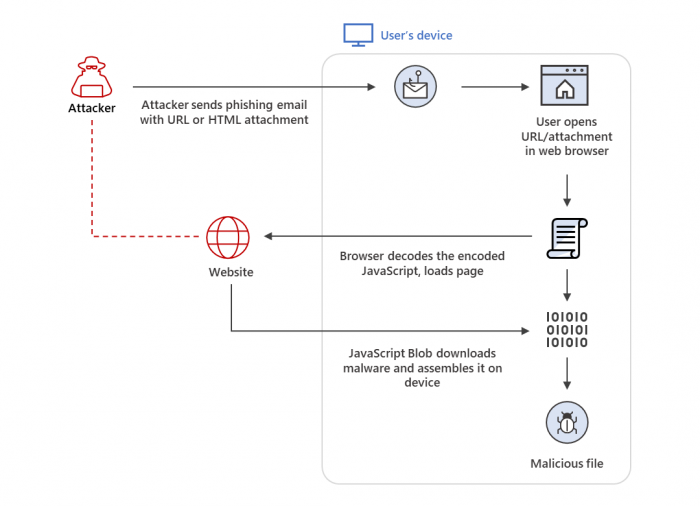

HTML Smuggling 技术概览(图自:Microsoft Security)

微软表示,HTML Smuggling 是一种合法 HTML5 和 JavaScript 功能,恶意软件传输技术,高度避免安全系统检测。

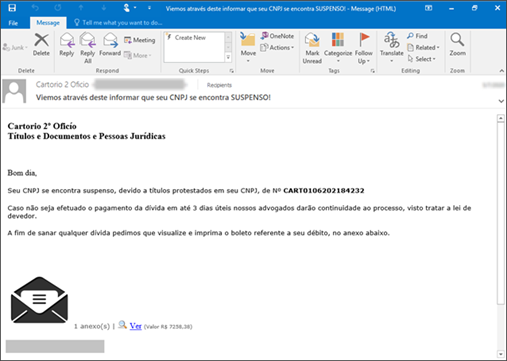

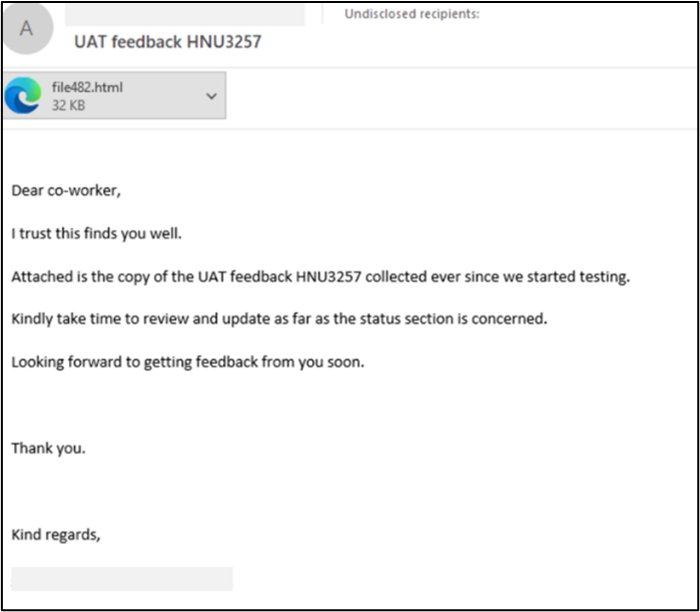

钓鱼邮件示例

近年来,该技术越来越多地用于部署恶意软件和远程访问木马(RAT)、以及其他有针对性的钓鱼邮件活动。

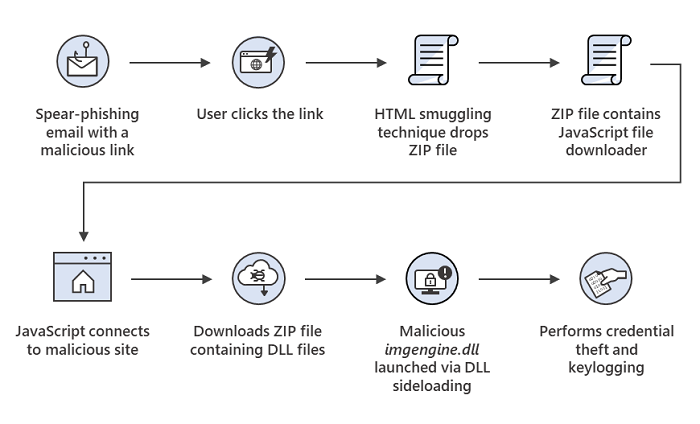

Mekotio 活动中曝光的威胁行为

事实上,这项技术早在今年5月就已经在 NOBELIUM 发起的钓鱼邮件被观察到,最近的案例包括网银木马 Mekotio、AsyncRAT / NJRAT 和 Trickbot(控制肉鸡,传播勒索软件负载等威胁)。

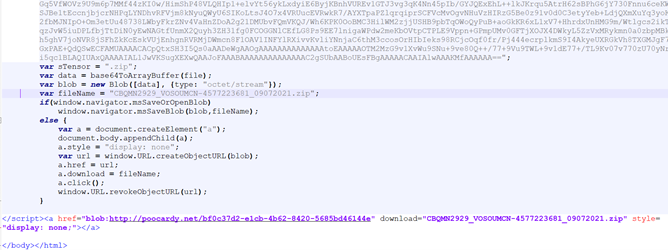

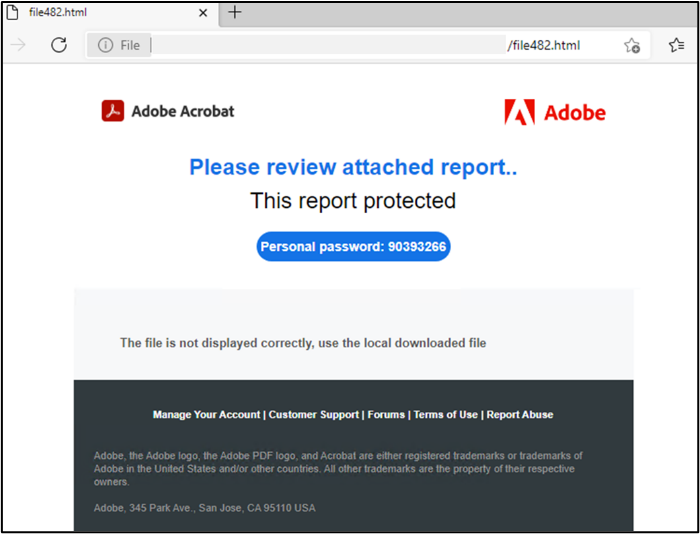

HTML Smuggling 网页代码示例

顾名思义,HTML Smuggling 允许攻击者在特殊 HTML 附件或网页中“夹带私货”。当目标用户在浏览器中打开时,这些恶意编码脚本不知不觉中解码,然后在受害者的设备上组装有效负载。

被 JavaScript 加花的 ZIP 文件

换句话说,攻击者没有直接通过网络传输可执行文件,而是绕过防火墙,然后秘密重建恶意软件。例如,攻击者会在电子邮件上附上 HTML Smuggling页面链接,然后提示自动下载序列。

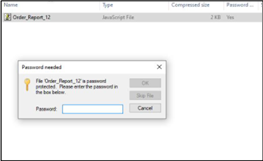

钓鱼页面

为了帮助用户识别愈演愈烈的 HTML Smuggling 攻击,微软在文章中给出了一些示例,警告银行和个人采取必要的防御措施,同时不要忘记推销自己的 Microsoft 365 安全解决方案。

构建在浏览器中,带密码保护下载器JavaScript 实例

据悉,Microsoft 采用多层方法抵御网络威胁,配合一系列其他终端防御措施,防止更高层次的攻击链实施,减少更复杂攻击的后果。

Trickbot 钓鱼活动 HTML Smuggling 攻击示例

最后,微软强烈建议客户养成良好习惯,花时间了解各种恶意软件感染案例,尽量减少不必要的本地 / 管理员权限。