Palo Alto Networks研究人员部署了一个由 320 节点组成的蜂蜜罐基础设施,以分析公共云服务的攻击。结果表明,320 80%的蜂蜜罐在 24 小时内被打破,其他蜂蜜罐在一周内被打破。

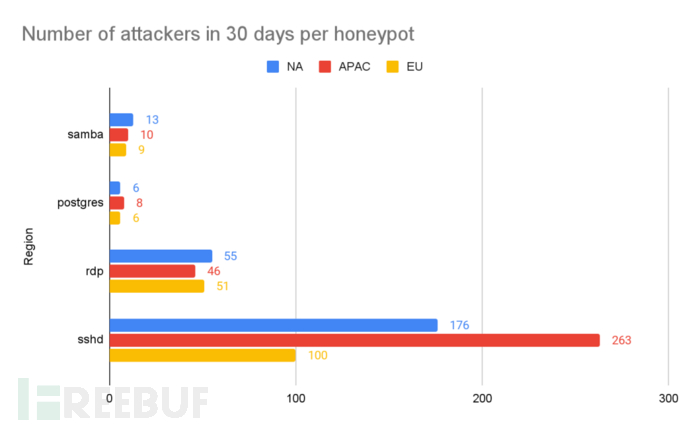

研究人员在这个设施中设置了一些例子,包括暴露远程桌面协议 (RDP)、 安全外壳协议(SSH)、 服务器消息块(SMB) 和 Postgres 数据库系统。他们故意配置一些使用弱凭证的账户,如 admin:admin、guest:guest、administrator:password。当攻击者通过其中一张证书成功验证身份并获得相应的访问权限时,蜜罐将被重置并重新部署。专家发现:

- 是攻击最多的SSH

- 攻击最多SSH 蜜罐在一天内被攻破 169

- 每个 SSH 蜂蜜罐平均每天入侵26次

- 专家观察到,研究人员部署了80 Postgres 蜜罐,96%被攻击者破坏,所有实例都在 30 秒内被黑客入侵。

- 85%的攻击者IP仅在一天内观察到,这表明基于第三层IP防火墙对这些攻击无效,因为攻击者轮流使用相同的防火墙IP来发动攻击

据统计,安全外壳协议 (SSH)攻击次数最多

专家们分析了一次突破不同实例的时间,发现Samba为2485分钟,RDP为667分钟,Postgres为511分钟,SSHD184分钟。此外,专家们还关注了两次连续入侵之间的平均时间,这与攻击者的数量成反比。通常,目标越容易被攻击,攻击者就越多。但为了争夺尽可能多的资源,攻击者通常会试图清除其他同行(如Rocke、TeamTNT)恶意软件或后门。

在最终报告中,专家认为,易受攻击的网络服务对公共云并不新鲜,但任何攻击都可能导致整个云系统的正常运行,因为这些服务大多与其他服务相连。

为此,Palo Alto Networks发布云服务保护措施:

- 创建保护特权端口的防护工具

- 创建审计规则,监控所有开放端口和暴露服务

- 创建自动响应和补救规则,自动修复错误配置

- 部署新一代防火墙,如VM系列或WAF,防止恶意流量

参考来源:https://securityaffairs.co/wordpress/124959/hacking/vulnerable-honeypot-exposure-analysis.html