数百个WordPress网站上贴着假黑底红字的警告,警告他们已经加密。

这些警告中的赎金需要倒数计时器以引起紧迫感,试图让网络管理员在恐慌中快速支付赎金:倒计时钟响起,警告网站所有者他们有7天10小时21分9秒支付 0.1比特币–发布这篇帖子时,价值约6000美元–在文件被加密并无法恢复之前。

开源内容管理系统(CMS)对于任何小用户来说,这都是一笔巨大的开支:“至少对于普通网站所有者来说,这不是一个小数目。”Sucuri安全分析师Ben Martin在周二的一篇文章中写道。

Sucuri周五,我第一次注意到这些黑底红字警告,就像吸血鬼电影中的场景一样。起初,它增长得很慢,然后速度逐渐增加:上周Google搜索时只发现了六个赎金要求的结果——“FOR RESTORE SEND 0.1 BITCOIN”。当网站安全服务提供商周二报告其调查结果时,点击次数高达291次。

尖锐,就像用鲜血写的,全大写的消息:

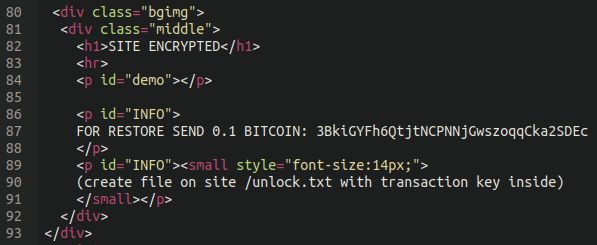

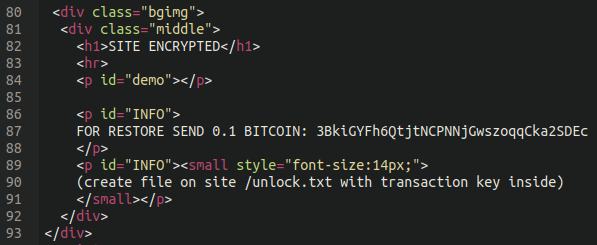

发送0.1恢复加密网站的比特币:[地址已编辑]

(在站点/unlock.txt创建包含交易密钥的文件)

幸运的是,在支付高比特币之前,至少有一个网站管理员向他们展示Sucuri报告了“勒索软件”警告。

滴答,滴答......

警告显然是通过倒计时灌输紧迫感,然后成功地刺激受害者肾上腺素的飙升。无论是在浪漫的爱情欺诈手段、虚假的亚马逊包裹发送通知来提高凭证还是其他这样的骗局,它们都是骗子工具包中最常用和最有效的工具。

但是Sucuri研究人员跟踪并分析了这些假勒索软件,他们声称什么也没发现。在扫描包含比特币地址的文件时,他们发现虚假勒索软件报警只是由虚假插件生成的一个简单的HTML页面“./wp-content/plugins/directorist/directorist-base./wp-content/plugins/directorist/directorist-base. php”。

他们分享了屏幕截图,如下图所示,显示了用于生成赎金消息的屏幕截图“非常基本的HTML”:

至于倒数计时器,它是基本的PHP如下所示。Martin可编辑日期“在请求中注入更多恐慌”。“请记住,网络钓鱼等网络诈骗的第一条规则是向受害者灌输紧迫感!”

清除感染

易于消除感染:“我们要做的就是从wp-content/plugins删除目录中的插件,”Martin然而,一旦他们回到主网站页面,研究人员发现网站的所有页面和帖子都会导致“404 Not Found”消息。

根据Sucuri它包含一个基本的帖子SQL命令可以找到任何状态“publish”将帖子和页面更改为“null”。这些内容仍在数据库中,但无法查看。

同样,很容易取消:“这可以用同样简单的SQL命令来逆转,”Sucuri说。即:

“这将在公共数据库中标记为null任何内容。”Martin写道。“如果您将其他内容标记为此类内容,重新发布,但这肯定比丢失所有网站帖子和页面要好。”

Sucuri指出,恶意插件确实有一个文件./wp-content/plugins/directorist/azz_encrypt.php,它似乎可以用于文件加密,但研究人员至少没有在他们分析的任何感染中看到文件。

谁实施了这次攻击?

Sucuri客户位于美国南部,但其网站的访问日志显示,来自外国IP使用多个地址请求wp-admin插件编辑器功能与恶意插件交互。“这表明合法插件已安装在网站上,后来被攻击者篡改,”Sucuri说。

“有趣的是,我们来自攻击者IP看到地址的第一个请求来自wp-admin面板,这表明他们在一开始就建立了访问网站管理员的权限,”马丁说。“他们用另一个吗?IP地址被迫输入管理员密码,或者从黑市获者从黑市获得泄露的登录信息。”

当恐惧起作用时,谁会在意勒索软件?

你可以看到它的特点,即跳过创建真实和实时勒索软件的棘手任务,直接戳你内心的恐惧。Stealthbits-现在是Netwrix的一部分-技术产品经理Dan Piazza告诉Threatpost,真实勒索软件攻击逐年增加后,虚假勒索软件攻击的出现并不奇怪,“特别是考虑到这些虚假攻击非常简单和麻烦,”他说,“技术水平较低的攻击者可以利用对勒索软件日益增长的恐惧,试图通过简单的黑客攻击而不是开发完美和复杂的勒索软件来获利。”

Blue Hexagon首席技术官兼联合创始人Saumitra Das这对勒索受害者来说是一种有趣的常识——“对于害怕失去业务的网站所有者来说,这可能会成功”。

“鉴于过去几年备份技术及其采用有所改进,勒索软件参与者正在进行勒索而不是加密创新,”Das指出,“这只是勒索创新的另一个例子。攻击者不仅加密,还点名羞辱品牌、泄露数据、威胁高管和用户。”

即使是虚假勒索软件也显示出一些漏洞

Piazza告诉Threatpost,这次攻击本身并不重要。事实是,这些WordPress该网站确实通过其最具特权的攻击点——“a WordPress Admin”而遭到入侵,他通过电子邮件说。

“如果攻击者想部署真正的勒索软件,他们实际上已经掌握了进入王国的钥匙,”Piazza说。

警惕真正的勒索软件,Piazza建议管理员确保他们的网站运行CMS、在源代码中使用的任何插件和任何库或框架都是最新版本。

“修补过的0day由于许多网站仍然使用旧版本的软件,漏洞仍然是攻击者的主要目标,”他指出。

“为了限制特权管理员的数量甚至这些管理员的生命周期,访问管理也是必不可少的,”Piazza继续说道。“通过提供即时权限甚至只有在需要时才存在的管理员账户,特权访问管理软件可以在这里提供帮助。”

他说,定期备份也是必要的。“如果备份与网站服务器完全分开存储,则在攻击时很容易恢复和运行。”

他还建议对所有特权凭证进行多因素身份验证(MFA),并指出Microsoft一份报告称,MFA可防止超过99.9帐户入侵攻击%。

本文翻译自:https://threatpost.com/fake-ransomware-infection-wordpress/176410/如果转载,请注明原始地址。