当前,勒索软件攻击正在以多种方式持续演进。例如:越来越多的新玩家“入场”,偶尔会有很多传统玩家“退场”;一些团伙正在复杂地运作“服务是勒索软件”(RaaS)操作、挖掘网络渗透、谈判、恶意软件开发等方面的专家;由于缺乏足够的预算和人力,一些团伙不得不继续在外围工作。随着勒索软件攻击的不断发展,其生态系统呈现出以下七种趋势。

1. 参与者保持平衡

勒索软件攻击领域的参与者保持平衡——老玩家退出,往往伴随着新玩家进入。以今年第三季度为例,有 Avaddon、Noname等等,相对较新的玩家有 Prometheus、REvil(又名Sodinokibi)、CryptBD、Grief、Hive、Karma、Thanos 以及 Vice Society 等等。然而, 在9月份归REvil,上个月再次消失,这可能与执法部门的禁令有关。

2. 结构重组越来越普遍

一些所谓的“新玩家”很可能只是老玩家改头换面。比如2021年第三季度,SynAck 勒索软件组织托管一个名字“File Leaks”数据泄露网站,更名为“El_Cometa”。此外,DoppelPaymer 可能已更名为“Grief”勒索软件组织,Karma 很可能是 Nemty 勒索团伙的新名。

3. 越来越多的参与者参与攻击活动

Cisco Talos研究人员表示,无论名称如何变化,2021年第三季度似乎有更多的玩家参与了更多的攻击。尤其是在Cisco Talos在事件响应活动中,只有Vice Society和REvil出现在多次攻击中,说明新兴勒索软件团伙更多“民主化”,越来越多的人参与攻击活动。

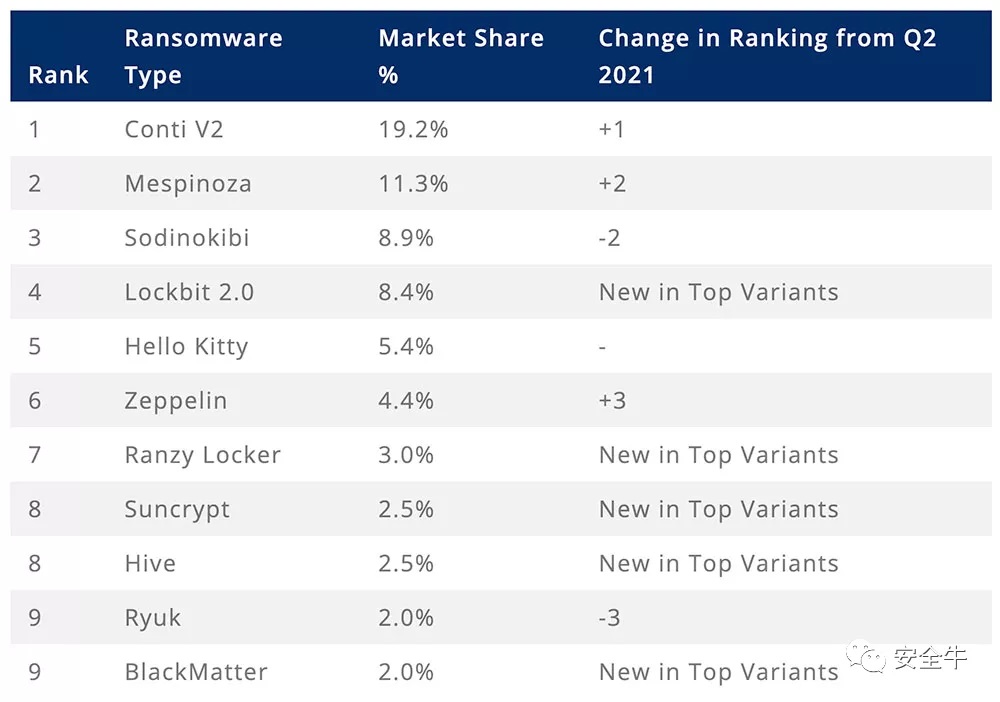

但奇怪的是,以前多产的Ryuk并未出现在Cisco Talos视线。许多研究人员认为。Conti勒索软件家族是Ryuk这可能是继任者Ryuk活动量下降的原因。勒索软件事件响应公司Coveware该公司证实了这一结论,称在第三季度协助处理的数千起案件中,Conti攻击量急剧增加Ryuk攻击量大幅减少。

2021年第三季度攻击中出现的Top10勒索软件名称及市场份额(来源:Coveware)

4.并非所有勒索软件运营商都能赚钱“盆满钵满”

目前,似乎仍有大量的勒索软件组织非常活跃。例如,以色列威胁情报公司Kela报告称,自10月25日以来,已有11个组织——Avos Locker、BlackByte、BlackMatter、Clop、Conti、Grief、LockBit、Marketo、Midas、Pysa和Xing等在其数据泄露门户网站列出了受害者信息。有些勒索软件组织正赚得“盆满钵满”,Coveware数据显示,2021年第三季度,企业、政府机构或其他受害者平均支付1.4万美元赎金。

但 McAfee 研究员 Thibault Seret 指出,并非每个勒索软件,即服务操作,都能获得六位数或更多的赎金回报。“根据最近的头条新闻,你可能会认为所有勒索软件运营商每年都可以从他们的邪恶活动中获得数百万美元。然而,事实是,在大型犯罪团伙的阴影下,有许多小参与者无法获得最新的勒索软件样本,也无法成为‘后DarkSide RaaS世界’中国的附属公司没有快速发展的财务影响力。”

5. 恶意软件泄露支持小玩家

小玩家可以在其他方面发挥创新能力。例如,今年6月的泄露Babuk一些小玩家使用勒索软件构建器来构建更先进的加密锁定恶意软件。在另一种情况下,攻击者只是简单地调整了它Babuk赎金记录——插入其控制的比特币钱包地址,瞄准受害者,索要数千美元的赎金。

6. 泄露被盗数据也充满挑战

虽然“从受害者那里窃取数据,并威胁其泄露数据以达到目的”这是勒索团伙广泛使用的策略,但它并非万无一失。关键挑战是,如果攻击者没有窃取敏感数据,受害者可能仍然会选择不付款。

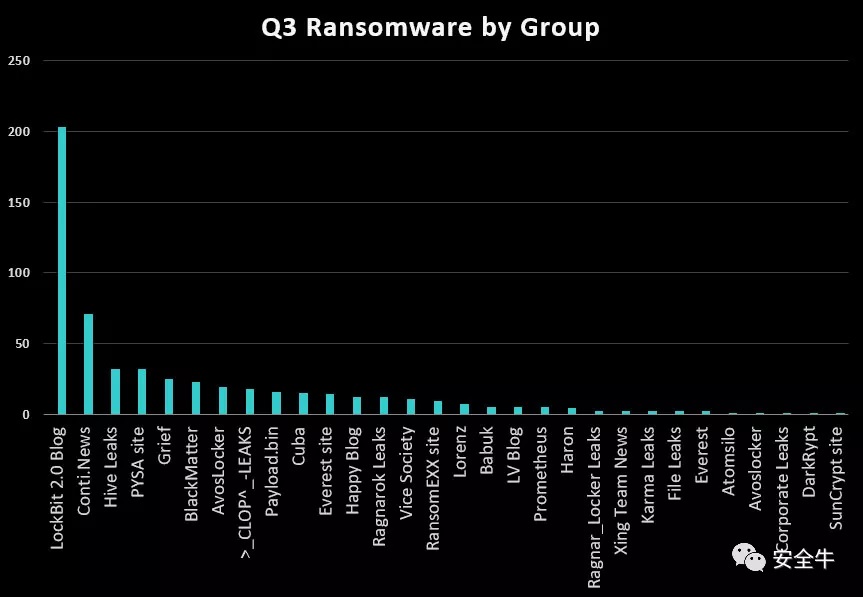

勒索软件组织在第三季度数据泄露站列出的受害者数量(来源:Digital Shadows)

许多勒索软件团伙在管理数据泄露网站和下载黑暗在线托管数据时遇到困难,导致一些勒索软件团体使用公共文件共享网站(如Mega[.]nz或PrivatLab[.]com)公开数据。由于这些服务托管在明网上,通常会被删除,大部分下载链接会在一两天内被删除。

因为暗网只能匿名Tor浏览器访问的网站优先考虑隐私而不是性能,因此很难在暗网中下载泄露的数据。XSS俄罗斯网络犯罪论坛的许多用户报告说,当他们试图下载时Clop窃取的数据时,就遭遇了下载速度缓慢的问题。有些用户声称花了将近一周的时间才下载完成第一个数据集,有些用户甚至直接放弃了下载。

托管数据泄漏网站和支付门户也将使其更容易成为执法机构的目标。REvil勒索软件运营商遇到了这种情况。当管理员重新启动时,基于它。Tor当网站发现其他人(可能是前管理员、执法官员或两者)也有安装文件的副本,允许他们劫持REvil的Tor站点。

7. 暴露运营商风险

一些勒索团伙的收入似乎特别高,部分原因是受害者支付了数百万美元的加密货币赎金,执法机构很可能会找到勒索团伙的成员。

据德国周报Die Zeit报告称,德国警方已经确认REvil该团伙涉嫌领导人——一名自称“Nikolay K.”(非真名)比特币企业家。据了解,警方正在跟踪GandCrab斯图加特国家剧院是受害者之一GandCrab在支付价值1.7万美元的加密货币时,发现加密货币和Nikolay K.使用的电子邮件账户是相关的,所以他成功地锁定了他。

勒索软件驱动的生活方式和试图保持匿名的模式也可能对从业者造成伤害。例如,一些勒索软件的领导者倾向于通过在俄罗斯在线犯罪论坛上发布帖子来发泄他们的情绪,而不仅仅是在获得收入后悄悄离开。这表明,他们确实承受着越来越大的压力,以保持操作节奏和匿名性。这种情绪已经濒临崩溃,如果执法部门继续打击,未来将会有更多的情绪爆发。

【本文是51CTO专栏作者“安全牛”请通过安全牛(微信微信官方账号)转载原创文章id:gooann-sectv)获取授权】

戳这里,看作者更好的文章