环境

前不久,Log4j2, Logback 日志架构不断爆雷:

炸了!Log4j2 再爆系统漏洞,v2.17.1 问世。。。

Logback 也爆雷了,曝出了。。。

归根结底,非常大一部分便是由于 JNDI 这一东西。。。

JNDI

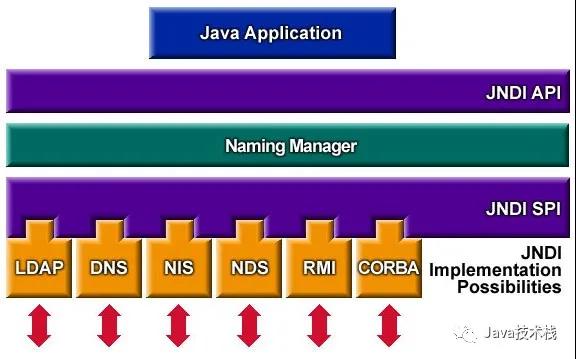

JNDI:Java Naming and Directory Interface,即:Java 命名和目录插口,它致力于 Java 应用程序给予命名和目录作用。

JNDI 架构图:

如下图,JNDI 包括下列两一部分:

1)JNDI API:

Java 应用程序就是根据 JNDI API 来浏览各种各样命名和目录服务的。

2)JNDI SPI(服务给予插口)

Java 应用程序根据 JNDI SPI 插进各种各样命名和目录服务的,随后根据 JNDI API 开展浏览。

例如,没有用 JNDI 以前,你很有可能要在 Java 编码中写死一些 JDBC 的数据库查询配备,拥有 JNDI,就可以把数据库界定一种資源,随后根据名字开展搜索,实例编码如下所示:

自然,数据库及配备如今全是 Spring 开展管理方法了,这儿仅仅详细介绍 JNDI 的一种使用方法。

简言之,JNDI 便是 Java 的一套标准,等同于把某一資源开展申请注册,再依据資源名字来搜索精准定位資源。

要应用 JNDI,务必要有一个 JDNI 类,及其 1 个或是好几个服务服务提供者(SPI),例如,在 JDK 中就包括下列好多个服务服务提供者:

- 轻量目录浏览协议书 (LDAP)

- 通用性目标要求代理商系统架构 (CORBA)

- 通用性目标服务命名服务 (COS)

- Java 远程控制方式启用 (RMI)

- 网站域名服务 (DNS)

这儿的 LDAP 协议书恰好是不断爆系统漏洞的根本原因,网络攻击屡试不爽。

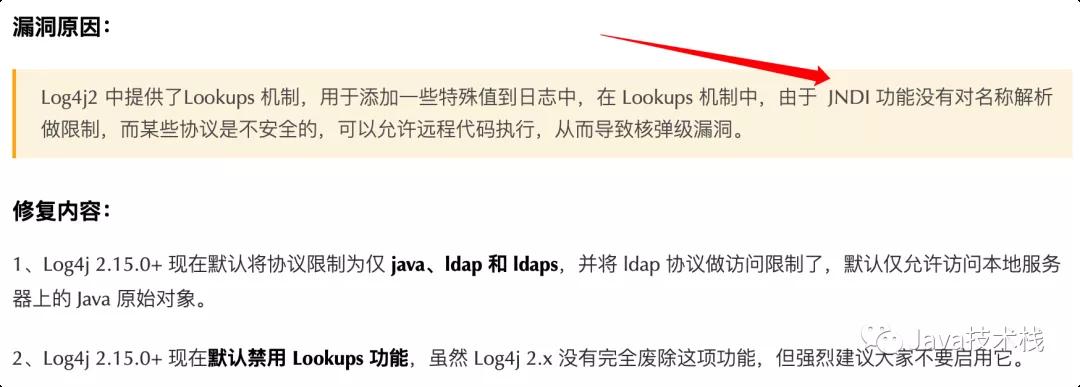

Log4j2 系统漏洞回望

在网上许多重现的实例,为了更好地不导致更高危害,这儿也不实战演练演试了,实例编码如下所示:

这就是 Log4j2 核弹头级系统漏洞的根本原因!

LDAP 协议书在上面有提及,它是一个开放式的使用协议书,也是 JDK JNDI 下边的一个服务服务提供者,用以给予目录信息内容密钥管理。

系统漏洞恰好是运用了 JDNI 中的 ldap 协议书,以上编码中的 localhost 如果是网络攻击的详细地址,便会导致远程控制执行命令系统漏洞,不良影响就无法预料。。

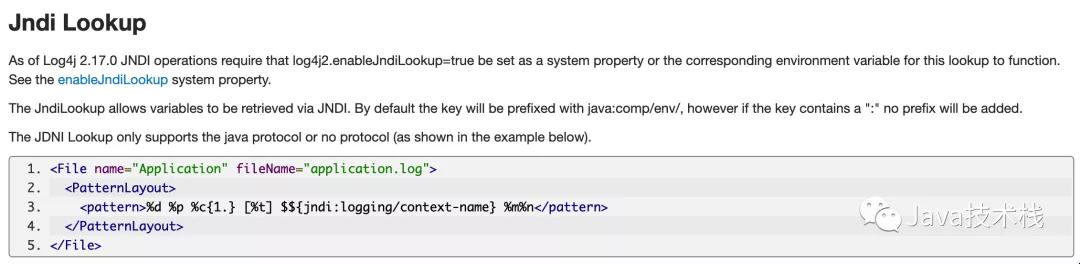

这是由于 Log4j2 有一个 Lookups 作用,它保证了一种向 Log4j 配备中加上值的方式,也就是根据一些方式、协议书去载入特殊区域环境中的信息内容,Jndi Lookup 便是这其中一种:

通过一系列的新版本修补再调节,从 Log4j v2.17.0 逐渐,JNDI 实际操作必须经过下列主要参数积极打开:

如今这类 jndi:ldap 协议书搜索方法也被 Log4j2 Lookups 灭掉了,仅适用 java 协议书或是沒有协议书这类搜索方法了。

Log4j2 系统漏洞的后期进度,栈长也会不断跟进,扫码关注Java技术栈,微信公众号第一时间消息推送。

总结

Log4j2 Lookups 引起的系统漏洞真多,这阵一直在爆雷,这还真的是个可有可无作用,有几个人使用了?

自然,这阵的系统漏洞不是由于 JNDI 导致的,JNDI 它仅仅带来了一套标准,用得不太好总不可以怪它吧?因此,大家也不可以把义务全推到 JNDI 的身上,Log4j2 Lookups 作用脱不开关系,即然给予了 Jndi Lookup 作用,但对其影响度考虑到的太少了。。

一个日志架构,最首要的目地是纪录日志,尽管带来了很多别的丰富多彩的作用,但要是没有考虑到及时,反倒会引起严重危害,终究安全第一,但也没法,用开源系统就得接纳开源系统的利与弊。

也有人说,自身开发设计,这可能是狠话了。流行开源系统的有很多企业在使用,爆系统漏洞也有大型厂意见反馈,能第一时间认知,自身研发的,什么时候爆雷了,爆在哪儿了,怎么死的都不清楚,能否搞好一款商品和不断维护保养或是此外一回事儿。

参照文本文档:

https://docs.oracle.com/javase/jndi/tutorial/getStarted/overview/index.html

https://logging.apache.org/log4j/2.x/manual/lookups.html

文中摘自微信公众平台「Java技术栈」,可以利用下面二维码关心。转截文中请联络Java技术栈微信公众号。