Threat Fabric 安全研究人员刚刚宣布了一批 Android 网银木马,被 Google Play 清洗前,其下载量已超过 30 万次。二维码扫描仪,PDF 在扫描仪、加密货币钱包等外观的掩盖下,这些恶意应用会偷窃用户登录凭证、双因素身份验证码、记录按钮和屏幕截图。

(来自:Threat Fabric)

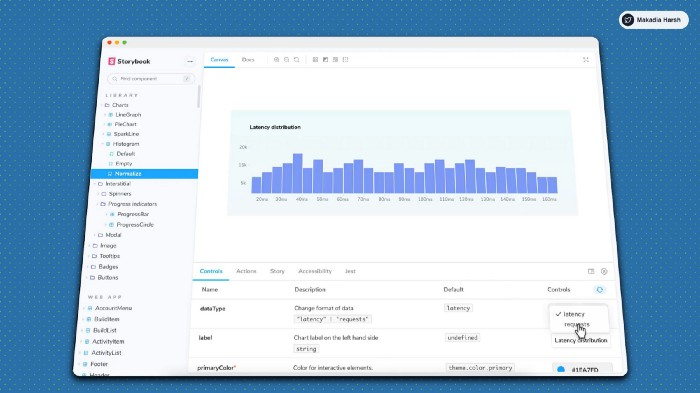

通过持续四个月的跟踪,Threat Fabric 发现了四个独立的 Android 恶意软件系列Google Play 应用商店的检测机制

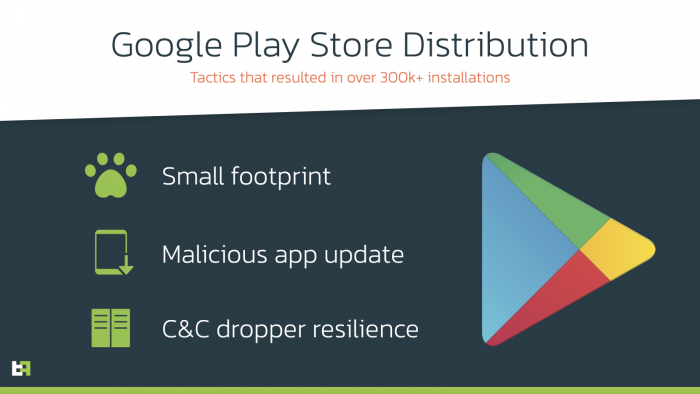

安全研究人员指出, Google Play 在机器学习审核过程中的自动化(安全沙箱)和逃逸,是平台试验权限限制的直接后果。

通常这些恶意软件会先用良性 App 的脸显示人。所以在早期 VirusTotal 在恶意软件检测过程中,它们不会在第一时间被发现。

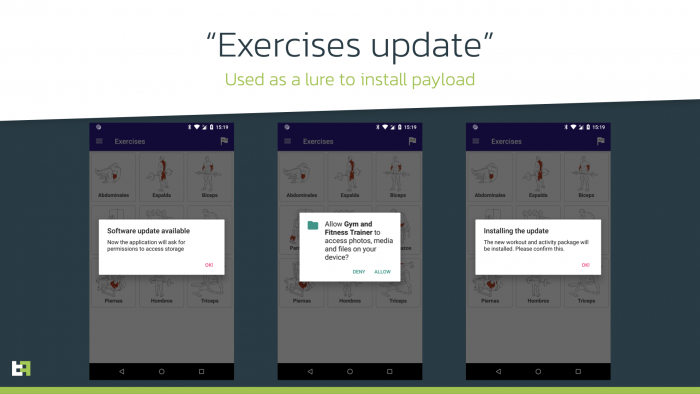

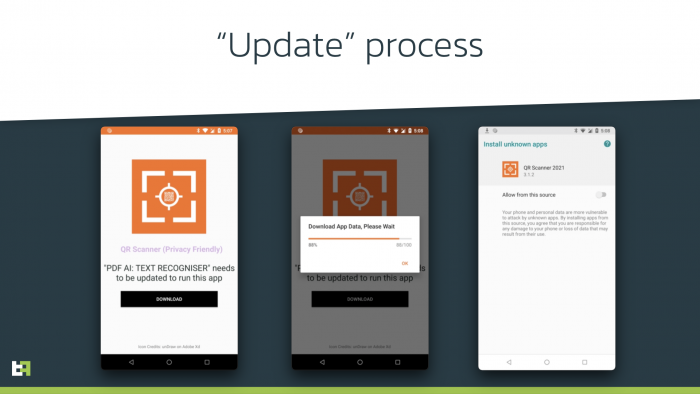

但在用户安装后,他们会开始诱使用户下载并安装带有“附加功能”更新包。这些恶意应用将通过第三方来源获得,但它们已经欺骗了用户的普遍信任。

为了避免雷达跟踪,这些恶意程序也使用了其他手段。在许多情况下,幕后操作员只能在检查感染设备的地理位置或增量更新后手动部署恶意内容。

这种致力于躲过不必要关注的手段,实在让人难以置信。然而现实表明,基于自动化流程的传统恶意软件检测方案,正在变得不那么可靠。

在最近发表的一篇博客文章中,Threat Fabric 被调查的 9 钱 dropper 恶意软件。感染最多的被称为 Anatsa 家族。

这款“相当先进”的 Android 网银木马内置多种功能,包括远程访问和自动转账系统。受害者将被无情地清空账户,并将资金转移到幕后黑手控制的账户。

感染 Anatsa 恶意软件的过程来自 Google Play 下载看似人畜无害的初始安装包后开始。App 为了继续使用应用程序,用户将被迫更新。

但现实是,幕后黑手在远程更新服务器上托管了私人货物的恶意内容,并通过欺骗信任将其安装在没有警惕的受害者设备上。

幕后团伙甚至雇人来装得更像 Google Play 应用商店刷赞,吸引更多无辜者上当受骗。

最后,研究人员还发现了另外三个恶意软件家族(分别称为 Alien、Hydra 和 Ermac)。

其特点是植入 Gymdrop 恶意负载,利用基于感染设备模型的过滤规则,避免搜索安全研究人员。