Log4j漏洞所躲藏的组件并不一直便于检验,且该组件的运用范畴远远不止公司自身的网上和系统软件。

假如要想减轻企业的Log4j漏洞曝露问题,安全性精英团队必须摆脱许多难点,例如明确曝露的所有范畴,找到变通方法堵上无补丁包系统软件的漏洞,及其保证第三方产品与服务有一定的安全防护。

安全性权威专家这周表明,针对很多人而言,因为必须不断检测攻击者尝试利用漏洞的征兆,或是检测本身有可能早已遭受侵入的指标值,此项每日任务会显得更为繁杂。

Log4j是一种日志专用工具,几乎存有于全部Java运用中。从2.0-beta9到2.14.1的好几个Log4j版本中存有重要远程控制执行命令漏洞(CVE-2021-44228),攻击者可利用该漏洞良好控制易受攻击的系统软件。上星期,Apache慈善基金会公布了该专用工具的升级版本 (Apache Log4j 2.15.0),但因为初始补丁包无法彻底避免拒绝服务攻击(DoS)进攻和数据信息偷盗,本周二又推送了第二次升级。

很多人都感觉这一漏洞是最近最风险的漏洞之一,由于确实是太非常容易被利用了,并且普遍现象于每一个IT自然环境中。举例说明,Veracode就发觉其客户中88%都是在应用某一版本的Log4j,而58%的客户自然环境中存有带漏洞的版本。

自上星期该漏洞初次公布至今,世界各国的攻击者一直在试着利用这一漏洞。好几家安全性经销商观察到攻击者尝试利用该漏洞推广数字货币挖矿机、勒索病毒、远程连接木马病毒、Web shell和僵尸网络恶意程序。12月15日,Armis汇报称,其客户中大概35%正遭到经过该漏洞进行的主动进攻,31%则遭遇代管机器设备上的Log4j漏洞有关危害。这个安全性经销商表明,对于其客户的漏洞利用进攻试着频次达到3万其次多。别的几个经销商也汇报了相似的主题活动。

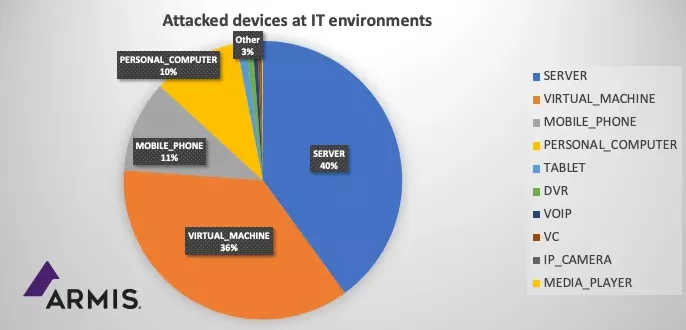

Armis发觉,目前为止,IT自然环境中最非常容易被攻击者看上的财产是网络服务器、vm虚拟机和直接使用移动端访问普通的网站,会因移动端宽度的限制因素,导致访问者需要左右滑动,以及放大的操作,才能。而在OT互联网中,49%的网站被黑机器设备全是vm虚拟机,43%是网络服务器。OT互联网中的其它总体目标机器设备也有连接网络监控摄像头、工业触摸屏(HMI)和数据采集与监控操纵(SCADA)系统软件。

定义问题范畴

安全性专业人士表明,在防御力对于Log4j漏洞的进攻时,公司面对的一项关键挑戰是摸透本身的全部曝露面。该漏洞不但存有于公司朝向互联网技术的资本中,还普遍出现于内部结构与后端系统、交换机、安全信息与事情管理方法(SIEM)以及他日志纪录系统软件、内部结构开发设计运用与第三方应用、saas模式(SaaS)和云服务器,及其本身乃至很有可能没什么所觉的条件中。并且,不一样使用和组件中间存有相互依存,这代表着即使组件不同时存有漏洞,也依然很有可能遭受漏洞危害。

Noname Security表明,Java软件包装包体制通常会提升受影响运用的鉴别难度系数。例如,Java归档(JAR)文档很有可能包括特殊组件的全部依靠项,包含Log4j库。但JAR文档还有可能包括别的JAR文档(该JAR文件很有可能又包括另一个JAR文档)。大部分,这一漏洞很有可能嵌入了好多层。

Netskope危害科学研究技术工程师Gustavo Palazolo表明:“公司在减轻Log4j漏洞时遭遇的关键挑戰之一,是鉴别全部损伤财产。”他补给道,基Log4j Apache Java的日志库十分时兴,很多运用,也有物联网设备和为了更好地向后兼容而维护保养的年久系统软件,都是在应用该类日志库。

即使发觉运用存有漏洞,升级运用也很有可能很艰难,由于公司很有可能没法承担服务器宕机的成本,或是欠缺适宜的补丁管理控制方法。

Palazolo称:“因而,在某种情形下,鉴别全部损伤系统软件和修补问题中间的用时很有可能会较长。”

API和第三方风险性

运用还并不是唯一的问题。Log4j漏洞也会危害运用程序编程插口(API)自然环境。Noname Security表明,包括该漏洞的API网络服务器带来了诱惑的进攻方式,由于很多公司实际上对其API明细和API个人行为的由此可见性比较有限。没应用Log4j日志架构的公司很有可能在使用带有Log4j漏洞的受信第三方API,一样遭遇Log4j漏洞利用风险性。

Noname Security技术性高级副总裁 Aner Morag表明:“针对公司来讲,要想最大限度地减少遭受API型[Log4j漏洞]利用的风险性,必须采用好多个流程。”这种流程包含:投射应用一切Java服务项目给予API的任何网络服务器,不允许一切客户键入触碰到API网络服务器上的日志信息,应用代理加盟或别的体制来操纵后面服务项目可以接入到什么网络服务器,并将API放置API网关ip或负载均衡设备以后。

公司面对的另一个Log4j漏洞减轻挑戰是,要保证它们应用的任何第三方产品与服务都打上适合的补丁包,或是设定了对于该漏洞的改善对策。

Alert Logic安全运营高级副总裁Tom Gorup称:“很多经销商商品遭受危害,[而且]受影响经销商的总数每一天都会提升。非是全部经销商都是有补丁包可以用。”

Gorup提议安全性精英团队查验其经销商的网址,或是同时与经销商联络,好掌握她们的商品能否遭受危害。经销商很有可能易受此漏洞危害,但已公布减轻对策来保障其客户。

Gorup强调:“最少,你得清晰如何认证自身的财产早已接受到升级了。”他还提议安全性精英团队查验以往几日公布出来的易受攻击商品列表,例如GitHub上公布的那一个(URL:https://github.com/NCSC-NL/log4shell/tree/main/software)。

Gorup表明:“对于此事漏洞的回复可能是,‘我们不应用Java’。虽然状况很有可能真的是那样,但你的第三方软件也许早就置入了Java,造成你的漏洞扫描仪完全没表明出这一[危害]。”