近日,海外科学研究工作人员公布了转交中的安全漏洞,这也是支撑点当代蜂窝网络的主要体制,攻击者可以利用这类系统漏洞应用成本低机器设备进行拒绝服务(DoS)和中间人(MitM)进攻。

"转交程序流程中的缺陷不但局限于一个转交实例,并且他们会危害全部不一样的转交实例和根据没经检验的精确测量汇报和网络信号阀值的情景,"来源于美国的大学阿布扎比校区的分析工作人员Evangelos Bitsikas和Christina Pöpper在一篇新毕业论文上说。"这个问题影响到了自2G(GSM)至今的全部世世代代,到现在为止仍未处理。

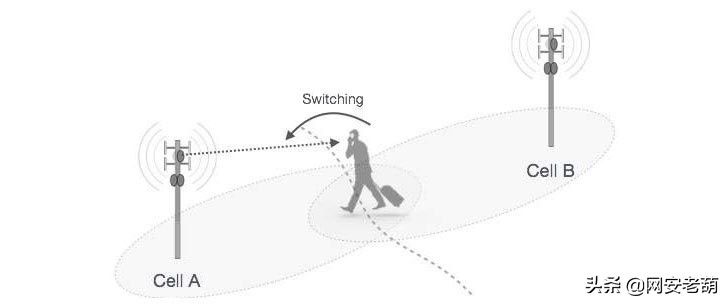

转换,也称之为转换,是电信网中的一个全过程,在其中电话呼叫或数据信息对话从一个蜂窝状通信基站(也称之为通信基站)传送到另一个蜂窝状塔,而不易在传送流程中丧失联接。这类方式针对创建蜂窝状通讯尤为重要,尤其是在客户挪动的情形下。

该方法通常工作中如下所示:客户机器设备(UE)向互联网推送网络信号精确测量值,以明确是不是必须转换,假如必须,则在发觉更适合的目标站时推动转换。

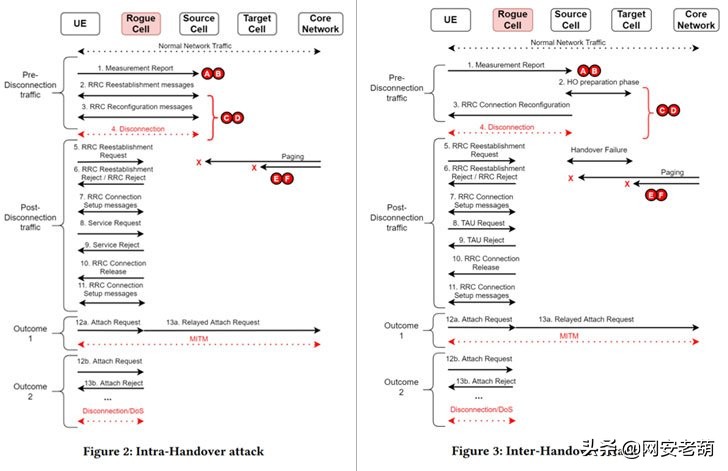

尽管这种数据信号读值遭受数据加密维护,但这种汇报中的信息自身没经认证,因而容许攻击者强制性机器设备挪动到攻击者实际操作的蜂窝状通信基站。进攻的重点在于源通信基站没法解决精确测量汇报中的不正确值,进而提高了故意转换而不被检验到的概率。

简单点来说,新的假通信基站进攻使根据以上数据加密精确测量汇报和数据信号输出功率阀值的转换程序流程非常容易遭到进攻,合理地使敌人可以创建MitM无线中继,乃至监听,丢掉,改动和分享在设施和互联网中间传送的信息。

"假如攻击者根据包括他/她的精确测量值来控制[精确测量汇报]的內容,那麼互联网将解决虚报的精确测量結果,"科学研究工作人员说。"根据效仿合理合法的直线并回播其广播节目信息,这也是很有可能的。

将机器设备"吸引住"到假通信基站

进攻的出发点是原始侦查环节,在其中危害参加者利用智能机搜集与周边合理合法站相关的数据信息,随后应用此信息内容配备假冒真正蜂窝状站的无赖通信基站。

进攻接着涉及到根据广播节目主信息内容块(MIB)和系统信息块(SIB)信息(协助电話联接到互联网需要的信息内容)来强制性受害人的设备连接到假站,其网络信号高过仿真模拟通信基站。

在引诱UE联接到冒名站并驱使机器设备向互联网汇报虚报精确测量結果时,总体目标是开启转换事情并利用全过程中的安全漏洞造成DoS,MitM进攻和数据泄露,进而危害客户和操作工。这不仅仅会危害客户的个人隐私,还会继续使服务项目易用性遭遇风险性。

"当UE坐落于攻击者的遮盖地区内时,无赖通信基站具备非常高的数据信号输出功率来'吸引住'UE并开启[精确测量汇报],那麼攻击者极有可能根据乱用转换程序流程驱使受害人UE联接到他/她的无赖通信基站,"科学研究工作人员表述说。

"一旦UE联接到攻击者,它就可以因为拒绝服务(DoS)进攻而进到基地方式并越来越无响应,或是攻击者可以创建中间人(MitM)无线中继,为别的高級系统漏洞利用搭建基本。

在交接流程中,早已看到了高达六个安全漏洞(在上面中从A到F鉴别) -

- 不安全的广播节目信息(MIB、SIB)

- 没经检验的精确测量汇报

- 提前准备环节缺乏交叉验证

- 随机存取频带(RACH)运行而不开展认证

- 缺乏修复体制,及其

- 无法区别网络问题和进攻

在试验设定中,科学研究工作人员发觉全部检测设备,包含OnePlus 6,Apple iPhone 5,Samsung S10 5G和Huawei Pro P40 5G,都非常容易遭受DoS和MitM进攻。科学研究結果在本月稍早举办的本年度网络信息安全运用大会(ACSAC)上发布。