【51CTO.com快译】2017年3月, Equifax公司服务器存储的1.4亿人的敏感性信息内容失窃。这也是如何产生的?

Equifax公司应用Apache Struts架构来运作其网址。2017年3月初,Apache公司在Apache Struts中看到了一个安全漏洞(CVE-2017-5638),并于3月7日公布了一个安全更新来修补以上系统漏洞。

3月9日,Equifax公司管理人员接到通告为遭到危害的手机软件打好补丁包,但许多人并没有那样做。3月12日,互联网网络攻击得到了对Equifax公司内部结构网络服务器的访问限制,进而发生了历史时间规模最大的的一次数据泄漏事情。

文中将讨论怎样根据一些流程控制代码品质,并在原文中简略叙述网络检测全过程。殊不知,此次讨论的不只是怎样对编码开展网络检测,反而是对依赖项的扫描仪。

第三方依赖项有哪些问题

大家必须掌握互联网行业中第三方组件的运用状况。下列是开源技术性服务提供商Black Duck公司对1000好几个商业服务代码库开展审核的关键发觉:

- 96%的扫描仪应用程序包括开源组件。

- 在2017年,开源编码的利用率从36%提升到57%。

- 每一个应用程序的开源组件均值总数为257个。

除此之外,依据Veracode公司的调研:

- 应用程序由高达90%的开源编码构成。

- 开发者在2017年安装了520多亿元个Java组件(及其120亿次Docker Hub组件)。

- 开源手机软件的需求量在过去的5年里提升了5倍。

很显著,现如今的手机软件主要是由开源依赖项搭建的,而第三方依赖项的总数在未来可能提高。

(1)应用程序安全隐患

遗憾的是,伴随着第三方依赖项愈来愈多,在系统中引进安全漏洞的隐患也在提升。

开源的国际性安全性机构OWASP在2013年就观念到了这个问题,并将“应用具备已经知道系统漏洞的组件”新项目加上到OWASP的10大应用程序安全隐患的目录中。

组件(例如库、架构和第三方软件控制模块)以与应用程序同样的管理权限运作。假如运用易受攻击的组件,很有可能会致使明显的系统崩溃或网络服务器接手。应用具备已经知道系统漏洞的组件的应用程序和API很有可能会毁坏应用程序的安全防御,并遭受各种各样黑客攻击和不良影响。

这并不代表着开源手机软件比专用组件风险性更高一些,无须防止应用它。那麼,这类风险性有多大?依据Veracode公司公布的软件平台情况汇报,其风险性非常高:近88%的Java应用程序在组件中最少存有一个系统漏洞。

在探讨处理这个问题以前,先检查一下运作一个简便的Spring Boot应用程序必须是多少依赖项。

(2)Spring Boot应用程序依赖项实例

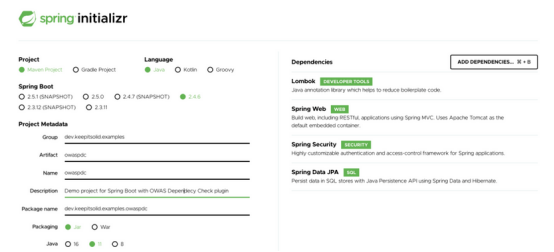

应用Spring复位程序流程转化成了一个Spring Boot新项目实例,在其中包括一些时髦的依赖项,如下图所示:

Spring Boot复位实例新项目设定:

因而,针对Spring Boot应用程序实例,必须附加的55个JAR(37MB)才可以使应用程序取得成功运行和运作。除此之外,JAR的数目在于要想应用的附带作用/专用工具,它有可能会显得更高。

例如,在现阶段已经解决的一个工程中,有262个依赖项。殊不知,很多的第三方依赖促使全部安全大检查全过程十分艰难。为何?先了解一下怎样检验人力检依赖项沒有已经知道的安全漏洞。

(3)第三方依赖扫描仪全过程

下列人力依赖项查验全过程的流程:

最先,搜集给出的依赖鉴别信息内容(例如经销商、商品和版本号)以搭建通用性服务平台枚举类型(CPE)。例如,org.springframework:spring-core:5.2.0.RELEASE的CPE将是cpe:/a:pivotal_software:spring_framework:5.2.0

次之,应用上一步中的标志符检索NVD等普遍系统漏洞和曝露(CVE)数据库查询,并查验给出依赖项是不是具有一切系统漏洞。

随后,反复前2个流程55次(在这个实例中)

因此,看上去没那麼槽糕。在这里忽视以以上形式开展依赖项扫描仪必须一些時间而且必须人为完成的客观事实。真真正正的问题是新的缺陷很有可能及时发生在CVE数据库查询中。

客户不可以只是由于以往查验过他们,就假定其依赖项将始终安全性。这代表着务必在开发设计/产品测试及其手机软件在制造中运作时查验其依赖项。

全自动依赖项扫描仪

依赖项查验是顾客需要按时做的事儿。除此之外,必须查验早已公布的电脑软件的依赖性,便于可以在顾客发觉系统中的安全漏洞以前提前准备一个补丁包版本号。

这并不是什么不寻常的事儿。世界各国的公司愈来愈关心软件平台。

下列掌握是不是有一切专用工具可以幫助维持依赖项免遭系统漏洞危害。

下列是Java世界中2个最受欢迎的专用工具,他们使客户可以迅速简单地查验系统漏洞数据库查询的依赖关联:

- WASP Dependency-Check——这也是一种简易的专用工具,用以扫描仪Java和.Net应用程序以鉴别已经知道易受攻击的依赖项的运用状况。可以将OWASPDC作为单独的命令行工具。除此之外,可以将其与感兴趣的创建专用工具(Maven/Gradle)集成化或将其作为持续交付(CI)/持续交付(CD)管路中的一个流程(例如Jenkins)。

- Snyk Open Source ——该专用工具比OWASPDC优秀得多(可是它每个月只对总数不足的扫描仪完全免费)。它不但扫描仪应用程序依赖项并表明潜在性问题。该专用工具可以首先考虑到最非常值得修补的问题并提议自动升级,因而查验应用程序编码是不是可以浏览易受攻击的作用,并检验是不是在运转时启用了系统漏洞。

简单点来说,这种专用工具可以协助列举应用程序中的第三方依赖项,并强调存有已经知道系统漏洞的依赖项。除此之外,他们还带来了相关其发觉严重后果的信息内容。

可是,并不是每一个安全漏洞都是会对应用程序导致风险性。例如,很有可能压根沒有在编码中应用受影响的作用。这自然必须更深层次的剖析,而不仅是简洁的依赖漏洞扫描系统。

总结

总得来说,第三方依赖项扫描仪是偏移安全性方式的支撑之一。也就是说,这代表着应当在开发设计项目生命周期的初期集成化网络检测。

因此必须:

- 专用工具——可以应用它来扫描仪应用程序的依赖项,例如OWASPDC。

- 全自动扫描仪(按时和经常)——可以根据将扫描工具与持续交付(CI)网络服务器(例如Jenkins OWASP DC软件)或搭建专用工具(例如GradleO WASP DC软件)集成化来完成这一点。

- 系统漏洞核查和修复——一旦看到了系统漏洞,应当细心查询,并决策是忽视它或是将依赖项更新到最靠近的可靠版本号。

以上提及的最终一点可能是最有什么问题的一点。

最先,应当让网络信息安全精英团队参加核查依赖扫描工具的发觉。依据严重后果和对应用程序的具体危害,很有可能不用对它做一切事而只需忽视它。但必须牢记的是,这一定是一个谨慎的决策。

次之,一旦决策必须修复系统漏洞,就应当准备好迅速交货应用程序的修复版本号。尤其是当该版本号早已资金投入制造时。

全文文章标题:Your Code Security Scanning Is Not Enough,创作者:Artur Kluz

【51CTO译文,协作网站转截请标明全文译员和来源为51CTO.com】