辉瑞公司(Pfizer)因生产制造mRNA新冠疫苗而变成网络钓鱼网络攻击的受欢迎仿冒目标。近日,依据 INKY 的一份最新报告,2021年8月15日上下进行的一个网络钓鱼电子邮箱活动假冒了辉瑞公司,尝试从受害人那边盗取商业服务和财务数据。

此钓鱼活动身后的参加者在网络钓鱼活动中十分“努力”,她们将“整洁”的 PDF 配件与新注册的假冒辉瑞网站域名结合在一起(这种新注册的网站域名网站地址看起来十分像辉瑞的官方站点)。网络攻击应用的假冒网站域名为:pfizer-nl[.]com、pfizer-bv[.]org、pfizerhtlinc[.]xyz、pfizertenders[.]xyz,这种假冒域名是根据 Namecheap 申请注册的,Namecheap 接纳数字货币做为付款方式,容许消费者维持密名。

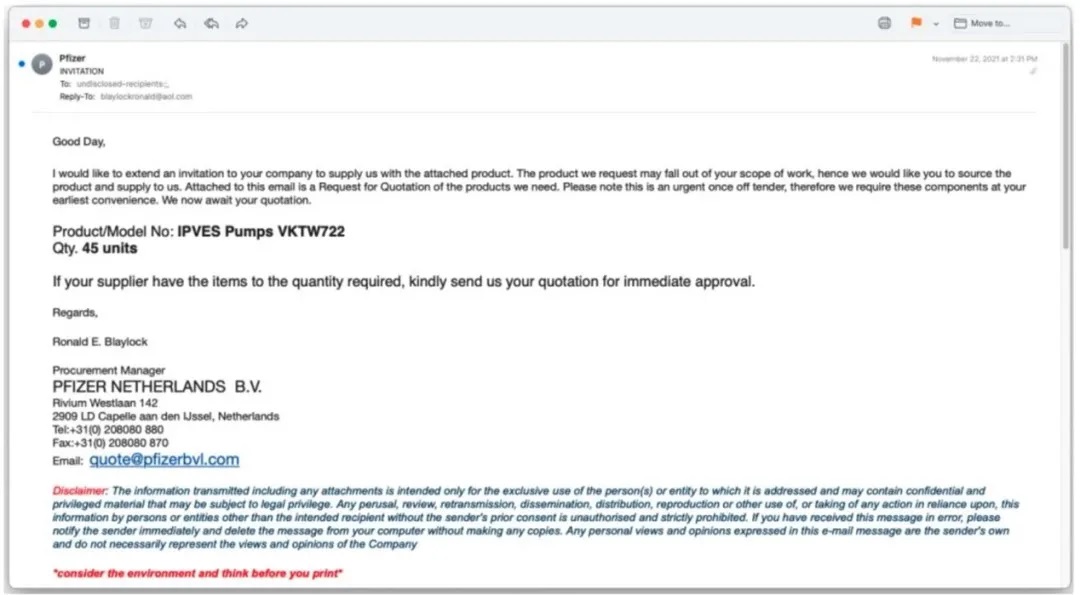

网络攻击运用假冒网站域名转化成的电子邮箱账号,推送钓鱼电子邮箱,以绕开公司常用的电子邮箱维护解决方法。这种钓鱼电子邮件的主题风格通常涉及到应急价格、招标会和工业设备供货等,如下图1所显示。在 INKY 投资分析师见到的 400 个钓鱼电子邮件的绝大部分样版中,网络攻击都应用具备技术专业外观设计的3页 PDF 文本文档探讨期满日、付款方式和与合理合法价格要求相应的别的详细资料。

图1:网络钓鱼电子邮箱样版(来源于:INKY)

该 PDF 文本文档不包含会被电子邮箱安全工具检验并标识的恶意程序推广连接或网络钓鱼网站地址,乃至沒有钓鱼电子邮件普遍的错字问题。可是,收货人必须将它们的价格发送至仿冒的辉瑞网站域名邮箱地址,例如quote@pfizerbvl[.]com或quote @pfizersupplychain[.]com之类。

尽管该钓鱼活动的明确总体目标尚不清楚,但 PDF 文本文档包括支付条文这一客观事实说明,网络攻击很可能将在某一情况下规定收货人进一步共享她们的金融机构详细资料。假如收货人给予了支付信息,网络攻击很有可能会在未来对于总体目标客户的别的 BEC 活动中应用它。

除此之外,因为网络攻击在第一次接触时不需要出示本人详细资料,这会大幅度降低收货人的警觉性。回应这种钓鱼电子邮箱只能将受害人送入更加深入的骗术,由于她们认为自身有期待与一家知名企业达到一项能够赚钱的买卖。

安全性权威专家强调,当接到该类包括出现异常招投标要求的电子邮件时,理应拨通另一方企业的基本联系电话,与有关手机联系人语音通话核查,以保证安全。

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章