原因

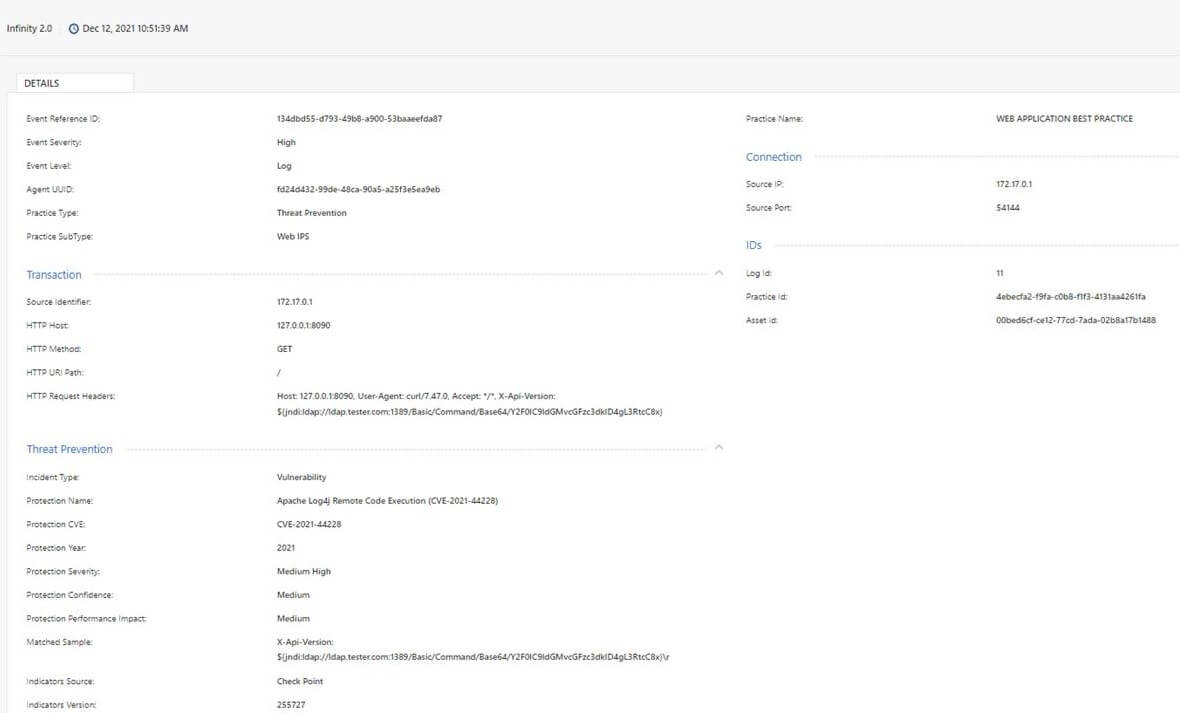

Apache Log4j 是最火爆的 Java 日志库,其 GitHub 新项目的注册量超出 400,000 次。它取得了全世界很多企业的普遍应用,适用在很多热门应用中开展日志纪录。殊不知,在2021年12 月 9日,Apache 日志包 Log4j 2 版本 2.14.1 及更低版本 (CVE-2021-44228) 汇报了一个风险的远程代码执行 (RCE) 漏洞。网络攻击可以轻轻松松根据漏洞操纵根据 Java 的 Web 网络服务器并进行远程代码执行进攻。

自上周五至今,由该漏洞造成的危害局势日趋焦虑不安,初始漏洞的新组合正迅速不断涌现 — 在不上 24 钟头内产生了超出 60 个变异。

例如,它可根据 HTTP 或 HTTPS(访问的数据加密版本)被运用。该漏洞为网络攻击给予了绕开全新升级保障措施的各种挑选。这代表着一层维护还不够,仅有双层安全防护才可给予延展性维护。

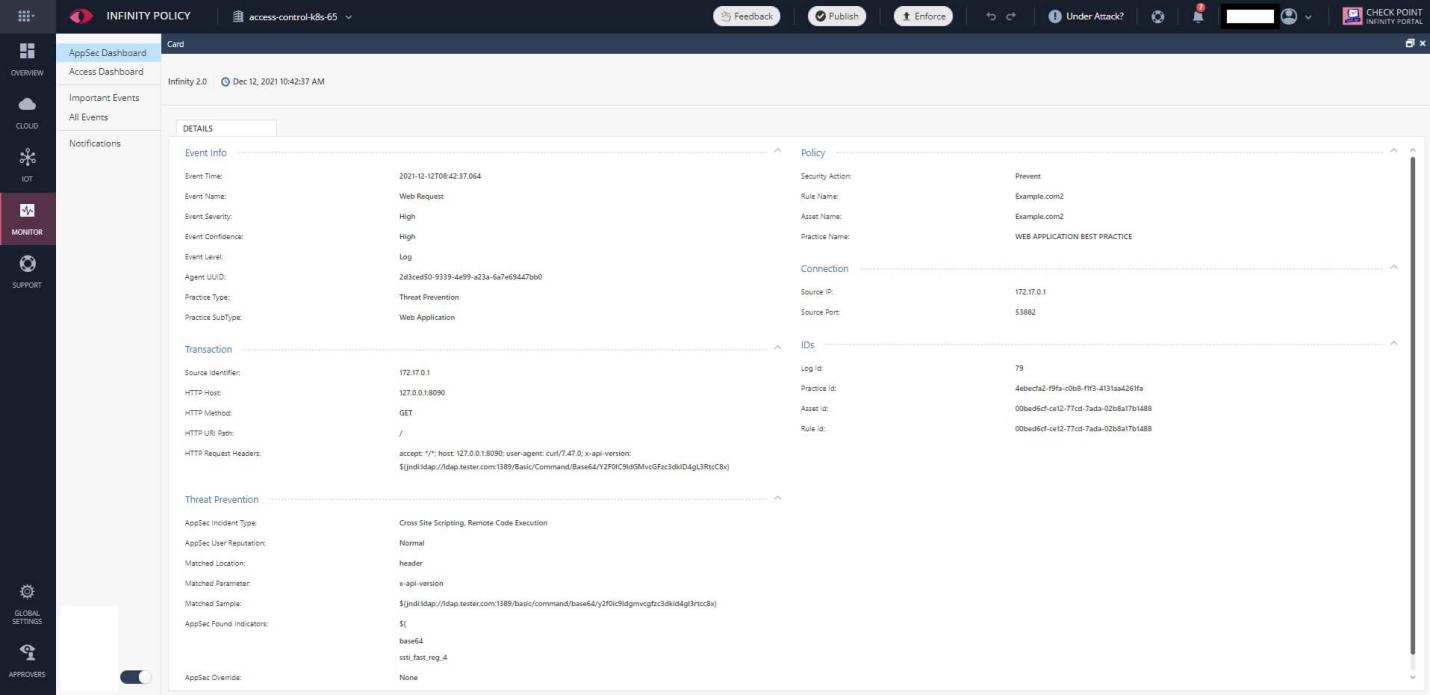

Check Point 的 Infinity 服务平台是唯一为客人给予创新性维护的安全教育平台,可合理预防近期发生的 Log4j 漏洞 (Log4Shell) 的损害。依靠前后文 AI,该网站可以精确预防最繁杂的原始进攻,而不易造成乱报。伴随着运用和危害态势的持续发展和拓展,顾客 Web 运用仍将维持安全无虞,由于安全性维护自动升级,而不用采用人工控制或布署标准集。

客户必须采用什么对策来确保安全性?

Check Point 已经公布根据 Threat Cloud 的全新升级 Quantum 网关ip维护,致力于抵挡该类进攻。依靠该解决方法,客户区块链资产将得到长久维护。

假如消费者的 Quantum 网关ip根据全自动新安全防护技术性开展升级,则可以立即享有靠谱维护。CheckPoint强烈要求 IT 和安全性精英团队马上对于此事采用防范措施。

Check Point 怎么看待 Log4j 漏洞的危害?

做为全世界网络安全的长期性领导干部生产商,Check Point企业早已周密认证了其Infinity 构架不会受到 Log4j 的危害。与此同时,Check Point Research 正全面调查 Log4j 漏洞的由来及其有可能的发展前景。Check Point Research (CPR) 可以紧密监管规模性扫描仪和漏洞运用试着。虽然在文中编写时进攻主题活动仅限数字货币挖币网络攻击运作扫描仪程序流程,但这并不代表着更高等级的网络攻击在未来不容易有一定的姿势。Log4j 漏洞显而易见是近些年互联网技术上最明显的漏洞之一,是真真正正的网络威胁– 能产生迅速扩散的破坏性进攻。

CVE-2021-44228 身后的数据

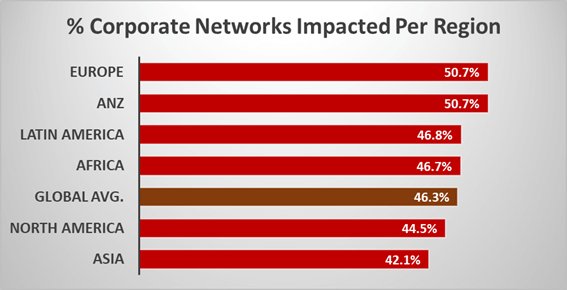

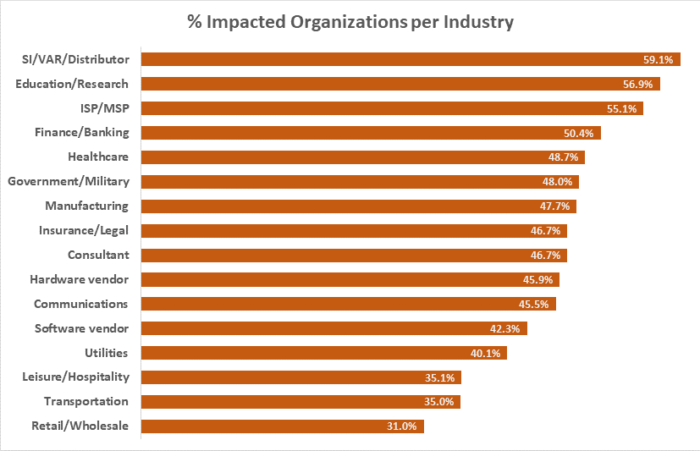

该 CVE 进入了网络威胁资料库,在其中普遍手机软件和业务中的关键漏洞危害了诸多机构与组织。自上周五至今,Check Point 已发觉超出 1,800,000 次进攻试着运用 Log4j 漏洞,导致 Check Point 在全世界范畴内追踪的几乎一半的局域网络变成了本次进攻主题活动的总体目标。2021 年 12 月 14 日,大家讲解了此漏洞引起对 5 个我国/地域的数字货币挖币集团公司的实际进攻。2021 年 12 月 15 日,CheckPoint发觉一个名叫“Charming Kitten”或 APT 35 的已经知道沙特黑客联盟在过去的 24 钟头内妄图运用 Log4j 漏洞进攻非洲的 7 个来源于政府部门和各个部门的总体目标。与此同时,在过去的的一周中,CheckPoint根据所在位置与领域遍布剖析了该漏洞对机构与组织危害的百分数。可以发觉,全世界范畴内被该漏洞危害的结构早已达到46.3%; 一部分关键企业中有一半以上公司都遭受了不一样水平的进攻。

Check Point 怎样协助客户?

Check Point 软件开发技术企业第一时间公布了对于 Apache Log4j 远程代码执行 (CVE-2021-44228) 漏洞的Quantum 网关ip维护并强烈要求所有的客户保证将安全防护方式设定为防止,以避免区块链资产遭受运用。除此之外,Apache 还带来了一个补丁包 (Log4j 2.15.0) 来避开该漏洞的危害。客户可以相对应地升级其版本。

假如没法升级,那麼依据 Apache 提议,也可采用别的防范措施:

- Log4j 2.10 或更高一些版本:加上 -Dlog4j.formatMsgNoLookups=true 做为命令选择项,或是将 log4j.formatMsgNoLookups=true 加上至类途径上的 log4j2.component.properties 文档,以避免 在日志事情信息中开展搜索。

- Log4j 2.7 或更高一些版本:在方式合理布局配备中特定 %m{nolookups},以阻拦在日志事情信息中开展搜索。

- 考虑到阻拦从易受攻击的网络服务器到互联网技术的 LDAP 和 RMI 出站总流量。

从 log4j-core jar 中删掉 JndiLookup 和 JndiManager 类编码。

一定要注意,删掉 JndiManager 会造成 JndiContextSelector 和 JMSAppender 无效。

- CloudGuardAppSec给予了零日维护,适用在防止方式下应用 Check Point Web 运用最佳实践避免该漏洞运用。

除此之外,应用 CloudGuard AppSec IPS 的全部客户还可得到含有有关 CVE 识别码的全自动签字升级。

CheckPoint用以运用维护的新一代 WAF 应用根据 AI 的安全防护技术性,可以保证 客户全部 Web 运用均获得全自动维护,而不用布署、积极升级或安裝一切部件。

最终,CheckPointReasearch将再次升级这一重要安全事故的一切最新消息状况。CheckPoint的服务支持精英团队也将为客户给予 24/7 全天适用,保证客户的互联网自始至终安全无虞。