日前,网络信息安全初创公司SentinelLabs的分析工作人员发觉,KCodes NetUSB内核模块曝出了一个名叫CVE-2021-45388的高风险远程执行命令(RCE)系统漏洞,好几家生产商的上百万路由器设备应用该内核模块。一旦该系统漏洞被取得成功利用,远程危害分子结构就可以在核心中实行编码。

NetUSB是啥?

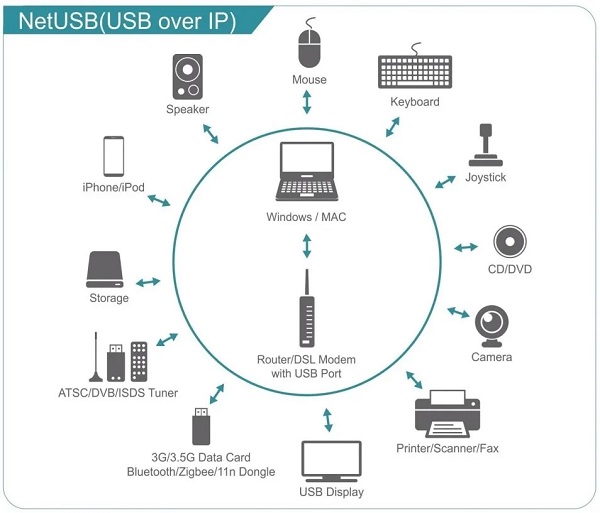

一些路由器生产商在设备上加入了USB端口号,好让消费者可以共享资源连接网络的复印机和USB控制器。NetUSB是KCodes开发设计的一种内核模块联接解决方法,容许互联网中的远程设备与插入到路由器的USB设备开展联络。

图1 NetUSB平面图(图片出处:KCodes)

SentinelLabs在该内核模块中看到了一个易受攻击的代码段,该代码段沒有认证核心内存分配启用的尺寸值,进而致使了整数金额外溢。“SoftwareBus_fillBuf”函数公式很有可能接着将这一新地区用以故意越境载入(out-of-bounds write),写入来随意网络攻击操纵的互联网tcp协议的数据信息。

当碰到如下所示上述限定时,该系统漏洞很有可能难以被利用:分派的目标自始至终坐落于核心堆的kmalloc-32 slab中,该构造的尺寸务必低于32个字节数才可以放得下;所供应的尺寸仅作为较大接受尺寸,而不是精准的尺寸;该构造务必可以从远方来喷出;该构造务必有着可以被载入遮盖的一部分,那般才可以作为总体目标(例如Type-Length-Value构造或表针)。

殊不知,易受攻击的NetUSB控制模块有16秒的中断時间来接受要求,因此可以更灵敏地利用设备。SentinelLabs在其汇报中警示:“尽管这种限定使危害分子结构难以撰写利用该系统漏洞的编码或专用工具,但大家觉得这并不是不太可能,因而应用Wi-Fi路由器的人很有可能必须升级路由器固定件。”

系统漏洞危害及解决

据统计,现阶段好几家一线路由器生产商都采用了易受攻击的NetUSB控制模块,包含网件、普联、Tenda、EDiMAX、友讯和西部数据。现阶段尚不清楚什么型号规格受CVE-2021-45388的危害,但一般最好应用生产商全力支持的商品,他们会按时接到安全性固定件升级。

因为该缺陷危害诸多生产商,SentinelLabs在2021年9月9日先往KCodes传出了报警,之后在2021年10月4日给予了PoC(定义证实)脚本制作,以认证当日公布的补丁包。有关设备生产商在11月收到了告之,固定件升级则定为2021年12月相继公布。在其中,网件企业在2021年12月14日公布了安全补丁,以修复受影响的商品。

图2 网件企业采取的修补方式

据网件企业2021年12月20日公布的安全性公示表明,其已修补的路由器商品包含D7800固件1.0.1.68、R6400v2固件版本1.0.4.122、R6700v3固件1.0.4.122。与此同时,网件企业执行的解决方法是向“supplied size”(所供应的尺寸)函数公式加上新的尺寸查验,避免越境载入。

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章

文章正文:

https://www.bleepingcomputer.com/news/security/kcodes-netusb-bug-exposes-millions-of-routers-to-rce-attacks/