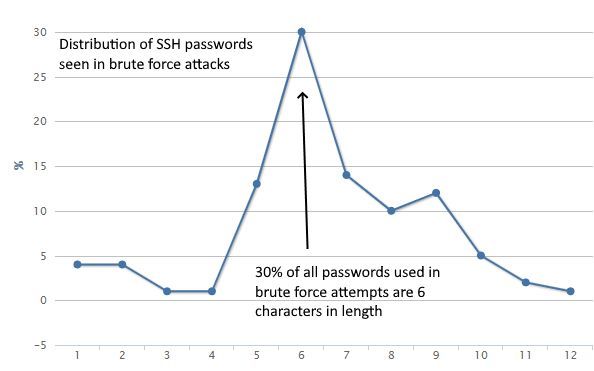

依据微软公司蜜罐服务器网络搜集的数据信息,大部分暴力行为攻击者关键试图猜测短密码,非常少有进攻是应对长密码或包括繁杂标识符的凭据的。"我剖析了超出2500千次对于SSH的暴力行为进攻所导入的凭据。这大概是微软公司安全性传感器互联网中30天的数据信息,"微软公司的安全保障研究者罗斯·贝文顿说。

"77%的来尝试应用了1到7字符的密码。超出10字符的密码只发生在6%的情形下。"他在 微软公司 出任诈骗负责人,他的任務是建立看上去正规的蜜罐系统软件,以科学研究攻击者的发展趋势。在他剖析的样例数据信息中,仅有7%的暴力行为进攻试着包含一个特殊符号。除此之外,39%的人事实上最少有一个数据,并且没有一个暴力行为试着应用包含空格符的密码。

科学研究员工的看到说明,包括特殊符号的很长密码很可能在绝大部分暴力行为进攻中是可靠的,只需他们沒有被泄漏到在网上,或是早已变成攻击者暴力行为进攻词典的一部分。

除此之外,依据截止到2022年9月对于微软公司蜜罐服务器网络试着的140多亿个暴力行为进攻的数据信息,对远程桌面连接协议书(RDP)网络服务器的进攻与2020年对比提高了二倍,发生了325%的提高。互联网打印机服务也出現了178%的提高,也有Docker和Kubernetes系统,也出現了110%的提高。

"有关SSH和VNC的统计数据也一样槽糕--他们仅仅自往年至今沒有那么大的转变,"贝文顿说。"默认设置状况下,像RDP那样的解决办法是关上的,但假如你决策开启他们,不必把它立即裸露在移动互联网上。记牢,攻击者会对一切强制的远程管理协议书进行进攻。假如你务必使你的事物在移动互联网上浏览,请应用各种各样结构加固方式,例如强密码,管理方法真实身份,MFA,"这名微软公司主管说。