据The Hacker News 12月24日消息,Apple 近期修补了 macOS 操作系统中的一个安全漏洞,攻击者很有可能会利用该漏洞“易如反掌地”绕开“成千上万 macOS 的主要安全性体制”并运作任何编码。

安全性研究者Patrick Wardle在上星期的一系列推原文中详解了这一发觉。该漏洞被跟踪为 CVE-2021-30853(CVSS 得分:5.5),被指与无赖 macOS 应用软件很有可能绕开Gatekeeper查验的情景相关。本来此项查验是保证仅有受信赖的应用软件才可以运作,要想得到“信赖”,应用软件务必根据称之为 "应用软件公正 "的自动化技术全过程。

美国苹果公司称,Box企业的Gordon Long汇报了这一漏洞,并表明,在2021年9月20日宣布公布的macOS 11.6升级中,该企业根据改善查验作用解决了这一漏洞。

Wardle 在一篇介绍该漏洞的技术报告上说:“该类漏洞通常对 macOS 客户危害尤其大,由于他们为广告推送和恶意程序攻击者给予了绕开macOS安全性体制的方式……这种体制原本可以阻拦这种恶意程序的进一步散播。”

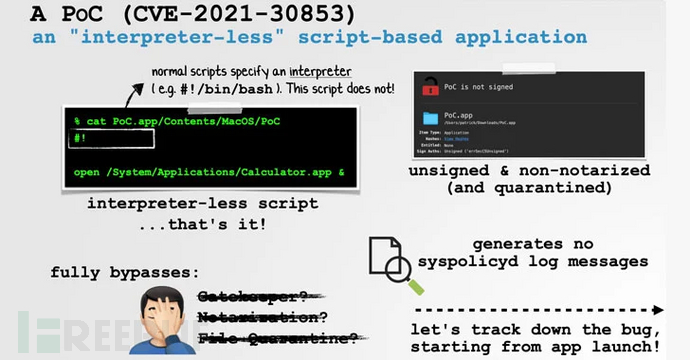

具体来说,该漏洞不但绕开了“保安”,还绕开了文档防护和 macOS 的公正规定,合理地容许看起来没害的 PDF 文档只需开启它就可以严重危害全部系统软件。依据 Wardle 的观点,问题的根本原因取决于根据脚本制作的未签字、未公正的应用软件,没法确立特定编译器,进而造成其极致绕开。

特别注意的是,shebang编译器命令例如#!/bin/sh 或#!/bin/bash,通常用以分析和表述shell 程序流程。但在这类边沿进攻中,攻击者可以制造一个应用软件,便于在没有给予编译器(即 #!)的情形下合拼 shebang 行,而且依然让最底层操作系统在没有传出一切报警的情形下运行脚本制作。

Wardle 表述说,这是由于“macOS 将(再次)试着根据 shell ('/bin/sh') 实行不成功的 ['interpreter-less' 根据脚本制作的应用软件]”。

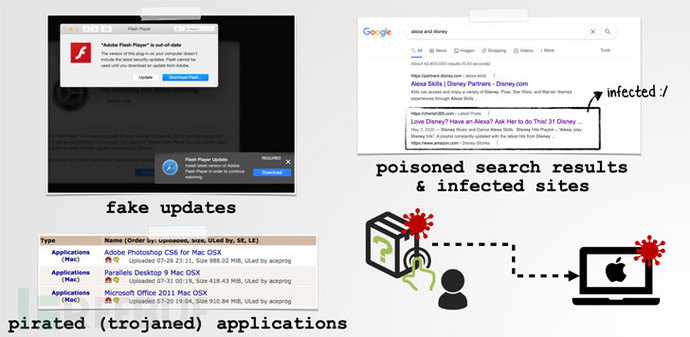

也就是说,攻击者可以根据哄骗总体目标开启无赖应用软件来利用此漏洞,该程序可以掩藏为 Adobe Flash Player 升级或 Microsoft Office 等合理合法应用软件的木马病毒化版本号,而这种应用软件又可以根据一种称为“检索中毒了”的办法来完成,即攻击者人为因素提升代管其恶意程序所属网址的搜索引擎排名,以诱惑潜在性的受害人。

这并并不是Gatekeeper程序流程中发觉的第一个漏洞,2022年4月初,Apple 快速修复了一个那时候被积极主动利用的零日漏洞 ( CVE-2021-30657 ),该漏洞很有可能绕开全部安全性保障措施,进而容许没经许可的系统在 Mac 上运作。

以后10 月,微软公司公布了一个名叫“Shrootless” ( CVE-2021-30892 ) 的漏洞,该漏洞可用以实行随意实际操作,提高 root 管理权限及其在受感柒机器设备上安裝 rootkit。美国苹果公司表明,对于此事漏洞已采用附加的限定对策,并在 2021 年 10 月 26 日消息推送的安全补丁中解决了这个问题。

参照来源于:https://thehackernews.com/2021/12/expert-details-macos-bug-that-could-let.html