远程编码漏洞对众多程序猿来不陌生,远程代码执行就是指攻击者很有可能会根据远程启用的方法来进攻或操纵电脑设备,无论该机器设备在哪儿。假如远程代码执行的是一个无限循环那服务器的CPU不可乐滋滋了。

前不久,Java 界的著名日志架构 Log4j2 发觉了远程代码执行漏洞,漏洞飓风风靡各大企业,程序编写届出现异常火爆(加班加点),我们都是万万想不到那麼厉害的日志架构有BUG。

此次安全性漏洞也有一个小插曲,我公司的职工看到了漏洞,汇报了Apache没告之GXB,我公司也得到了惩罚,期待下一次以此为戒,但是这事程序猿不背黑锅,管理方法下一次要思考下。

漏洞叙述

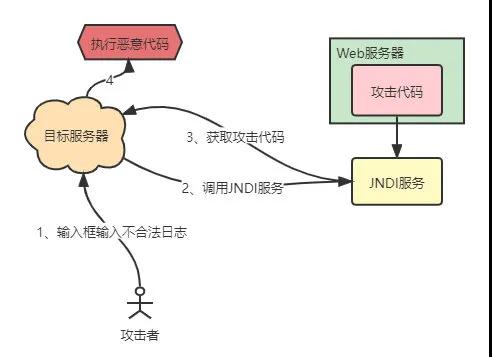

此次 Apache Log4j 远程代码执行漏洞,是因为部件存有 Java JNDI 引入漏洞:

当程序流程将客户键入的数据信息计入日志时,攻击者根据结构独特要求,来开启 Apache Log4j2 中的远程代码执行漏洞,进而运用此漏洞在总体目标服务器上实行任何编码。

- 最先打开HTTP服务器,并将人们的恶意类放到文件目录下

- 打开恶意RMI服务器

- 攻击者键入的主要参数为上一步打开的恶意RMI服务器详细地址

- 恶意RMI服务器回到ReferenceWrapper类

- 总体目标服务器在实行lookup实际操作的情况下,将ReferenceWrapper变为Reference类,随后远程载入并创建对象大家的Factory类(即远程载入大家HTTP服务器上的恶意类),从而实行恶意编码

漏洞重现

JNDI

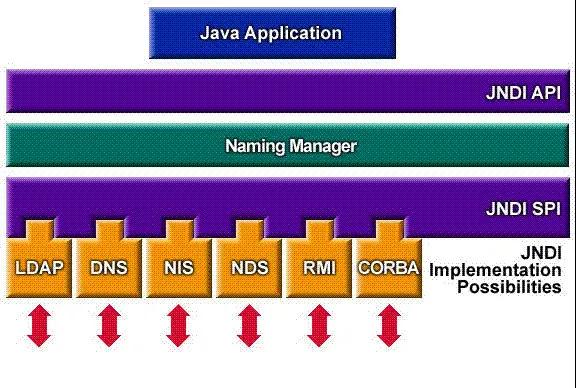

JNDI 是Java 取名和文件目录插口(Java Naming and Directory Interface,JNDI)的通称,从一开始就一直是 Java 2服务平台商业版的关键技术之一。

在JMS,JMail,JDBC,EJB等技术性中,就很多运用的这类技术性。

JNDI可浏览的目前的文件目录及服务项目有:DNS、XNam 、Novell文件目录服务项目、LDAP(Lightweight Directory Access Protocol 轻形文件目录浏览协议书)、 CORBA目标服务项目、系统文件、Windows XP/2000/NT/Me/9x的注册表文件、RMI、DSML v1&v2、NIS。

JNDI 问世的原因非常简单:伴随着分布式应用的发展趋势,远程浏览目标浏览变成常见的方式。尽管说根据Socket等程序编写方式依然可完成远程通讯,但依照方式的概念而言,仍是有其局限的。

RMI技术性,RMI-IIOP技术的造成,使远程目标的搜索变成了技术性聚焦点。JNDI技术性就应时而生。JNDI技术性造成后,就可便捷的搜索远程或者当地目标。

如下所示展现了JNDI的架构图。

撰写进攻编码

为进行Bug的重现,大家要简洁的构建一个RMI服务项目。

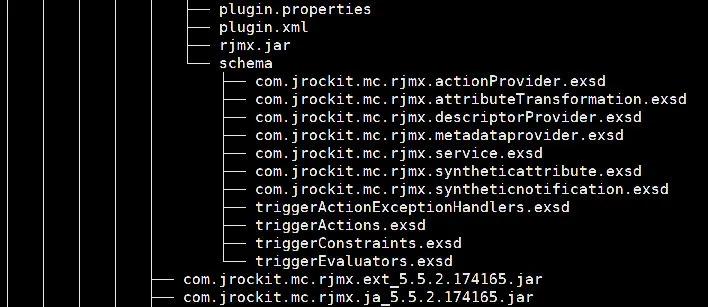

最先撰写大家的进攻编码。这里进攻编码解析xml特定分类目录下的文档,并将其导出到指定的文件目录中。

攻击者可以获得没法服务器的任何文件目录构造,谢广鲲~

撰写RMI服务项目并运行。

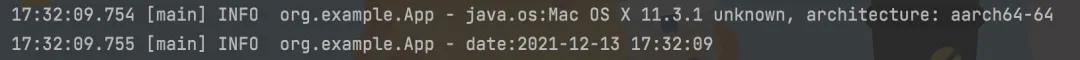

打印出如下所示日志重现Bug。

假如一切顺利,你就会发现网络服务器中转化成了一个名叫badcode.txt的文档,里边储存着特定分类目录下的全部文件名称。

修补计划方案

所幸,各种安全性精英团队快速得出了以下解决方法(实质都一样),好像不是应用LookUp就解决了。(最终计划方案是将log4j-core更新为2.16.0)

- 改动jvm参数 -Dlog4j2.formatMsgNoLookups=true

- 在类途径下增加log4j2.component.properties配置文档并增加配置项log4j2.formatMsgNoLookups=true

- 将系统软件系统变量 FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 设定为 true

可是,乖,你没惊讶吗?为什么不应用 LookUp 机制就修补了呢?

LookUps 机制

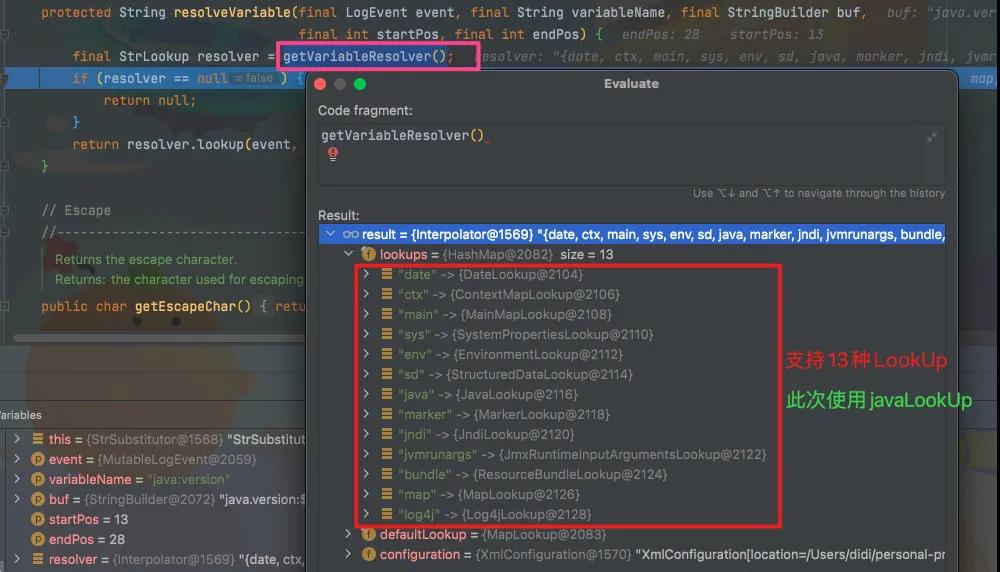

LookUps提供了一种在随意部位向 Log4j 配置加上值的方式。他们是完成 StrLookup 插口的特殊类型的软件,Log4j 提供了Date Lookup、Java LookUp、Jndi LookUp(元凶)等完成。

如下所示展现了Date LookUp和Java lookUp的应用。

Java Lookup

JavaLookup 使用以 java: 为作为前缀的的预恢复出厂设置字符串数组查找 Java 自然环境信息内容。

Jndi Lookup

这也是本次系统漏洞的元凶!JndiLookup 容许根据 JNDI 检索自变量。

默认设置状况下,键将以 java:comp/env/ 为前缀,可是假如键包括":"则不容易加上前缀。

默认设置状况下,JDNI Lookup 仅适用 java、ldap 和 ldaps 协议书或不兼容协议书,可以利用在 log4j2.allowedJndiProtocols 特性上特定他们来适用别的协议书。

当应用 LDAP 时,出自于安全性缘故,不兼容完成 Referenceable 插口的 Java 类,默认设置状况下仅适用 Java 的基础类型及其 log4j2.allowedLdapClasses属性特定的其他类。

应用 LDAP 时,仅适用对当地IP地址或 IP 详细地址的引入及其 log4j2.allowedLdapHosts 特性中列举的一切服务器或 IP 详细地址。

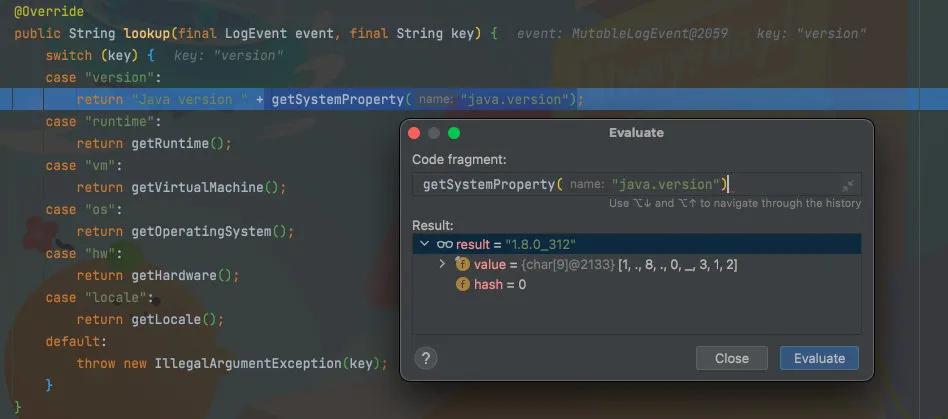

Java LookUp源代码

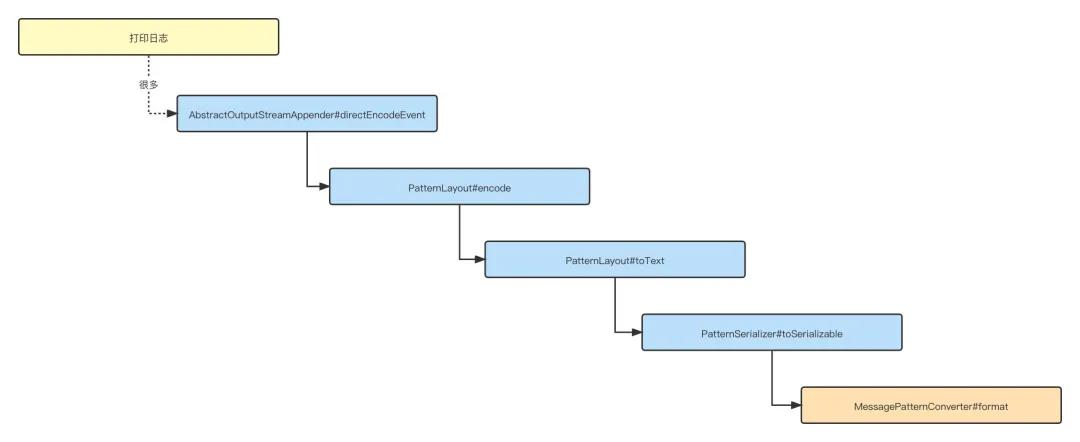

根据 LookUp 体制,Log4j架构分析了${}中的內容,追踪源代码可以发觉如下所示启用链,而且可以发觉日志中${}內容的更换是在org.apache.logging.log4j.core.pattern.MessagePatternConverter#format中进行的。

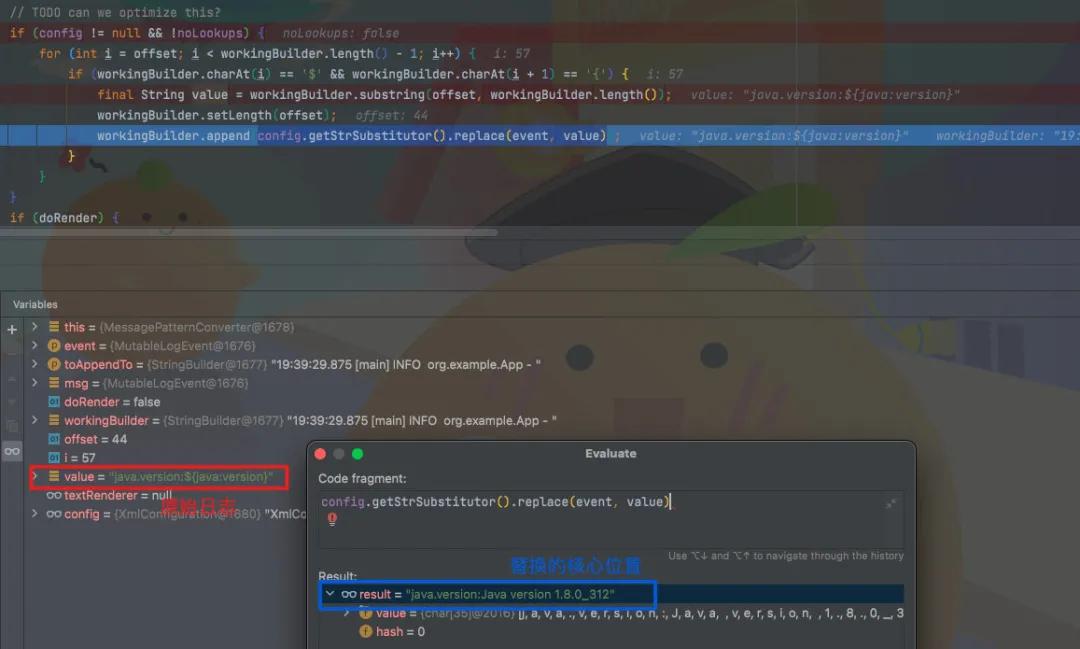

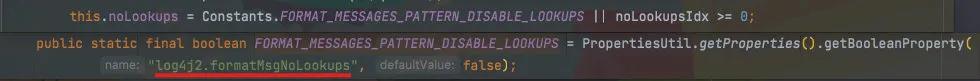

观查源代码不会太难发觉大家喜欢的物品——noLookups和对${的搜索。

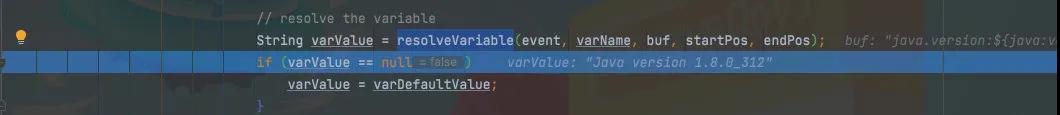

查询StrSubstitutor类的org.apache.logging.log4j.core.lookup.StrSubstitutor#substitute方法,乐滋滋的发觉启用 resolveVariable 方法后获取到了解析的值。

resolveVariable 方法内部结构启用getVariableResolver()方法获取相匹配的值解析器,本次获取 JavaLookUp。再次追下去发觉version的获取就是以系统软件系统变量中得到的。

最终解决方法

2.15.0

看完源代码不会太难得出以下结论::假如不许执行命令${}的解析不就可以了,即不应用LookUp体制。

如下图表明了noLookUps的默认值。这也说明了为何解决方法是提升JVM运行主要参数: -Dlog4j2.formatMsgNoLookups=true。

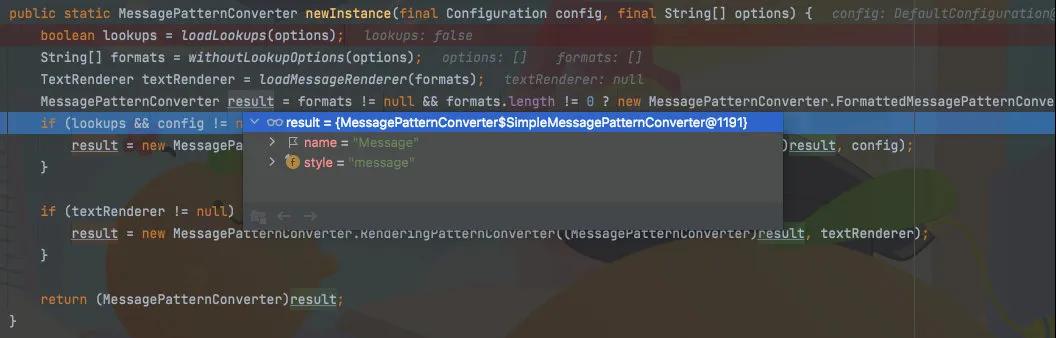

为何更新为2.15.0后Bug就修补了呢?由于在新版本中默认会应用SimpleMessagePatternConverter,与此同时不应用 LookUp 体制。

如下图所示:

2.16.0

- 默认禁止使用JNDI的浏览,客户必须根据配备 log4j2.enableJndi 主要参数打开

- 默认容许协议书限定为:java、ldap、ldaps,并将ldap协议限制为仅可浏览Java初始目标

- Message Lookups被彻底清除,结构加固系统漏洞的防御力

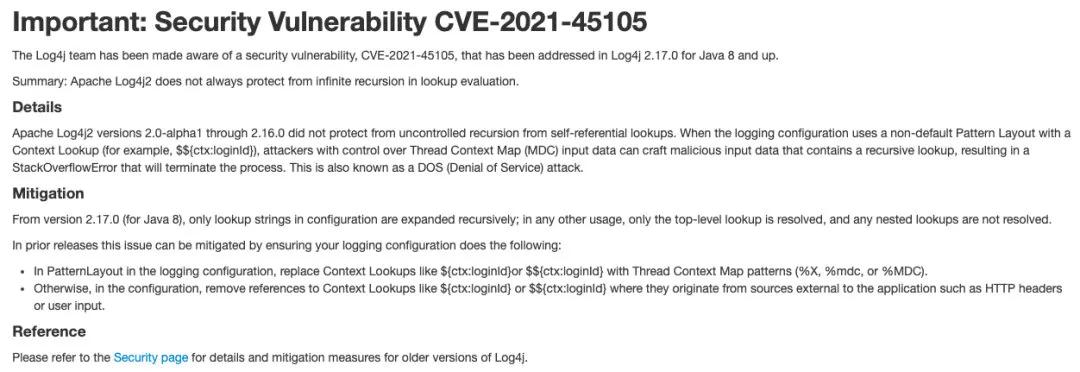

在Log4j2更新至 2.16.0 时大家天确实觉得早已结束,万万想不到,2.16.0 又爆出去新的 DOS 拒绝服务攻击系统漏洞(没完没了了并不是)。

具体说来是,Apache Log4j2 的 2.0-alpha1 到 2.16.0 版本,均无法避免自引入搜索的不可控递归。

当日志配备应用了含有前后文搜索的非默认方式合理布局时(例如$${ctx:loginId}),控线程前后文投射(MDC)数据信息导入的网络攻击,便可制做一份包括递归搜索的故意键入数据信息,进而造成过程因堆栈溢出出错而被停止。

假如现阶段不方便更新版本得话,可以使用下边的二种方法来减轻此系统漏洞:

在日志配备的 PatternLayout 中,用 %X、%mdc 或 %MDC 来更换 或${ctx:loginId} 等Context Lookups

或${ctx:loginId} 等Context Lookups

在应用外界数据信息(HTTP Header或客户键入等)的地区,删掉对Context Lookups的引入(如 或${ctx:loginId} )

或${ctx:loginId} )

2.17.0

- 仅有配备中的lookup字符串数组才容许递归解析。而且仅解析最高层的lookup,不解析一切嵌入的lookups。

- 将 JNDI 仅限 java 协议书。默认状况下,JNDI 将维持禁止使用情况。将 JNDI 开启特性从"log4j2.enableJndi"重新命名为"log4j2.enableJndiLookup"、"log4j2.enableJndiJms"和"log4j2.enableJndiContextSelector"。

- JNDI 仅限 java 协议书。默认状况下,JNDI 将维持禁止使用情况。开启特性已重新命名为"log4j2.enableJndiJava"。

拓展:FastJson 系统漏洞

远程控制执行命令系统漏洞在业界或是比较多见的,除开这次的 Log4j 系统漏洞,大家再一起来看看别的软件的系统漏洞吧!

在2017年3月15日,fastjson官方网积极曝出fastjson在1.2.24及以前版本存有远程控制执行命令高风险网络安全问题。网络攻击可以经过此系统漏洞远程控制实行恶意程序来侵入网络服务器。

有关系统漏洞的详细详细信息可参照:https://github.com/alibaba/fastjson/wiki/security_update_20170315。

系统漏洞缘故

FastJson 给予 autoType 作用,在对JSON字符串数组开展反序列化的情况下,会载入@type到內容,尝试把JSON內容反序列化成这一目标,而且会启用这一类的setter方法。网络黑客可以借助这一特点,自身结构一个JSON字符串数组,而且应用@type特定一个自身需要应用的进攻类库。

常见的进攻类库是com.sun.rowset.JdbcRowSetImpl,这也是sun官方网给予的一个类库,这一类的dataSourceName适用传到一个rmi的源,当解析这一uri的情况下,便会适用rmi远程控制启用,去规定的rmi详细地址中去启用方法。

FastJson 的修补计划方案

在 1.2.25 版本中 FastJson 新增加了信用黑名单体制,假如@type中的类是信用黑名单中的则立即抛出现异常。

汇总

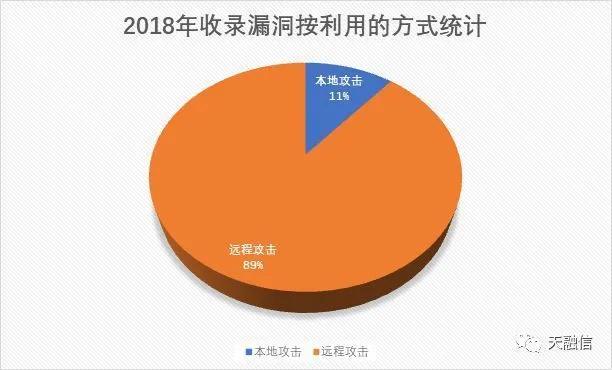

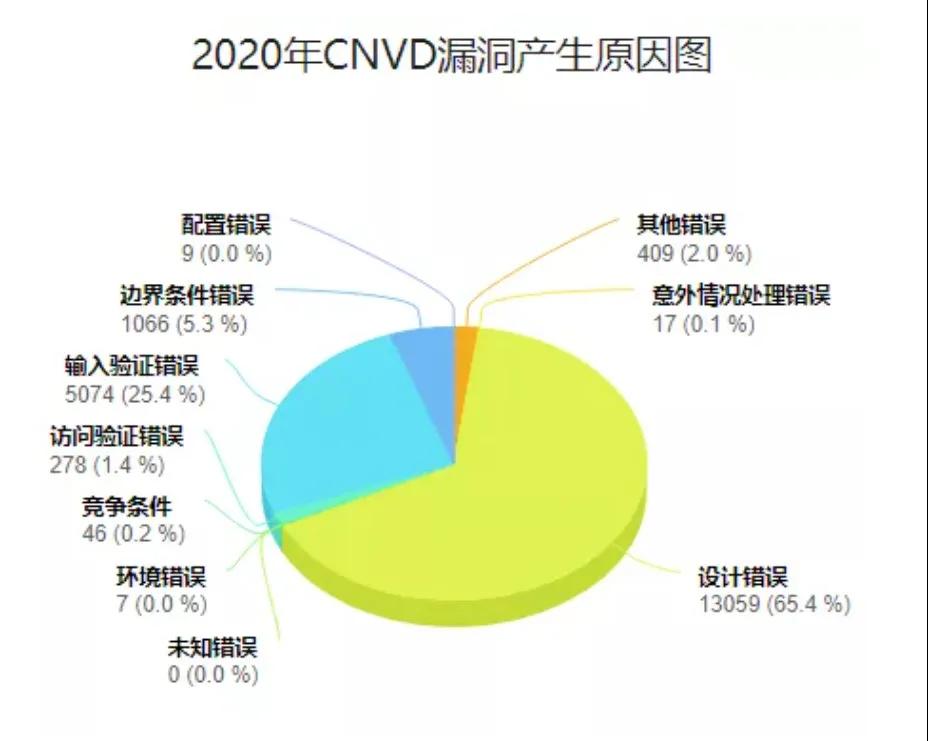

如下所示展现了2018年百度收录系统漏洞按运用方法统计图表与2020年CNVD系统漏洞造成缘故图。

由此可见漏洞检测的拒绝服务攻击分成:当地进攻和远程控制进攻。

在其中远程控制进攻占有率约为89%,当地进攻约占11%,不难看出远程控制进攻是具体的系统漏洞进攻的方式,也是必须关键预防的系统漏洞进攻方式,而且绝大多数系统漏洞的发生缘故全是设计方案问题致使的。(因此互联网一片呼吁期待高铁动车给予不应用 AutoType 的 FastJson,HH)

剖析 Log4j2 的本次系统漏洞造成因素与修补计划方案是大家的一一歩,期待每位都能写下沒有bug的编码(恬不知耻的说,我一直在写bug~_~)