与微软公司Windows复印机的有关问题的恶梦难以释怀,今日稍早,该企业确定了Windows Print Spooler服务的一个新的安全性漏洞。这一新的漏洞被识别码为CVE-2021-36958。微软公司表明,当Windows Print Spooler服务不合理地实行权利文档实际操作时,存有一个远程控制代码执行的漏洞,取得成功利用该漏洞的攻击者可以用系统软件管理权限运作任何编码。

随后,攻击者可以程序安装;查询、变更或删掉数据信息;或建立具备彻底用户管理权限的新帐户。

这些一直密切关注这事的人也许会注意到,这一新问题与已经出现的PrintNightmare漏洞相关,该企业几日前曾因此公布了一个补丁包。微软公司宣称,该补丁包应当在较大水平上有利于改善这个问题,因为它如今必须管理权限来完成打印驱动的安裝和升级实际操作。殊不知,在早已安装使用了打印驱动程序流程的系統上,可能是危害者的非管理人员用户依然可以利用该漏洞。

特别注意的是,该漏洞被标识为远程控制代码执行(RCE),但CERT的Will Dormann表示,这很明显是当地管理权限更新漏洞(LPE)。实际上,在该漏洞的文本文档中,微软公司自身将进攻媒体叙述为当地。

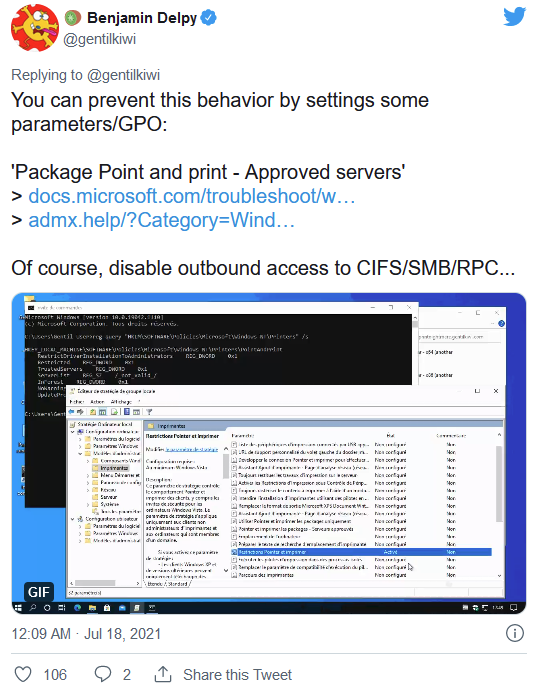

微软公司对于此事已经开展修补工作中,并再一次提议用户在不必要的情形下禁止使用Windows Print Spooler服务做为暂时的变通办法。殊不知,安全性研究者Benjamin Delpy说他有一个比彻底禁止使用打印出服务更强的方式。提议用户根据应用Windows组策略中的Windows"Package Point and Print - Approved Servers"选择项,将打印出作用只限定在准许的服务器上。