得益于“网络诈骗即服务项目”(cybercrime-as-a-service)生态体系的迅猛发展,勒索病毒业务流程仍在越来越激烈。

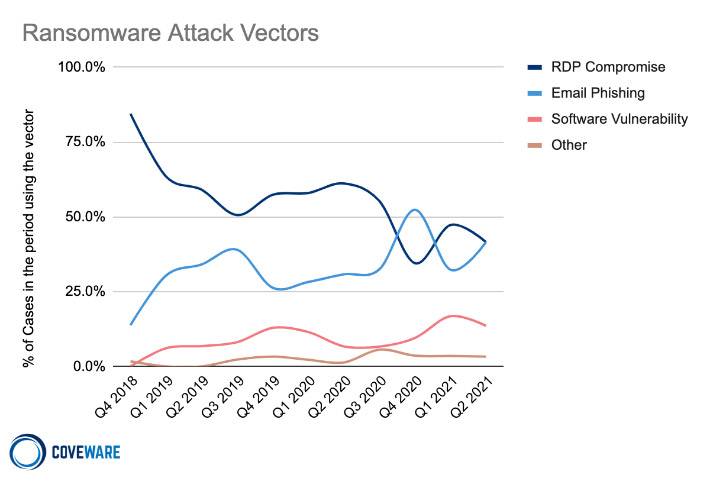

在其中一些服务项目主要是根据犯罪嫌疑人运用机构并未修复的己知系统漏洞,或强制性浏览远程桌面连接协议书(RDP)联接,随后将此访问限制售卖给别人。对于这样的事情,改善补丁管理和RDP安全性实践是切实可行的防御措施。

殊不知,除非是采用强大的对策,不然别的勒索病毒的“推进器”很有可能会再次迅猛发展。毁坏勒索病毒营运商征募权威专家和售卖服务项目的网络诈骗社区论坛,通常必须稽查干涉。

下面为各位详细介绍9种勒索病毒“推进器”,及其可以采用的应对措施:

1. 新社区论坛促长勒索病毒

有时候,网络诈骗小区好像是遵循“自身管控”标准——最少在理论上是那样。例如,2022年5月份,在DarkSide对于英国的Colonial Pipeline及其Conti对于西班牙环境卫生服务项目公司的进攻导致政冶危害以后,一些较大的德语网络诈骗社区论坛——包含XSS和Exploit——早已宣布严禁一切涉及到勒索病毒的通讯。

殊不知,一些安全性专业人士表明,很多社区论坛一直能“钻系统漏洞”寻找变通方法,例如“网站渗透测试者”和“浏览代理商”的广告宣传贴,前提条件是这种广告宣传沒有尤其谈及加密锁定恶意程序的关键字。

虽然一些很大的社区论坛早已严禁探讨勒索病毒,但一些较小的参加者好像并不抵触他们,在其中还不缺一些新出现的社区论坛。

据非洲威胁情报企业Kela称,7月12 日,Babuk勒索病毒营运商的数据泄漏网站(6月份已从Babuk改名为Payload.bin)再度变为一个名叫RAMP的网络诈骗社区论坛。Kela企业威胁情报投资分析师Victoria Kivilevich在一份新的调查报告中表明。

据官网详细介绍,RAMP意味着“Ransom Anon Mark Place(勒索病毒密名销售市场)”,但实际上它也是在献给已散伙的“俄国密名销售市场”(Russian Anonymous Marketplace,通称RAMP,于2017年关掉)。

该新社区论坛称其致力于适用敲诈勒索saas模式(RaaS)实际操作,这也是现如今涉及到勒索病毒的关键商业运营模式。在RaaS方式下,营运商或管理人员承担开发设计加密锁定恶意程序,附设组织(affiliate)根据门户网获得该恶意程序,用以感柒受害人,并从付款的每单保释金中选取一部分提成。

Kela公司简介称,一个最开始名叫“TetyaSluha”——现在是“Orange”的新管理人员公布它现在是一个可以维护勒索病毒附设企业免遭不负责任RaaS程序流程损害的地区。该管理人员宣称,在别的社区论坛严禁勒索病毒通讯以后,他想建立一个新小区,并指明该社区论坛现阶段己经有专业详细介绍原始浏览艺人经纪人、勒索病毒经销商和附设程序流程的一部分。

Kela填补道,在遭到垃圾短信进攻后,RAMP于7月下边线,但平台上的一条信息称它将于 8月13日修复。当再度修复运转时,它显然将持续变成要想监听探讨的威胁情报企业的总体目标,也有可能变成寻找鉴别地底网络诈骗组员并尝试拘捕她们的稽查组织的总体目标。

2. 勒索病毒团队有别的沟通交流对策/方式

安全性企业Trend Micro的网络诈骗科学研究负责人Bob McArdle表明,更高的勒索病毒实际操作团队很有可能还搭建了普遍的联接目录和健全的关联拓扑结构,因而他们对社区论坛的依靠程度低。

一样地,威胁情报企业Flashpoint也表明,勒索病毒经营一直全是根据好几个方式开展征募。它说,有一些团队,例如Black Shadow,关键依靠Telegram账号;别人,例如LockBit 2.0,则会在许多人的论谈上开展敲诈勒索saas模式招骋。

此外,据安全性企业称,近日,AvosLocker勒索病毒营运商采用了一项根据Jabber和Telegraph派发垃圾短信的服务项目,来宣传策划其勒索病毒合作方方案。

3. 权威专家给予按需服务项目

安全性专业人士表明,勒索病毒营运商不只是寻找征募新的附设组织。一些经营规模更高、更繁杂的行为——例如REvil、DarkSide 和 Ryuk——还会继续根据征募不一样的专业人士来提升进攻通过率并助推敲诈勒索业务流程迅猛发展。

勒索病毒事情回应企业Coveware表明,针对一次详细的勒索病毒进攻主题活动,很有可能涉及到十多个与众不同的参加者,每一个参加者都是有不一样的专业能力,对进攻的差异环节作出贡献。当勒索病毒机构致力于特殊的侵入方式时,她们很可能会寻找已经向合乎RaaS组特点的将来受害人售卖互联网访问限制的上下游权威专家,这种上下游权威专家早已不止一次地售卖这类访问限制,因而可以在竞争者以前获得核心竞争力来危害互联网。

但是,并不是全部权威专家都是会参加立即侵入机构的主题活动。有一些仅仅给予輔助服务项目,例如与受害人商谈。别人还能够给受害人产生其他类型的付款工作压力,例如,根据派发好像不用顶尖技术性专业技能的dos攻击。

威胁情报企业intel471表明,它以前追踪过一名互联网犯罪嫌疑人,此人于1月初次发生在一个有名的网络诈骗社区论坛上,该论坛在Colonial Pipeline进攻事情被关掉后,他又变成了灭绝人性的DarkSide行为的同犯。据该名犯罪嫌疑人交待,他具体承担对DarkSide的受害人进行DDoS进攻。在任意已知時间,都是会有10到20个总体目标遭受DDoS进攻,攻击会维持1到21天不一,受害人每一次付款保释金,她们就能获得500到7,000美金。

4. 原始浏览艺人经纪人为您借水行舟

在勒索病毒网络攻击使用的各种各样权威专家中,有一个人物角色称为“原始浏览艺人经纪人”,这也是叙述网络黑客得到机构网站访问权,随后将该浏览权售卖给别人的一种独特方法。针对应用勒索病毒的网络攻击而言,选购访问限制代表着她们可以花更多的的时间来感柒受害人,而无须先入侵他俩的系统软件。

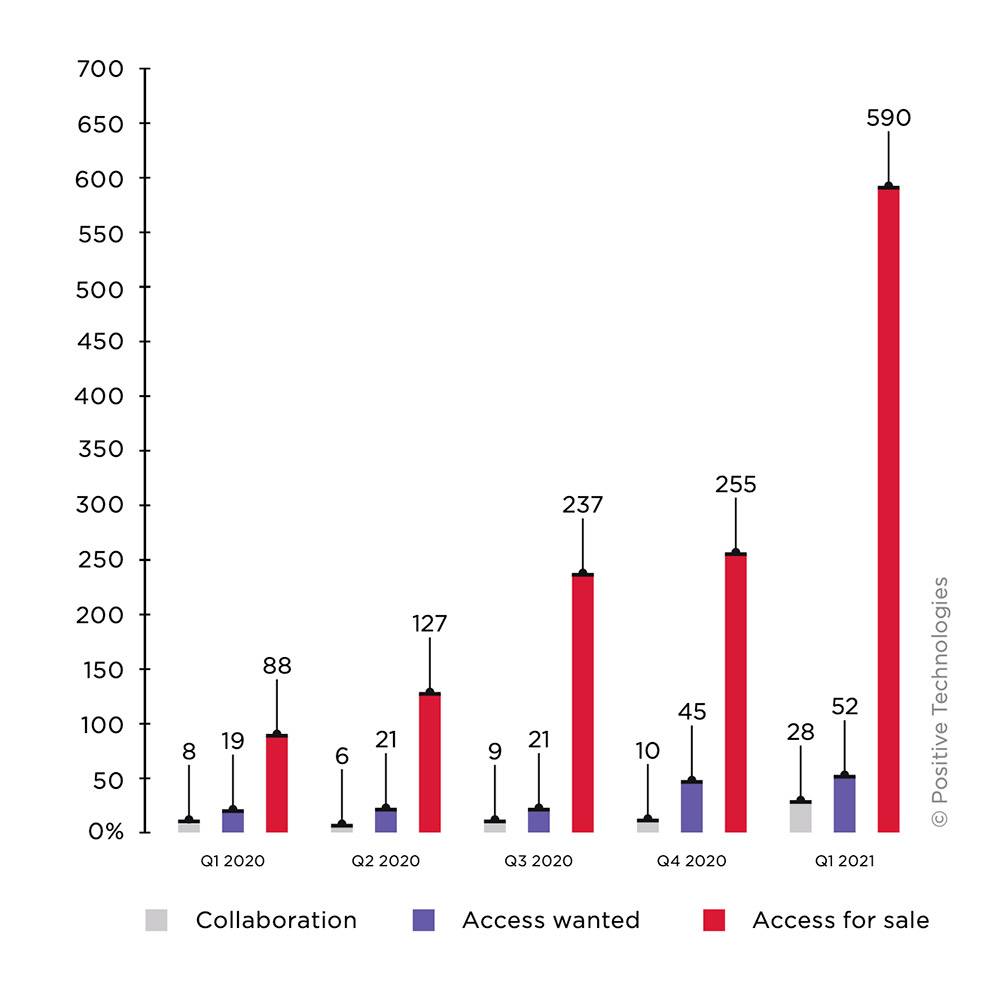

该类艺人经纪人的服务项目好像已经猛增。回望2022年前三个月最火爆的10个德语和英文违法犯罪社区论坛,安全性企业Positive Technologies统计分析了近600个浏览价格,而上一季度这一数据仅为255个。

该数字还并不包括全部该类售卖的访问限制,由于一些勒索病毒实际操作与原始浏览艺人经纪人创建了战略伙伴关系,或是向它们给予“采购回扣”以得到优先购买权。别的艺人经纪人会列举她们给予售卖的一些“访问限制”,但会告知潜在性顾客立即与她们联络以获得相关别的总体目标的信息内容。

殊不知,公布可以用价格的提升说明,大量的机构有可能变成犯罪嫌疑人的受害人,这种犯罪嫌疑人得到了对其互联网的远程控制访问限制,并将这类访问限制售卖给竞价最高者。

5. 钓鱼攻击和远程桌面连接协议书(RDP)给予访问限制

Coveware警示称,针对应用勒索病毒的网络攻击而言,钓鱼攻击和暴力破解密码RDP浏览凭据依然是得到系统软件原始访问限制最经常使用的2种对策。

因而,有着强劲的钓鱼攻击解决方法并锁住RDP依然是提高防御力的最好的。

6. 未修复的系统漏洞一样给予访问限制

在应用勒索病毒的网络攻击获得访问限制的目录中,排名第三的是运用网络安全问题。Coveware表明,从4月到6月,它发觉网络攻击尤其喜爱运用2个系统漏洞做为突破口,以获得对机构互联网的远程控制访问限制。这种系统漏洞各自为危害SSL VPN机器设备的Fortinet FortiOS途径解析xml系统漏洞(CVE-2018-13379),及其SonicWall SRA 4600机器设备中的系统漏洞(CVE-2019-7481)。

FireEye的Mandiant事情回应工作组在一份报告书中表明,在经销商公布补丁包以前,它观查到一群应用FiveHands勒索病毒的机构于2月逐渐对于SonicWall SMA 100系列产品VPN机器设备中的系统漏洞。

intel471填补道,FiveHands的人员以后还运用了VMware Sphere Client系统漏洞(经销商已于5月份进行修复)及其被称作“PrintNightmare”的Windows Print Spooler Service系统漏洞(微软公司于7月对它进行了全方位修复)。

永恒不变存有的“补丁包或亡国”的问题代表着,一旦经销商公布安全性修补程序流程,网络攻击便会争相对它进行反向工程,以寻找她们很有可能运用的系统漏洞,进而轻轻松松对焦并未安裝升级的新受害人。

intel471表明,互联网犯罪嫌疑人和别的所有人一样关心CVE,并且她们明白地了解机构在漏洞修复层面存有推迟状况,而就是这种系统漏洞为犯罪嫌疑人给予了实行进攻需要的访问限制。

7. 开源系统选择项激发大量进攻

恶意程序源码常常被泄漏或在野外存贮,使犯罪嫌疑人可以器重和改写它。这类事例数不胜数:例如,2011 年,灭绝人性的Zeus金融机构木马病毒的源码因不明原因在网络上泄漏,并快速被诸多犯罪分子乱用。

就在2016年8月对于物联网应用的Mirai僵尸网络发生几个星期后,其创始人在网络上泄漏了源码,其最开始的目标很可能是尝试让调研工作人员偏移路轨。但糟心的是,很多别的犯罪嫌疑人早已快速改写并再次运用了该恶意程序。

在勒索病毒层面,2015年,安全性科研工作人员Utku Sen将EDA2和Hidden Tear搭建为开源系统勒索病毒,并将源码公布在GitHub上。尽管科研工作员表明该编码是为文化教育目地而研发的,但它迅速就被犯罪嫌疑人乱用,乃至衍化了具备“Pokemon Go”(一款融合了AR技术应用的手机游戏)主题风格的恶意程序组合。

但是,这样的事情对安全性科研工作人员而言也有警告实际意义:始终不必将定义认证(PoC)勒索病毒在野公布。

8. 泄露达到加密锁定恶意程序的要求

近期,有些人泄漏了一个名叫“Babukbuilder”的Windows可执行程序,結果证实它是Babuk应用的重要手机软件。

该搭建器用以转化成恶意程序的唯一团本,在Babuk勒索病毒方式下,用以为各个不一样的被害机构转化成加密锁定恶意程序和解密工具。

该可执行程序最开始是由总公司设在英国伦敦的时尚潮流零售大佬Arcadia Group的安全运营核心责任人 Kevin Beaumont发觉的,他汇报称它会转化成恶意程序并危害“Windows、VMware ESXi、互联网额外储存x86和ARM,及其普遍采用的VMware hyperviso和NAS设备”。

包含Beaumont以内的安全性专业人士早已确认了此软件的实效性。

显而易见,一些不太优秀的犯罪嫌疑人也泄漏了他俩的专用工具。intel471汇报称,6月中旬,一名应用信息内容盗取恶意程序Vidar的营运商向智能机器人传出了‘免费下载和实行’每日任务,致力于安裝由搭建者转化成的Babuk勒索病毒组合。

9. 器重恶意程序减少开发进度

很显而易见,一些恶意程序开发者已经使用、共享资源或盗取编码。例如,intel471汇报称,“Conti 勒索病毒和BazarLoader中间的编码存有多种多样共同之处”,BazarLoader是一种致力于给予对受感柒节点的远程连接的恶意程序。

该类拥有勒索病毒的网络攻击之前曾应用该类恶意程序(包含BazarLoader)来得到设备的原始访问限制,随后免费下载并运作别的专用工具和恶意程序,例如Ryuk和Vaet。

但intel471 表明,开发设计Conti的人好像使用了BazarLoader的一些编码。它说,一个非常的共同之处取决于编码容许Conti在一个独立的案例(例如沙盒或vm虚拟机)中躲避剖析。该函数公式的编码与BazarLoader应用的编码几乎同样,2个函数公式都遵循精准的逻辑性并在检索hook时以同样的方法实行。

遗憾的是,一旦该类编码被乱用,并没什么简便的方式 可以清除它。殊不知,在某种情形下,安全性企业可以按照它的工作方式推测发觉它在野运作的方式,以协助机构防御力它。

文中翻譯自:https://www.bankinfosecurity.com/9-ransomware-enablers-tactics-for-combating-them-a-17172倘若转截,请标明全文详细地址。