据《The Hacker News》报导,一种发生在DNSaaS(DNS即服务项目)的一类新漏洞可被网络黑客用于获得企业网络的比较敏感信息。基础设施建设安全性企业Wiz的Ami Luttwak和Shir Tamari公布,她们看到了一个简便的漏洞,容许阻拦全部根据Google和amazon等管理方法的DNS经销商的互联网技术流量中的一部分动态DNS流量。

她们进一步表述说,曝露的流量为危害者给予了她们启动取得成功进攻需要的全部信息。令人深思的是,这使所有人都是有能力见到企业和政府部门机构内部结构已经出现的事儿。在某种意义上,它等同于国家级别其他情报活动能力,并且这一些数据信息如同申请注册一个网站域名一样非常容易得到。

科学研究工作人员说:"大家可以获得到的动态DNS流量来源于15000好几个机构,包含资本500强公司、45个美国政府机构和85个国际性政府部门,这种信息包含很多有價值的情报信息,如内部结构和外界IP地址、计算机名称、职工名字和工作地址。"

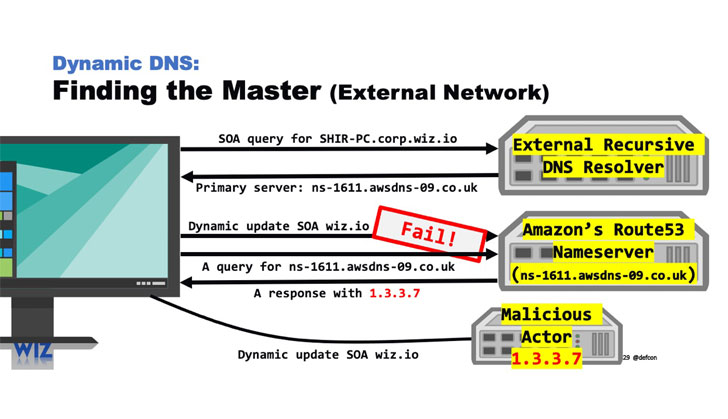

在Google云DNS或解决DNS分析服务项目的amazonRoute53上实现的注册域名,造就了一个合理清除客户间的防护并容许浏览珍贵信息的情景。因而,假如一个机构在Route53服务平台上应用AWS名字服务器的配置了一个新的网站域名,在代管区,她们将新的网站域名与内部结构互联网密切相关后,全部企业终端设备的动态DNS流量都能够被具备同样名字的非法行为网络服务器所浏览到。

好运的是,因为Wiz Research团队开发设计了一个鉴别DNS信息泄露的专用工具,这种漏洞早已被修复。简单点来说,该专用工具发觉了可以运用的DNS漏洞,以明确没经认证的内部结构DDNS升级是不是被泄漏给了DNS经销商或故意个人行为者。

您可以在这儿检测并掌握大量关键点:https://dynamic-dns-checker.tools.wiz.io/