更有有针对性的攻击

与Cycldek相关的攻击

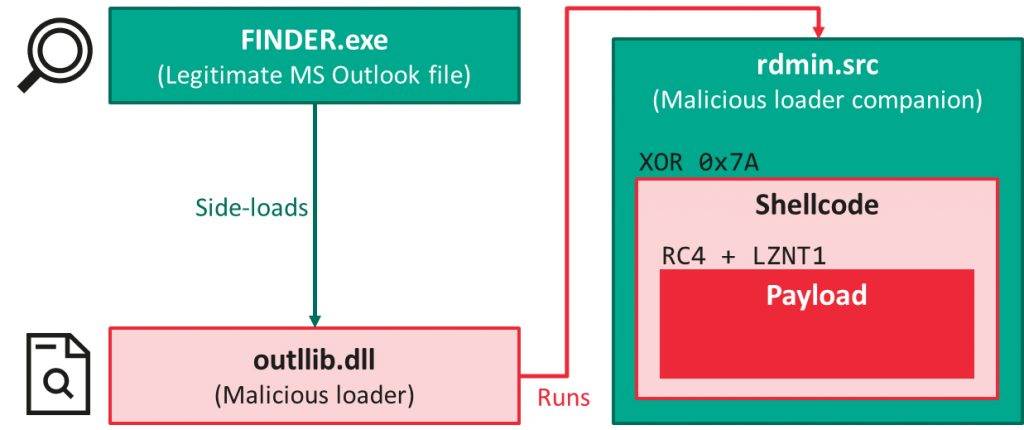

卡巴斯基实验室的分析工作人员4月份发觉了一个名为“FoundCore”的文档,该恶意程序样版是在对于坐落于越南地区的著名机构的攻击中发觉的,通过剖析,它的攻击作用相比于“DLL侧载入三步法”拥有非常大的改善,所说的“DLL侧载入三步法”便是正规的可执行程序、由它侧载入的故意 DLL 和编号的有效载荷,通常在自压缩包中自主实行删除程序。

在这个实例中,shellcode被比较严重搞混了。科学研究工作人员发觉这一文档的载入程序流程十分有意思,因此分析工作人员决策将科学研究员工的总体目标恶意程序反向工程课程内容的一个路轨根据它。

最后的有效载荷是一个远程管理专用工具,它可以让操作工完成对被害电子计算机的良好控制。与网络服务器的通讯可以根据应用 RC4 数据加密的初始 TCP tcp协议或根据 HTTPS 开展。

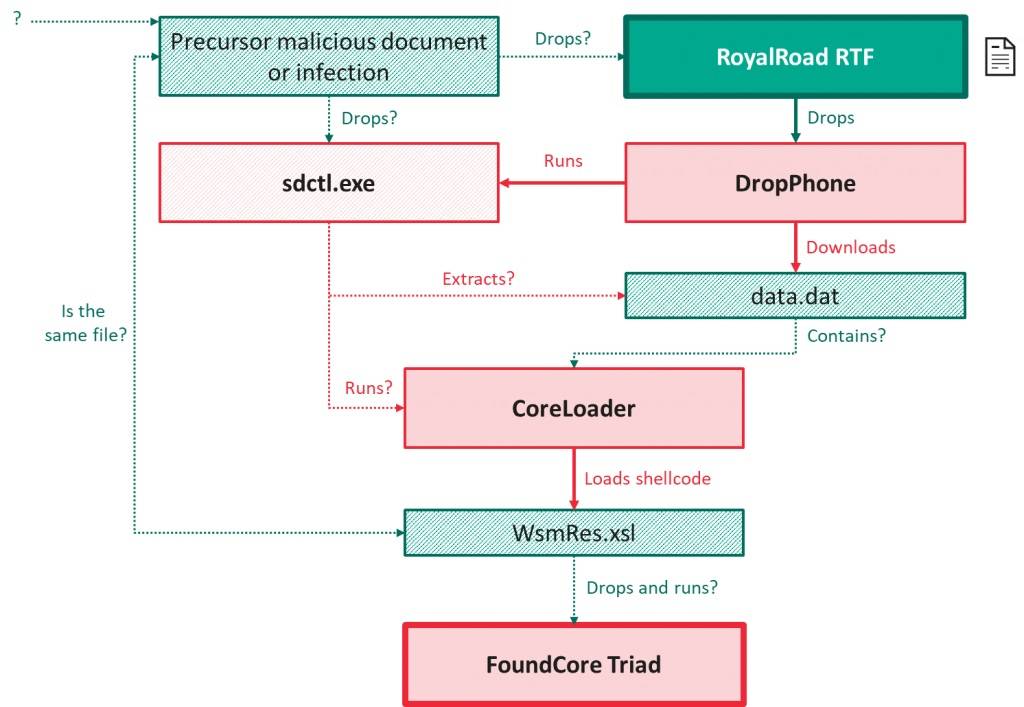

在科学研究工作人员发觉的绝大部分攻击实例中,FoundCore 实行以前都是会开启从 static.phongay[.]com 免费下载的故意 RTF 文档,全部这种文档全是应用 RoyalRoad 转化成的,并尝试运用 CVE-2018-0802。全部这种文档全是空缺的,这说明存有着外置文档(可能是根据鱼叉式钓鱼攻击或之前的感柒方法散播的),他们开启了RTF文档的免费下载。取得成功的漏洞检测造成攻击者进一步布署名为DropPhone和CoreLoader的恶意程序。

科学研究员工的跟踪剖析资料显示,,已经有数十个机构遭受危害,这种机构归属于政府部门或国防单位,或别的与环境卫生、外交关系、文化教育或政冶垂直细分领域相关的机构。80%的目的在越南地区,其他地遍布在东亚和泰国的。

在野外应用的Windows的桌面管理器系统漏洞

在剖析CVE-2021-1732系统漏洞时,科学研究工作人员发觉了另一个零日系统漏洞。该漏洞最先由DBAPPSecurity Threat Intelligence Center发觉,并被BITTER APT机构应用。科学研究员工在2月份向微软公司汇报了这一新的系统漏洞,在确定它的确是一个零日系统漏洞后,微软公司推送了一个对于新的零日系统漏洞的补丁包(CVE-2021-28310),做为其4月份安全补丁的一部分。

CVE-2021-28310是桌面上对话框管理工具(dwm.exe)中的dwmcore.dll中的一个越境 (OOB) 载入系统漏洞。因为欠缺界限查验,攻击者可以建立一种状况,容许她们应用DirectComposition API以可控偏移载入可控数据信息。DirectComposition是一个Windows部件,在Windows 8中引进,以适用变换、实际效果和动漫的位图文件生成,并兼容不一样由来(GDI、DirectX 等)的位图文件。

该系统漏洞最开始是由卡巴斯基的系统漏洞防止技术性和相应检验纪录鉴别的,在过去的两年中,卡巴斯基在其设备中搭建了多种多样漏洞检测维护技术性,这种技术性已检验到好几个零日系统漏洞,并一次又一次地证实了他们的实效性。

科学研究工作人员觉得这一系统漏洞很有可能早已被一些不确定性的攻击者普遍应用,而且它将会与其它电脑浏览器系统漏洞一起应用,以逃出沙盒或得到系统软件管理权限以开展进一步浏览。

TunnelSnake主题活动

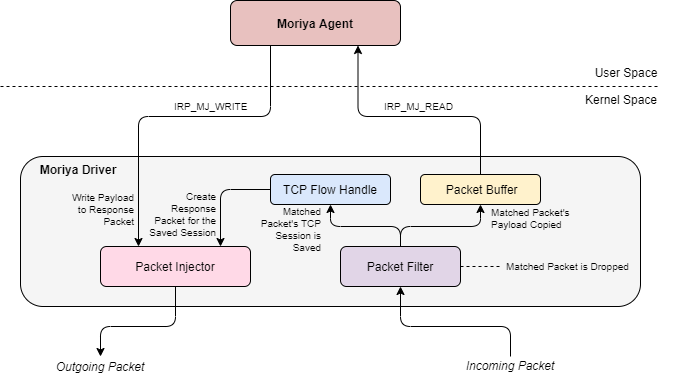

Windows rootkit,尤其是一些在核心室内空间实际操作的rootkit,在系统软件中具有很高的管理权限,容许他们阻拦和默默地伪造最底层电脑操作系统开展的关键I/O实际操作,例如载入或写入文档,或解决传来互联网数据。他们可以融进电脑操作系统自身的构造,这就是rootkit如何获得隐藏和躲避的缘故。殊不知,伴随着時间的变化,在Windows中布署和实行rootkit部件会变得更加艰难。微软公司引进的驱动程序签名实行和核心补丁包维护(PatchGuard)促使伪造系统软件越来越愈发艰难。因而,目前市面上的Windows rootkit总数骤降,大部分依然活泼的rootkit常常被用以APT攻击。

而名为TunnelSnake的主题活动,rootkit在攻击中就非常少被应用到。攻击者的目的关键是是东南亚地区和非洲国家的外交关系机构,对于这种总体目标可以在外界浏览到的服务器开展攻击,取得成功布署了Moriya rootkit,因为微软公司引进了推动强制性签字及其补丁包检验体制。Moriya是一个处于被动侧门,被布署到外界可以浏览到的网络服务器上,根据安裝WFP过虑推动查验全部传到受感柒设备的总流量,取下含有特点字符串数组的流量包开展回应,因而它不包含硬编码的C2详细地址,这促使对攻击者的追溯无法开展。与此同时,Moriya在核心层网络堆栈解决数据以前捕获他们,也促使检测服务无法发觉他们。Moriya被用于在朝向群众的网络服务器上布署处于被动侧门,建一个隐敝的C2(指令和操纵)通讯安全通道,静静地操纵着恶意程序的个人行为。

该rootkit早就在2019年11月就被科学研究工作人员发觉,通过跟踪剖析,TunnelSnake最少从2018年至今就一直处在快速增长情况。

因为在运动期内附加的 Rootkit 和别的横着移动工具都不依赖于硬编码的 C2 网络服务器,因而科学研究工作人员只有一部分掌握攻击者的基础设施建设。殊不知,除开 Moriya 以外,绝大多数检验到的道具都包括专用和显而易见的恶意程序,这种恶意程序之前被讲汉语的攻击者应用过,这为攻击者的由来给予了案件线索。

PuzzleMaker

4月14日至15日,科学研究工作人员检验到一波对于好几家企业的针对性很强的攻击。更详尽的解析表明,全部这种攻击运用了GoogleChrome和微软公司Windows零日系统漏洞链。

尽管科研工作人员不能在Chrome web电脑浏览器中查找用以远程控制执行命令(RCE)的系统漏洞,但科研工作人员可以寻找并剖析用以逃出沙盒并得到系统软件授权的更新管理权限(EoP)系统漏洞。此EoP漏洞通过调整,可对于Windows 10的最新版(17763 - RS5, 18362 - 19H1, 18363 - 19H2, 19041 - 20H1, 19042 - 20H2),并运用Microsoft Windows OS核心中的两种不一样的系统漏洞。

4月20日,科学研究工作人员向微软公司汇报了这种系统漏洞,她们将CVE-2021-31955判定为信息内容泄露系统漏洞,将 CVE-2021-31956 分派给 EoP 系统漏洞。漏洞检测链尝试根据胶头滴管在系统软件中安裝恶意程序,恶意软件以服务程序的方式运行并载入有效载荷,这是一个“远程控制shell”式的侧门,它先后联接到 C2 以获得指令。

科学研究工作人员无法找到一切与已经知道攻击机构的联络或重合,因此分析工作人员临时将此主题活动命名为PuzzleMaker。

Andariel 在其专用工具集中化加上了勒索病毒

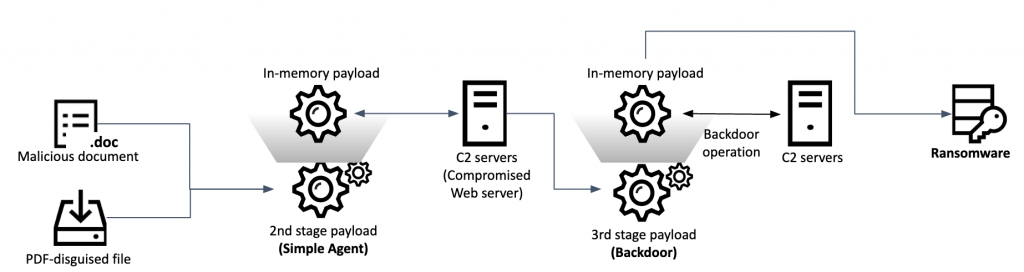

2022年4月,科学研究工作人员发觉了一个异常的Word文档,在其中包括一个韩文件夹名称和上传入VirusTotal的诈骗网站。该文件包含一个生疏的宏,并应用新技术应用嵌入下一个有效载荷。科学研究员工的解析表明,这种攻击中采用了二种感柒方式,且每一个有效载荷都是有自身的加载器在存储空间中实行。攻击者只向特殊的受害人给予最终环节的有效载荷。

Malwarebytes发布了一份汇报,在其中包括了同一系列攻击的关键技术,最初科学研究工作人员将其归因于Lazarus 机构。殊不知,通过详细分析,科学研究工作人员得到的理论依据是,攻击是Andariel机构(Lazarus的属下机构)进行的。

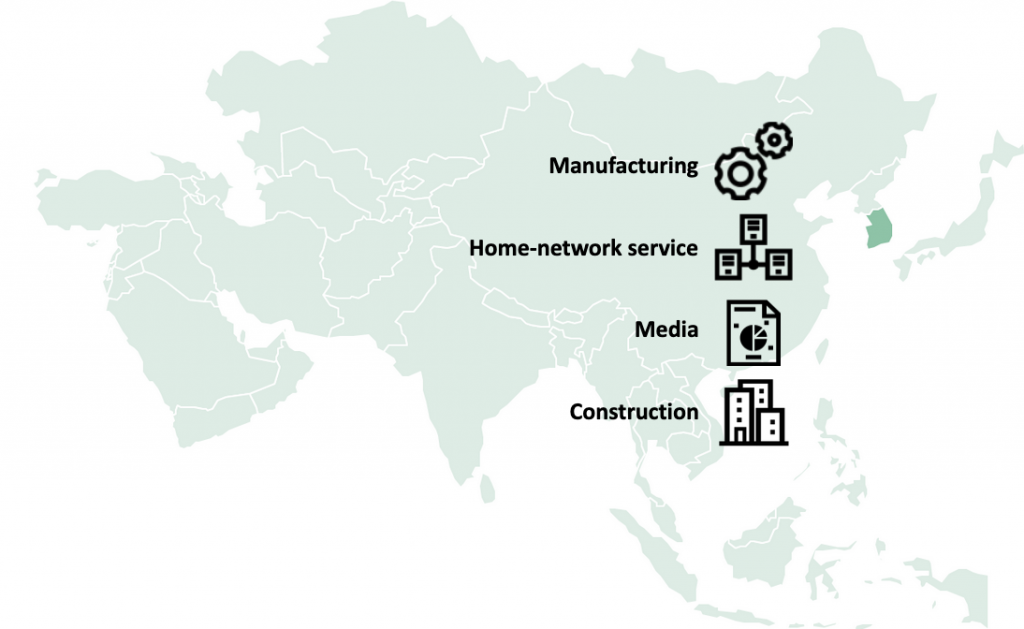

从在历史上看,Andariel 关键对于韩的机构,此次主题活动中也是如此。科学研究工作人员确定了生产制造、无线网络服务项目、新闻媒体和建筑业的几位受害人。

科学研究工作人员还看到了与Andariel机构的别的联络,每一个攻击者都是有一个与众不同的习惯性,当许多人在攻击的后运用环节与侧门shell 互动工作中时。Windows指令以及选择项在此次行动中采用的方法几乎与先前的Andariel主题活动同样。

特别注意的是,除开最后一个后门口,科学研究工作人员还发觉一名受害人感染了自定勒索病毒。

Ferocious Kitten

“Ferocious Kitten”是一个APT攻击者,总体目标好像在沙特说波斯语的人,该机构进行的攻击近期才被发觉。近期,因为twiter上的分析工作人员将一份鱼饵上传文件到VirusTotal上并公布,该攻击才得到了关心。

科学研究工作人员可以拓展有关该安排的一些发觉,并给予有关它采用的其余组合的剖析。被称作“MarkiRAT”的恶意程序从鱼饵文档中被释放出来,纪录击键、剪切板內容,并给予文件上传和提交作用,及其在受害人的电脑实行随意指令的作用。“Ferocious Kitten”最少从2015年就逐渐活跃性了,致力于挟持Telegram和Chrome应用软件。

别的恶意程序

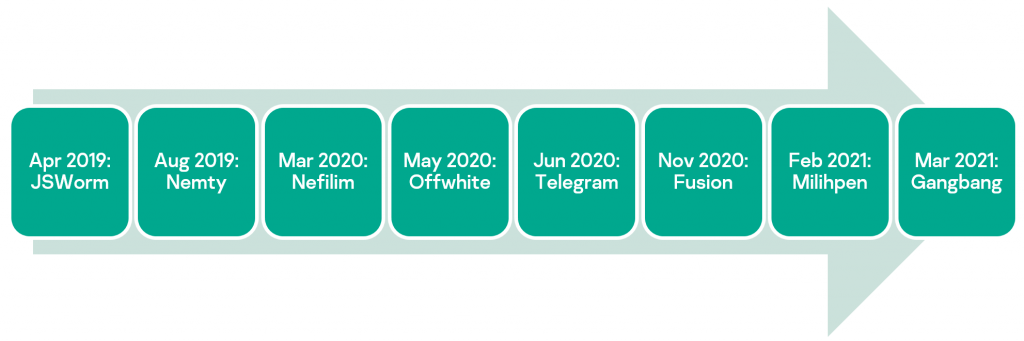

JSWorm勒索病毒的梯度下降法

科学研究工作人员近期公布了一个名为JSWorm的勒索病毒大家族的数据分析报告,该恶意程序于2019年被发觉,从那以后,Nemty、nefilm、Offwhite等组合陆续发生。

每一个“重命名”的版本号都包括了对编码不一样层面的改动,文件扩展名、数据加密计划方案、数据加密密匙、计算机语言和公布实体模型。自发生至今,JSWorm 早已从一个非常典型的规模性勒索病毒危害发展趋势为关键危害普通用户的手机软件,已获得利润最大化。

Black Kingdom勒索病毒

Black Kingdom于2019年初次被发觉,2020年,该机构被发觉在攻击中运用如CVE-2019-11510等系统漏洞。在近期的活動中,在近期的活動中,不明攻击者运用该勒索病毒来运用 Microsoft Exchange 系统漏洞 (CVE-2021-27065,别名 ProxyLogon)。这一勒索病毒大家族远沒有其它的敲诈勒索saas模式(RaaS)繁杂。该恶意软件是用Python编程的,并应用PyInstaller编译程序为可执行程序。该勒索病毒适用二种数据加密方式,一种是动态性产生的,另一种应用硬编码密匙。编码剖析展示了在硬编码密匙的幫助下修复被Black Kingdom数据加密的资料的概率。在开展解析时,早已有一个脚本制作可以修复用置入密匙数据加密的文档。

Black Kingdom 将桌面背景更改成提醒系统软件在加密文件时被感染,与此同时禁止使用鼠标和键盘。

在对Python编码开展反汇编后,科学研究工作人员发觉Black Kingdom的代码库始于GitHub上的一个开源系统勒索病毒搭建器。该机构改动了一部分编码,加上了最开始未在搭建器中保证的作用,例如硬编码的密匙。科学研究工作人员没法将 Black Kingdom 归功于一切已经知道的危害机构。

Gootkit:慎重的金融机构木马

Gootkit是一种错综复杂的多环节式金融机构恶意软件,最开始是由Doctor Web在2014年发觉的。最开始,它是根据垃圾短信和Spelevo和RIG等工具箱散播的。在与垃圾短信主题活动结合的情形下,这种攻击者之后转为了这些来访者被哄骗下载恶意软件的受感柒网址。

Gootkit 可以从电脑浏览器中盗取数据信息、实行电脑浏览器重放攻击、键盘记录器、手机截图及其很多别的故意实际操作。木马的载入程序运行各种各样vm虚拟机和沙盒查验,并运用比较复杂的持续性优化算法。

2019 年,Gootkit 在历经数据泄漏后终止经营,但自 2020 年 11 月至今又活跃性起來,大部分受害人坐落于法国和西班牙等欧盟成员国。

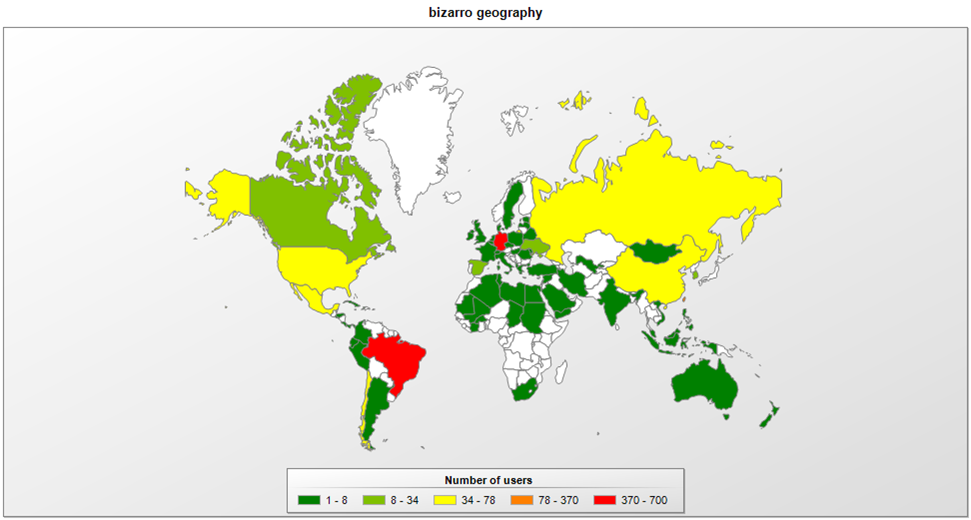

Bizarro金融机构木马拓展到欧洲地区

Bizarro 是另一个始于墨西哥的金融机构木马大家族,现在在全球别的地区也是有发觉。科学研究工作人员早已看见有些人在意大利、西班牙、法国的和西班牙黑客攻击。该恶意软件已被用以盗取来源于不一样國家的 70 家金融机构顾客的凭证。

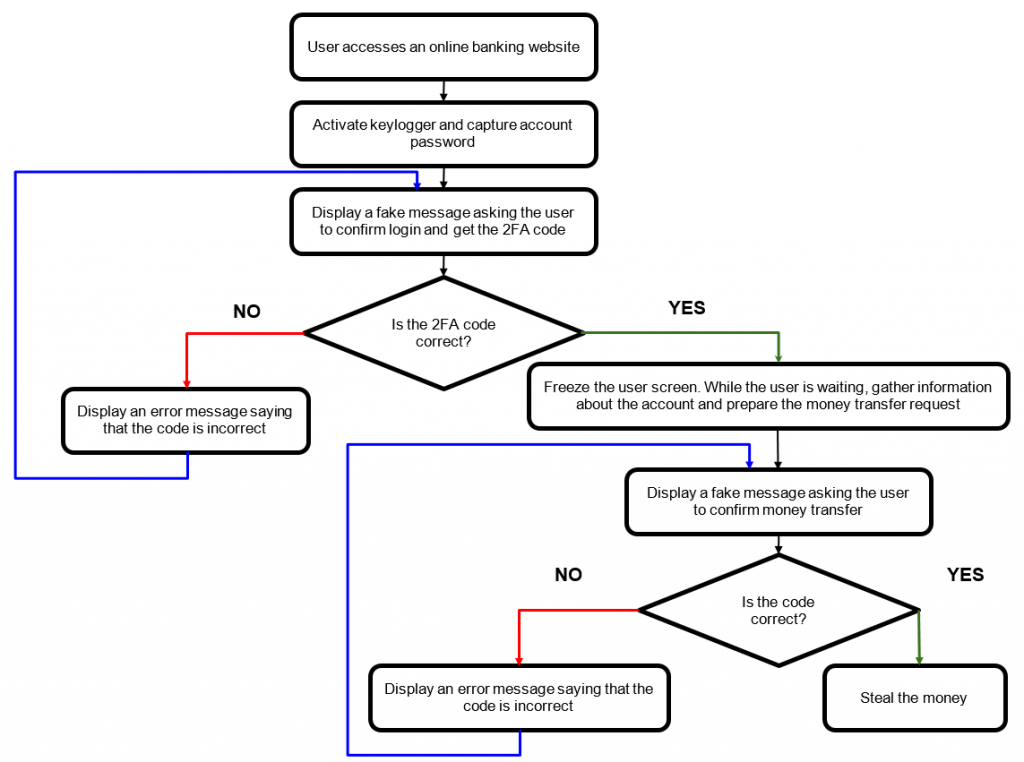

Bizarro 是根据受害人从垃圾短信中的连接下载的 MSI 包散播的。运行后,它会从受传染的网址下载 ZIP 压缩包。科学研究工作人员观查到被网络攻击的WordPress, Amazon和Azure网络服务器被木马用于储存档案资料。该侧门是Bizarro的关键部件,包括100好几条指令,攻击者可以借此机会盗取在网上银行帐户凭据。大部分指令用以表明虚报的弹出来信息,并尝试蒙骗大家键入双要素真实身份短信验证码。该木马还很有可能应用社交媒体工程项目来说动受害人下载智能化手机应用程序。

APKPure 运用中的恶意程序

4 月初,科学研究员工在 APKPure 应用商城官方网手机客户端的 3.17.18 版本中看到了恶意程序,这是一个时兴的 Android 运用取代由来。该状况好像与 CamScanner 产生的情形相近,那时候该程序的开发者从没经检验的由来执行了广告推送 SDK。

运作时, HEUR:Trojan-Dropper.AndroidOS.Triada.ap 的内嵌式木马释放出来程序流程会压缩包解压并运作其有效载荷,该有效载荷可以在屏幕锁屏上表明广告宣传、浏览器打开菜单栏、搜集相关机器设备,并下载别的恶意程序。下载的木马在于 Android 版本及其近期安裝的安全补丁。针对相对性较新版本的电脑操作系统(Android 8 或更高一些版本),它会为 Triada 木马载入别的控制模块。假如机器设备较旧(Android 6 或 7,且未安裝安全补丁),则可能是 xHelper 木马。

对于 Apple M1 处理芯片的恶意软件

上年 11 月,iPhone发布了 M1 处理芯片。这一款新处理芯片已在其好几个商品中代替了英特尔处理器,它根据 ARM 构架,而不是传统式上用以pc机的 x86 构架。这为 Apple 彻底转换到自身的CPU并在单一构架下统一其手机软件确立了基本。遗憾的是,在公布后的好多个月,恶意软件的开发商就公布了对于新的CPU的恶意软件。

试着应用 PHP 开展供应链管理进攻

2022年3月,不明的攻击者尝试根据在PHP开发语言中引进恶意程序来执行供应链管理进攻。PHP开发者应用搭建在GIT版本自动控制系统上的公共性储存库对编码开展变更。攻击者尝试给编码加上一个侧门。

文中翻譯自:https://securelist.com/it-threat-evolution-q2-2021/103597/