几日前,安全性科研工作人员 jonhat 曝出了存有于 Razer Synapse 手机软件中的一个零日漏洞,或被攻击者用以在远程服务器得到 SYSTEM 等级的超级管理员管理权限。极端化情形下,攻击者只需选购一只几十元的 Razer 电脑鼠标就可以成功。略见一斑的是,该漏洞一样危害到了包含赛睿(SteelSeries)以内的其他 PC 外设生产商。

视频截取(via @zux0x3a)

利用 LPE 漏洞,攻击者可借助在 Windows10 / 11 PC 上插进键盘鼠标等外设时,等候一键安装下载常用工具手机软件时,轻轻松松达成当地账户漏洞利用的目地。

虽然达成目地仍需物理学触碰到一台 Windows PC,但razer(RAZER)、赛睿(SteelSeries)这俩家外设大型厂遭受的驱动软件手机软件 LPE 漏洞,或是对领域打响了敲警钟。

问题取决于 Windows 10 / 11 电脑操作系统会在外设驱动安装环节,默认设置应用 SYSTEM 等级的高管理权限帐户。

而后被攻击者在承继管理权限的情形下,利用同样的系统软件访问限制开启cmd(CMD)或 PowerShell 案例。

换言之,这促使攻击者可以对总体目标电子计算机实行包含安裝恶意程序以内的几乎一切实际操作。

Just another priv_escalation with SteelSeries - zux0x3a(via)

0xsp 的 Lawrence Amer 强调,Razer 和 SteelSeries 手机软件程序安装也存有一样的漏洞。

虽然驱动安装用时各有不同,但攻击者仍可根据一系列骚操作而成功。

最先在网页中查询授权文件、试着保存网页、随后从发生的窗口中鼠标右键运行 PowerShell 。

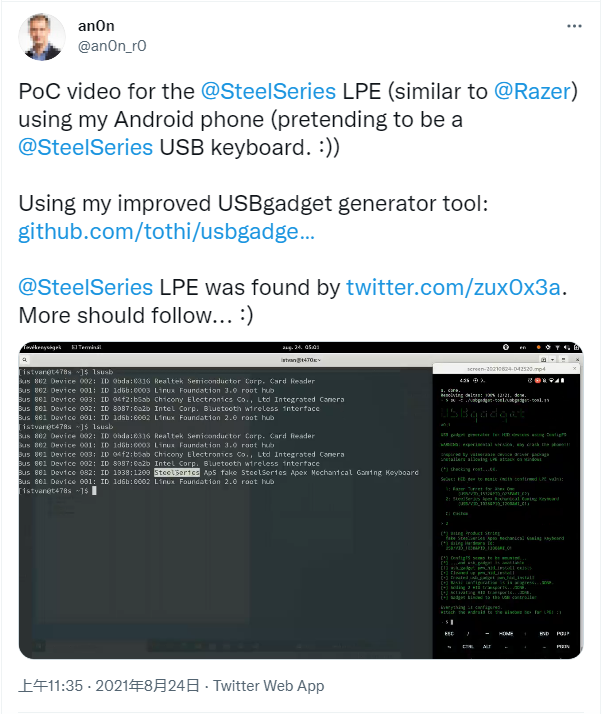

除此之外另一位网名字叫做 @an0n_r0 的安全性科研工作人员发觉,攻击者乃至可以仿冒 SteelSeries 商品,而不用插进一切具体的外设,以达成一样的目地。

Proof of Concept video for SteelSeries LPE - an0n_r0(via)

演试期内,其根据 Android 仿真模拟脚本制作开启了这一驱动安装全过程。但是尽管该脚本制作一样可将手机上装扮成 Razer 外设,但 Bleeping Computer 表明该全过程不用客户互动,因此并没有开启 Razer 的漏洞。