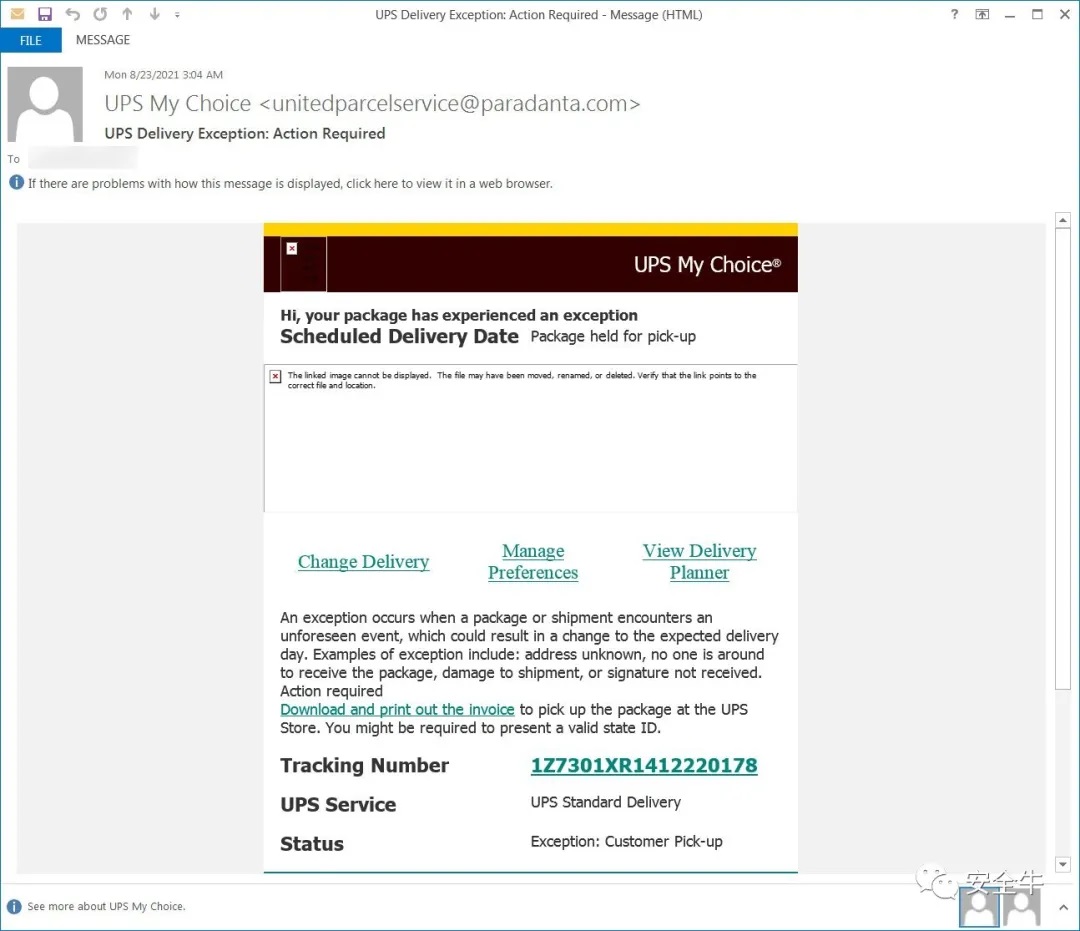

据海外新闻媒体报道,一个网络钓鱼主题活动利用UPS官方网站的一个XSS漏洞来消息推送装扮成税票文本文档的恶意手机软件文档,网络攻击仿冒UPS推送钓鱼邮件,宣称包囊发现异常,必须客户自提,与此同时带来了一个偏向UPS官方网站的连接,具有欺诈性。

此次网络钓鱼进攻非常值得留意的一点是,网络攻击利用UPS.com中的XSS漏洞将网站的基本网页页面改动为正规的下载网页页面。此漏洞容许危害个人行为者根据远程控制Cloudflare worker派发恶意文本文档,但使其看上去好像立即从UPS.com下载的。

钓鱼邮件给予了很多沒有恶意个人行为的合理合法连接,但包括一个XSS漏洞利用的连接,该漏洞在开启网页页面时将恶意JavaScript引入电脑浏览器(下面的图):

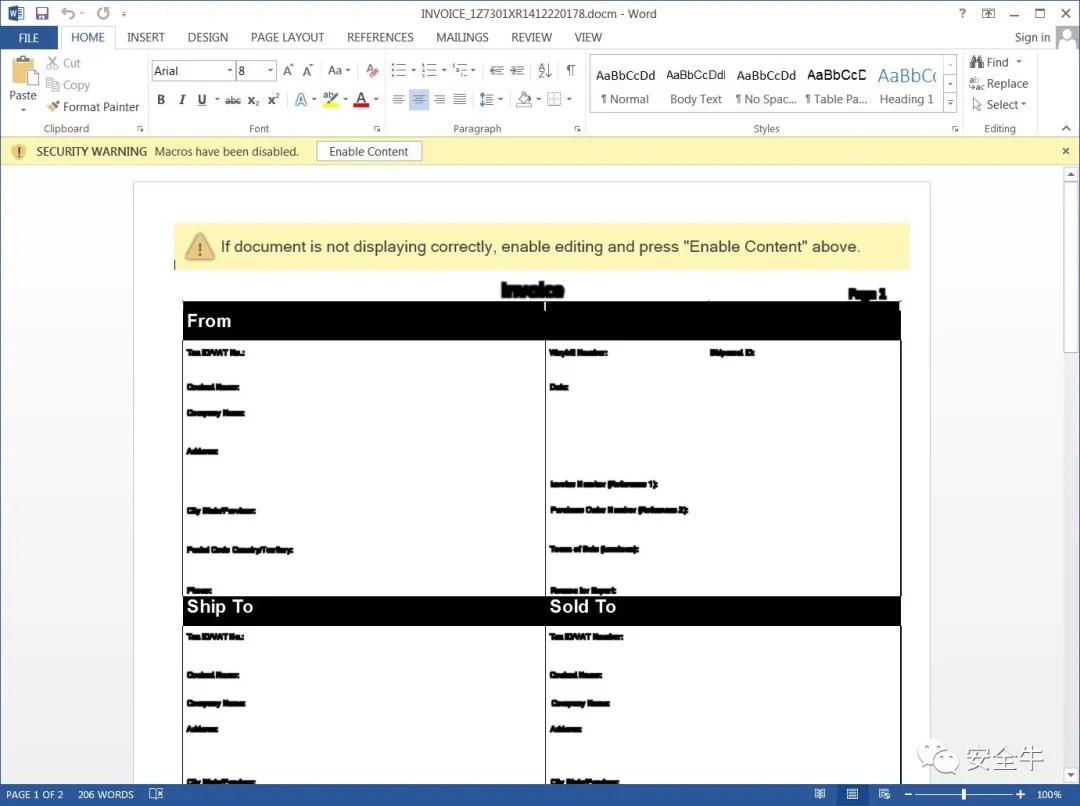

这一网络钓鱼主题活动的方式十分高超,由于浏览URL的消费者会见到一个合理合法的ups.com URL,提醒下载税票。这类对策很有可能会造成即使是阅历丰富的受害人也会义无反顾地开启税票连接,从而下载恶意文档。据统计,该恶意文件夹名称为“invoice_1Z7301XR1412220178”,是装扮成UPS的运输发票。

当客户开启这一恶意文本文档时,全部文字都将没法载入,而且文本文档会提醒客户“开启內容”以恰当查询它。

开启后,宏将试着下载文档https://divine-bar-3d75.visual-candy.workers.dev/blackhole.png。可是,此URL不会再合理,因而没法查询合理负荷。

参考文献:

https://www.bleepingcomputer.com/news/security/phishing-campaign-uses-upscom-xss-vuln-to-distribute-malware/

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章