简述

最近,安全性科研工作人员发觉了一种对于Microsoft Exchange网络服务器的恶意软件,并且这款恶意软件乃至还能够实行Windows域数据加密。这款恶意软件名叫LockFile,实质上它是一款勒索软件,现阶段变异关键利用的是ProxyShell系统漏洞。

有关LockFile勒索软件

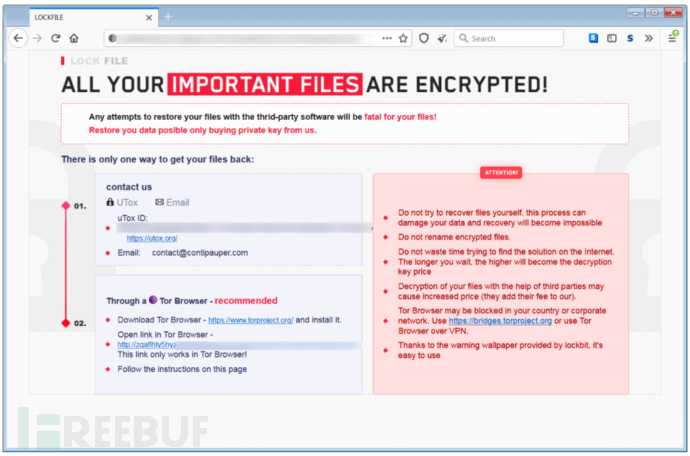

依据科学研究工作人员表露的信息,七月份发生了一份与LockFile勒索软件相关的勒索信息,这一份勒索信息其名字已标志为“LOCKFILE-README.hta”,但并没其它的显著标识了。而这一勒索软件犯罪团伙从上星期逐渐更改了他俩的对策,并进行采用含有Logo的勒索信息,并自称为她们名叫LockFile。

“[victim_name]-LOCKFILE-README.hta”这类命名规范是互联网犯罪嫌疑人在特殊勒索信息中所采取的常用取名承诺,并在勒索信息中告之总体目标客户怎样参加和开展保释金商谈。LockFile勒索软件犯罪团伙应用的邮箱地址如下所示:contact@contipauper.com。

我们可以见到,勒索信息中所采取的色调款式和电子邮箱地址名字与Conti勒索软件类似。即便如此,从进攻对策和写作技巧看来,LockFile和Conti实际上并无关系。

由于,LockFile不但表明出与Conti的同质性,并且还表明出了与LockBit勒索软件的同质性。

新式的LockFile勒索软件应用了“.lockfile”做为被加密文件的扩展名。

那麼,LockFile是怎么使用ProxyShell系统漏洞的呢?依据赛门铁克的观点,互联网犯罪嫌疑人可以利用ProxySheel系统漏洞浏览Microsoft Exchange的内部结构布署网络服务器,并利用PetitPotam系统漏洞接手总体目标Windows域。

ProxyShell究竟是什么?

ProxyShell事实上是由三个系统漏洞构成的,分成别CVE-2021-34473、CVE-2021-34523和CVE-2021-31207。前2个系统漏洞各自在4月份由KB5*001779修补,最后一个系统漏洞在5月份由KB5*003435修复。网络攻击可以利用这种系统漏洞进攻Microsoft Exchange,并在总体目标网络服务器上建立远程控制执行命令。

这三个系统漏洞所提供的伤害如下所示:

- 根据这种系统漏洞,网络攻击可以绕开ACL检验;

- 网络攻击可以在Exchange PowerShell后面完成漏洞利用;

- 网络攻击可以在总体目标机器设备上完成随意执行命令;

根据利用这种ProxyShell系统漏洞,网络攻击可以扫描仪并进攻Microsoft Exchange网络服务器,并在总体目标网络服务器上推广Web Shell,随后完成恶意软件感柒。

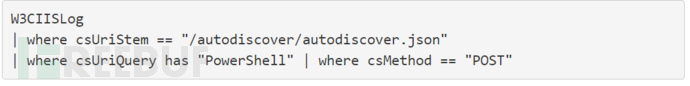

此外,科学研究工作人员还发觉Lockfile勒索软件应用了ProxyShell系统漏洞和Windows PetitPotam漏洞来在Windows域上实行数据加密每日任务。众多客户可以利用下列查看来扫描仪ProxyShell系统漏洞:

怎样抵挡Lockfile勒索软件?

为了更好地减轻ProxyShell系统漏洞所提供的安全隐患,大家提议众多客户尽早升级自身的Microsoft Exchange版本号。

为了更好地减轻PetitPotam系统漏洞的危害,众多客户可以应用0patch的补丁包(这也是一种第三方的系统漏洞阶段对策)。