大数据时期,数据盗取、伪造、本人隐私泄露等数据安全隐患已变成当今社会关心的聚焦点。现阶段一种处理方法是利用剖析数据安全性危害情景的特点产生事件标准,融合标准引擎开展事件报警輸出。但在公司生产制造及办公环境中常常存有繁杂的进攻,标准单一、配对深层过浅及无关联性会造成很多的攻击性行为忽略和报警不精确问题。繁杂事件解决(CEP, Complex Event Processin-g)技术性应时而生。

根据繁杂事件解决技术性,根据关系、时钟频率、汇聚等形式对多种多样数据开展解析解决,可以看到一些有價值的信息内容,是大数据解决的核心技术之一。现阶段,目前市面上CEP引擎关键有:

- Drools是Java编程的CEP引擎,关键为将标准结合,以标准过虑或关系标准为连接点转化成网状组织,数据会在网状结构中流动性并在连接点临时性滞留,利用室内空间换時间观念防止反复实施同样标准以提高性能;

- Flink CEP是根据Flink测算架构衍化出的一个测算算法,是即时繁杂事件解决的解决方法,它利用NFA(非明确比较有限自动机)目标开展情况管理方法;

- Siddhi是用以即时事件剖析的开源系统引擎,它适用典型性的事件检验方式,如挑选器、对话框、关系的事件方式,及其更高等级的作用,如事件系统分区、将数据库值投射到事件等;

- Siddhi是一种轻便、易集成化的开源系统CEP引擎,它鉴别事件流中必须特别关注的特点事件,并开展即时剖析解决,Siddhi与流架构Flink能友善集成化,并取得很好的解决性能。

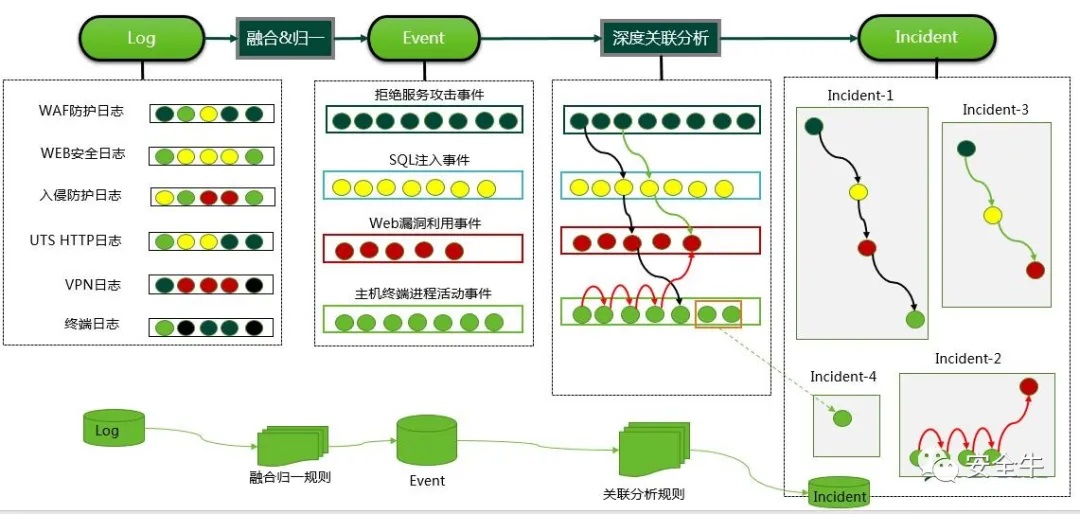

现阶段数据安全性事件五花八门,数据的可靠传送、脱敏、数据加密、防泄露等主要是事先预防措施,大家将紧紧围绕数据追溯情景,根据CEP引擎对数据泄漏有关事件开展相关性分析,跟踪追溯。在事件经营全部步骤中,对于安全装置发过来的安全性日志及其数据浏览和传送日志,再通过服务平台分析、提高、归一化等技术性规范化后,就要应用CEP标准引擎对规范化的日志做深层相关性分析,转化成安全性报警事件(如下图1),并消息推送给安全运维工作人员,进而进行安全防护—检验—回应的全部安全性事件经营的闭环控制。

图1 安全性日志剖析步骤

数据安全性要求与剖析情景比较复杂,为了更好地满足迅速变动的情景要求和维护数据的使用价值,标准引擎的设计构架需具有灵敏的词义订制、友善的标准拓展及其高效率的大数据解决功能等特性。此外,依据日志的储存特点,CEP标准引擎可分成即时和无网二种剖析方式,下边分別讲解这2种方式在数据安全性事件剖析情景中的运用。

方式一、即时繁杂事件解决

为了更好地迅速发觉数据安全性事件,必须并行处理机器设备日志,因而必须根据即时的流式的大数据解决架构开发设计CEP标准引擎。一般情形下,将一个数据安全性事件检验情景布署到安全运营服务平台上,必须经过如下所示流程:

- Step1:了解数据安全性事件的主要表现特点;

- Step2:逻辑推理机器设备日志的字段名特点;

- Step3:梳理事件检验逻辑性,并转换成事件解决语言表达(EPL);

- Step4:将EPL集成化到CEP标准引擎中并实行;

通过以上流程后,CEP标准引擎就可以载入该安全性情景的事件检验标准,当合乎该标准检验方式的机器设备日志进到到CEP标准引擎后,就可以开启转化成事件。

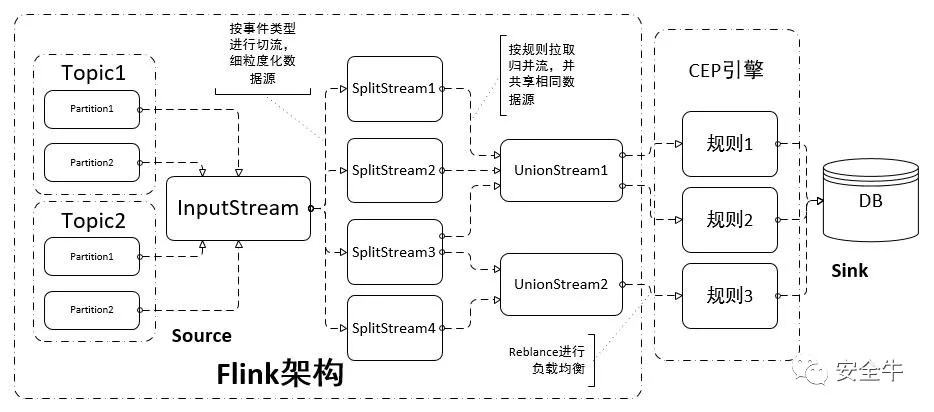

根据Flink和Siddhi开发设计CEP标准引擎,是即时事件解决的经典案例,其事件解决过程的构架如下图2。

图2 Flink-Siddhi流程表

下边以一个具体业务流程中的数据安全性危害检验情景为例子:网络攻击根据多个已经知道账户和通用性登陆密码试着登录(UEBA出现异常个人行为—单机器设备登录好几个不一样账户),取得成功后登录特殊客户的confluence、电子邮箱等,阅览并免费下载比较敏感信息内容(短期内内免费下载许多档案),如网络服务器登陆密码、比较敏感文档等,从而攻占了一批网络服务器,导致明显的数据泄漏。该情景牵涉到三种日志:登录验证、Web浏览和文件传送。通过剖析得知,该情景的日志具有如下所示特点:

- 登录验证日志:多次认证不成功后忽然取得成功;

- Web浏览日志:某机器设备忽然登录多个差异的账户,偏移过去日常个人行为;

- 文件传送日志:短期内内免费下载许多档案。

以上特点均可以应用CEP标准引擎内嵌的算法来表明。

应用EPL将事件检验逻辑性界定出去,随后将EPL载入到CEP标准引擎中,根据分析校检EPL等步骤,最后获得一个物理学实行流程表并派发到群集的每个worker连接点,逐渐实行以上事件检验标准。

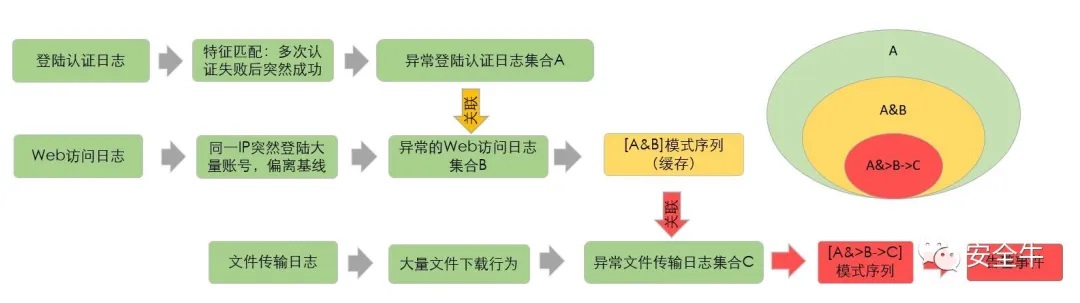

一般情形下,大部分CEP引擎都给予了有限状态机的计划方案,依照事件检验标准对即时日志流开展匹配算法,在以上安全性事件检验标准的主要实施环节中,有限状态机的实施全过程如下图3所显示:

图3 CEP标准实行EPL基本上步骤

最先,CEP标准引擎不断检验第一步的登录验证日志,假如监测到多次验证不成功忽然登录取得成功的日志,则认定为出现异常,并将异常登录验证日志缓存文件起來,记为结合A。与此同时,实时监控系统结合A中日志源/目地IP,若有Web浏览日志短期内内登录很多不一样账户,且登录账户的总数超出一切正常基准线(或阀值)的状况,记为出现异常的Web浏览日志结合B。至此,获得了2个日志结合A和B,而且将结合A和B中按源/目地IP标准关系获得的结合记为[A&B]方式编码序列。

同样,以[A&B]方式编码序列中结合A的目地IP不断监管文件传送日志是不是有和关系标准相符合的文件传送日志,而且在登录完成后的一段时间内发生了很多的文件传送个人行为,因此获得结合C。并最后获得[A&B->C]方式编码序列。假如该方式编码序列[A&B->C]不以空,则表明日志开启该事件检验标准,就可以转化成最后的账户工程爆破取得成功后的数据泄漏报警事件。

根据大家的CEP引擎,可以灵便高效率解决数据安全性情景的追溯剖析,迅速复原数据泄漏全过程的全景图片,对义务精准定位、自然环境结构加固、安全性防止起着关键功效。

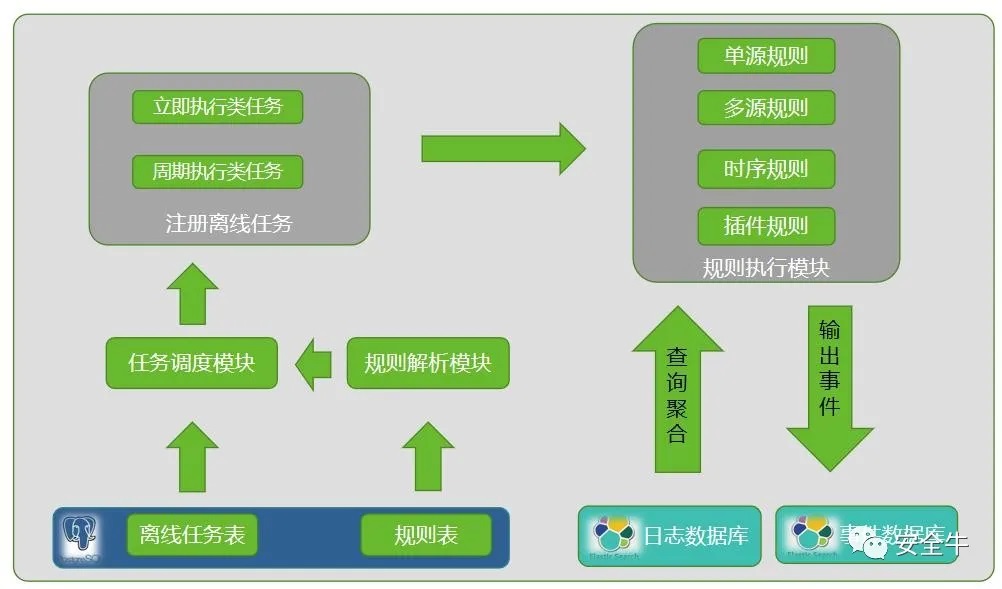

方式二、无网繁杂事件解决

尽管并行处理能监测到许多数据泄漏的情景,但因为一部分情景周期时间长,且是一次性连接的历史时间日志,因而急待无网繁杂事件解决方式。离线模式可根据历史时间日志,适用长周期时间的危害剖析,复原进攻事件。绿盟科技开发设计出一套常用的脱机标准实行架构,用于适用单源、多源相关性分析、繁杂事件解决及其自定软件类标准,适用越来越多的情景剖析,与此同时兼具高效率和資源。无网解决总体构架如下图4所显示。

图4 无网标准实行步骤

- 标准与每日任务申请注册控制模块:适用在页面配备无网标准和实行方式,并申请注册至无网每日任务表格中,由线程同步控制模块启用。

- 线程同步控制模块:长驻过程,用于监管每日任务表,依据每日任务信息内容来挑选2种实行方式:(1)立即执行,即手动式开启的一次性每日任务;(2)规律性实行。

- 标准实行控制模块:依据配备和调整信息内容,根据对机器设备报警或总流量日志、文件传送日志的简易查看或关系汇聚等实际操作,实行标准,转化成相对应事件,最终将工作实行情况(取得成功/不成功)升级至每日任务表。

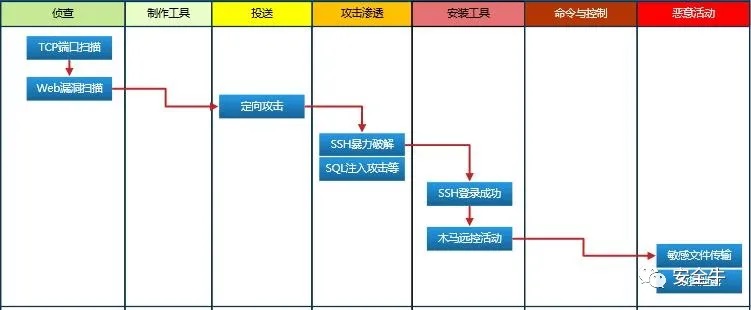

下边大家融合实际APT进攻造成数据泄漏案例情景来表明:网络攻击最先根据端口号和漏洞扫描系统试着,发觉打开SSH服务项目,随后制做密码字典开展暴力破解密码,期内有SQL引入试着,获得登陆密码、管理权限等,取得成功登录系统软件(SSH登录取得成功),从而安裝木马程序或专用工具开展木马病毒远程操作主题活动,获得长久操纵管理权限,登陆后阅读文章或传送比较敏感文档,造成数据泄漏,导致明显的数据安全性事件。其进攻步骤如下图5所显示。

图5 繁杂不断进攻数据泄漏实例

依据进攻环节的重要姿势可获取特点:

(1)侦察:如端口号、Web漏洞扫描系统;

(2)定项进攻:账户工程爆破、SQL引入等;

(3)攻占 侵入:账户工程爆破取得成功、系统软件登录成功等;

(4)安裝专用工具:感柒木马病毒、病毒感染等;

(5)故意主题活动:远程操作、比较敏感文件传送、数据泄漏等。

离线模式检验现阶段APT进攻方式:

(1)最先依据数据进攻情景获取的重要特点配备标准,这儿可以配备为5个环节:S1(端口扫描器)->S2(SSH暴力破解密码)-> S3(SSH登录成功)-> S4(感柒木马程序)-> S5(数据泄漏);

(2)配备完标准后挑选实行方式(马上或周期时间实行),并申请注册到每日任务表格中;

(3)每日任务监管过程依据基本信息实行相匹配每日任务;

(4)实行:因为是无网追溯,日志早已储存至ES中,因而可以从随意环节逐渐检索。

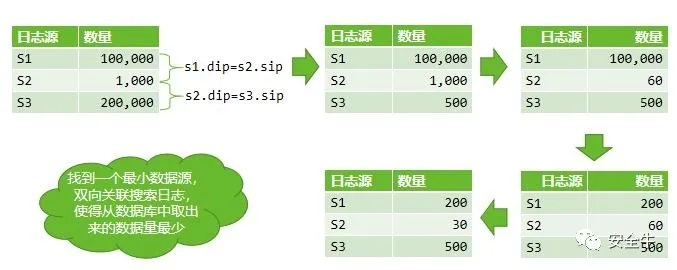

因为遭遇大量日志的关系,需处理好关系时的性能问题。这儿选用最少日志源双重关系优化算法,核心内容为本寻找各环节每个日志源击中总数的极小值,获取重要关系标准字段名信息内容,如sip、dip等,随后融合关系标准,将其做为前一步或后一步的增加复合型检索标准,不断梯度下降法检索,获得最后待相关性分析的日志最少数据量,在运行内存数据库文件进行汇聚相关性分析解决。

图6 最少日志源双重关系检索实行步骤实例

以三个日志源[s1,s2,s3]的多源相关性分析标准为例子,叙述详尽实行逻辑性:

(1)应查询三个日志源的每一个标准过虑标准各自击中的日志数量目录log_cnt_list =[cnt1,cnt2,cnt3], 假定cnt2为极小值;

(2)将第二个日志源过虑标准击中的日志数据Data2从日志数据库文件取下来,融合关系标准(如s1.sip=s2.dip),将s2的查询結果Data2做为增加查询标准,往前及其向后关联查询日志源s1和s3各自击中的日志数据Data1和Data3。必须留意的是,以Data2中的值做为管束关系标准查询s1或s3,很有可能会查询不上結果,即Data1和Data3很有可能为空,若为空,则要立即停止往前或向后关联查询,并撤出标准实行控制模块,以防止对日志数据库多余的查询并立即释放出来服务器资源。

(3)双重查询日志完毕后,将查询到的日志数据集[Data1,Data2,Data3]载入到运行内存数据库文件,随后参加后面的关系汇聚并輸出事情,并立即清空内存中的临时性数据;

(4)提升反查体制,进一步减少数据量。

能够看见,界定好场景和特点后,数据泄露有关场景可以灵便简单的转化成模块内嵌鉴别的形式去追溯检验,使场景剖析的门坎大幅度降低,每个人都能够根据业务流程中的场景案例做实战演练剖析。

总结

根据本文对繁杂事故处理有关技术性在数据安全性典型性场景中的使用讨论,并根据即时和无网二种安全事故剖析运作模式实际数据泄露场景实例的追溯实践活动,我们可以见到繁杂事故处理技术性在互联网安全领域具备关键的使用使用价值,特别是在在数据安全生产事故高发的状况下其使用价值反映将愈发显著。但数据泄露的场景剖析、数据盗取、乱用及数据加密等研究课题仍任重道远。在设计上,必须更为健全的数据安全性整治和评定架构管理体系;从技术上,必须对计划方案的特性、多元性和扩展性做不断探寻和提升。

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章