本月初,安全性科研工作人员公布了 16 个危害众多流行 SoC 芯片组的蓝牙软件堆栈系统漏洞,用以笔记本、智能机、工业生产与 IoT 机器设备的 1400 款芯片组都未能幸免。若被网络黑客利用,这组统称为“BrakTooth”的手机蓝牙系统漏洞,或被用以奔溃、冻洁、或接手易受攻击的机器设备。在最坏的情形下,网络攻击还可实行恶意程序并接手全部系统软件。

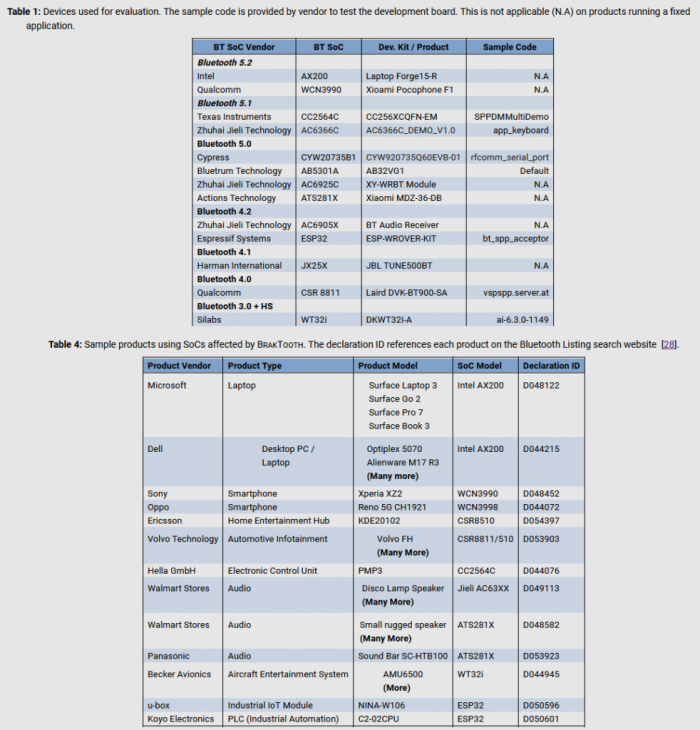

科学研究工作员表明,检测期内,她们只检测了来源于 11 个经销商的 13 款 SoC 板的蓝牙软件堆栈。

但由于科学研究的深层次,她们看到同样的手机蓝牙固定件,有可能在 1400 几款芯片组中获得运用。

这种芯片组被用以各种各样设施的基本程序模块,且包含了笔记本、智能机、工业设备、及其很多智能化“物联网技术”机器设备。

据推断,受影响的设施总数,做到了数十亿的经营规模。对于 BrakTooth 导致的问题的明显水平,则在于不一样的硬件配置。

1. Arbitrary Code Execution on ESP32 via Bluetooth Classic (BR_EDR)(via)

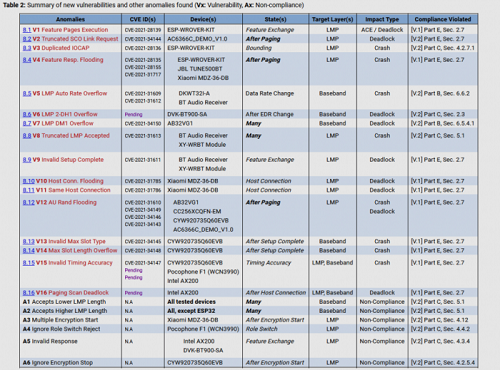

在其中最槽糕的,莫过 CVE-2021-28139 。因为它容许远程控制网络攻击根据手机蓝牙 LMP 数据,在易受攻击的设施上运作自身的恶意程序。

科学研究精英团队强调,该系统漏洞会危害根据 Espressif System 的 ESP32 SoC 板而搭建的自动化与工业设备,而且蔓延到其他 1400 款商业商品中的大部分。

不会太难推断,在其中一些设备都是有多次重复使用同样的蓝牙软件堆栈。对于其他 BrakTooth 安全隐患,尽管比较之下沒有因此比较严重,但他们或是对领域引起了很大的困惑。

例如好多个系统漏洞可被用以根据不正确文件格式的手机蓝牙 LMP(连接管理工具协议书)数据来空袭智能手机 / 笔记本电脑电脑的蓝牙服务项目,并最后造成其深陷奔溃。

易受该类系统漏洞进攻的机器设备,包含了微软公司的Surface笔记本、戴尔台式机、及其几款根据高通芯片芯片组的智能手机。

除此之外网络攻击还可利用断开、超大型或混乱的手机蓝牙 LMP 数据,使机器设备也深陷彻底瘫痪的情况。如短视频演试所显示,这时客户将迫不得已手动式重新启动机器设备。

2. BrakTooth - Invalid Timing Accuracy attack on Qualcomm based phones(via)

科学研究队伍称,全部 BrakTooth 进攻都可以利用价钱小于 15 美金的现有无线设备来进行。而在其检测过的 13 款 SoC 芯片组中,就一共曝出了高达 16 个系统漏洞。

缺憾的是,虽然科学研究工作人员早在缺陷公布的数月以前,就早已向全部 11 家经销商发来到通告。但在 90 天的缓冲期之后,并不是全部经销商都立即地完成了漏洞修复补丁包的制做。

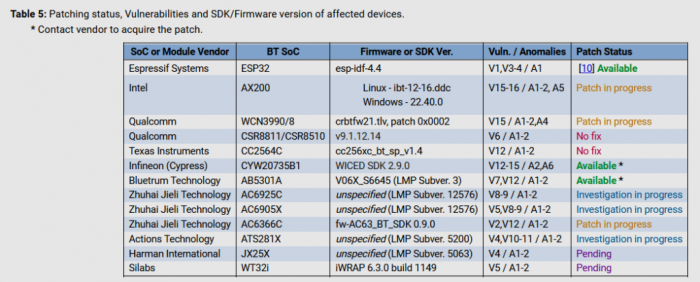

到目前为止,仅有 Espressif Systems、英飞凌(前 Cypress)和 Bluetrum 早已公布了有关漏洞修复,令人无奈的是,德州仪器确立表明她们不想修补危害自己家芯片组的有关缺点。

其他几个经销商认可了科学研究精英团队的缺陷发觉,但没法得出安全更新的确立公布日期,原因是必须花时间来对每一个危害自己商品和手机软件堆栈的 BrakTooth 系统漏洞开展内部结构清查。

最终,承担特定手机蓝牙规范的 Bluetooth SIG 的一位新闻发言人告知 The Record,称她们早已认识到了这种问题,但没法向经销商施压。

原因是 BrakTooth 对规范自身没危害,因此必须借助每家经销商自身去处理。

3. BrakTooth - Feature Response Flooding on Audio Products(via)

总的来说,因为间距补丁包的全方位发布也有一段时间,科学研究精英团队也必须延迟了一切定义认证编码的公布。

反而是安装了一份互联网表格,以督促经销商与之建立联系,并获得检测自己家机器设备的有关编码。