913月13日,安全研究人员发现一个由未知黑客组织制作的Cobalt Strike Beacon Linux扩大全球目标攻击的版本。这些攻击是针对电信公司、政府机构和IT公司、金融机构和咨询公司。

代号为Vermilion修改了威胁行为者Cobalt Strike ,Cobalt Strike红队攻击框架采用合法的渗透测试工具。

Cobalt Strike受威胁的行为者(通常在勒索软件攻击中删除)在部署所谓的信标后使用任务,为感染设备提供持久的远程访问。使用信标,攻击者可以访问损坏的服务器以收集数据或部署更恶意的软件负载。

虽然该工具的开发是为了帮助安全公司进行渗透测试,模拟威胁参与者的技术,但该工具的先进功能也使其成为网络犯罪组织的最爱。

随着时间的推移,Cobalt Strike破解副本已被威胁行为者获取和共享,成为数据盗窃和勒索软件网络攻击中最常用的工具之一。Cobalt Strike 一直有弱点,只支持Windows不包括设备Linux信标。

Cobalt Strike Beacon移植到Linux

在安全公司Intezer的一份新报告中,研究人员解释了威胁行为者如何自行创建与 Cobalt Strike兼容的Linux信标。攻击者现在可以使用这些信标了Windows和Linux持久性和远程命令执行在机器上。

研究人员说,为了避免检测到恶意软件,Vermilion组织开发了Vermilion Strike,这是Cobalt Strike Beacon独一无二的后门Linux版本。此外,该组织还重了它Beacon后门的原始Windows 版本,目前还没有被杀毒软件检测到。

Vermilion Strike带有与官方Windows 与所有信标相同的配置格式Cobalt Strike 服务器对话,但不使用Cobalt Strike的代码。

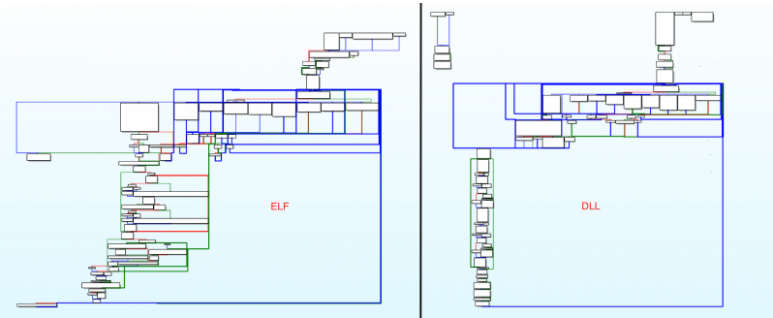

这种新的Linux恶意软件还具有技术重叠(相同的功能、命令和控制服务器),Windows DLL文件提示同一开发人员。

Intezer说:“隐形样本在和C2使用服务器通信Cobalt Strike命令和控制(C2)协议具有上传文件、运行等远程访问功能shell命令和写入文件。”

病毒查杀工具中没有检测到恶意软件,恶意软件是从马来西亚上传的。

Vermilion Strike被感染部署Linux以下任务可在系统上执行:

- 更改工作目录

- 获取当前工作目录

- 附加/写入文件

- 上传文件到C2

- 通过 popen 执行命令

- 获取磁盘分区

- 列出文件

自8月份以来,部署在持续攻击中

通过数据监测,Intezer自2021年8月以来,全球电信公司和政府机构也被发现,IT 公司、金融机构织,如公司、金融机构和咨询公司,都被使用Vermilion Strike目标。

值得一提的是,Vermilion Strike不是唯一的将军Cobalt Strike的Beacon移植到Linux它使用了端口geacon,一个基于go过去两年,开源的实现已经公开。

然而,这是第一个用于真正攻击的Linux实现。目前还没有针对攻击者。Linux该系统的初始攻击向量信息。但这种恶意软件是由熟练的威胁行为者开发的,通过分析其复杂性、活动意图和代码从未出现在其他攻击中。

通过对勒索事件的分析,我们可以发现,这些勒索软件不仅一直在更新技术能力,而且对实体的损害严重超出了公众的认知。每个行业都不应该冒险攻击勒索软件。

参读链接:

- https://www.bleepingcomputer.com/

- https://therecord