与俄罗斯有关的网络间谍组织Turla,再次成为新闻焦点,该APT在最近一波攻击中,组织采用了新的后门。

Turla APT组织使用新的后门攻击阿富汗、德国和美国

9月22日,security affair网站披露,思科Talos团队(Cisco Talos)研究人员发现,至少从2020年开始,俄罗斯Turla APT该组织使用了一个名称TinyTurla新后门攻击了美国、德国和阿富汗。

在塔利班接管政府和美国及其盟国的所有军队撤军之前,威胁者攻击了阿富汗实体,因此Talos这次攻击的目标可能是阿富汗政府。

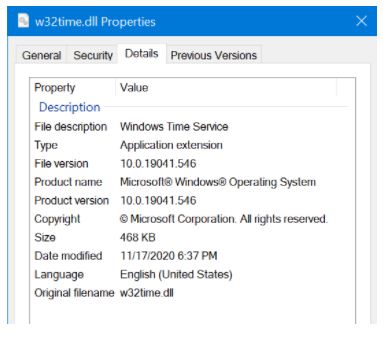

研究人员发现TinyTurla它可以实现各种功能,如上传和执行文件和有效载荷、创建子过程和渗出数据。攻击者使用一个.bat文件以一个名义传递后门w64time.dll的服务DLL形式出现,但尚未发现TinyTurla如何在受害者系统上安装后门?

Talos研究人员在发表的分析报告中表示,攻击者在感染机器上安装后门作为服务,试图命名服务"Windows Time Service",像现有的Windows同样的服务,在雷达下运行。

以前未被发现的后门可能被用作第二次攻击的后门,以防止主要攻击Turla删除恶意软件。后门允许攻击者继续访问感染系统。

Turla APT组织过去的记录”显赫“

Turla APT组织(又名Snake、Uroburos、Waterbug、Venomous Bear和KRYPTON)至少自2004年以来,它一直活跃在中东、亚洲、欧洲、北美、南美和前苏联集团国家的外交、政府组织和私营企业。

之前被Turla APT组织攻击的机构名单包括五角大楼和瑞士国防公司RUAG、美国国务院、欧洲政府实体和中央司令部。

Talos检测到了许多复杂的东西Turla例如,攻击者经常使用和重新使用受损的服务器进行操作SSH访问这些服务器。

Talos说:和这个后门和Turla他们使用的基础设施与们使用的基础设施与过去相关Turla APT组织攻击使用相同的基础设施。

参考文章:

https://securityaffairs.co/wordpress/122437/apt/turla-apt-new-backdoor-afghanistan.html