研究人员报告说,Turla高级可持续性威胁(APT)组织又回来了,他们使用了一个新的后门来感染阿富汗、德国和美国的系统。研究人员说,他们已经发现了可能性Turla集团(又名Snake、Venomous Bear、Uroburos和WhiteBear)--俄罗斯人APT组织的攻击行为。他们指出,这些攻击很可能使用隐藏的攻击second-chance后门保持受感染设备的访问权限。

"second-chance "的含义是指,它很难被清除,即使被感染的机器清除了主要的恶意软件,攻击者也能继续保持对系统的访问。

据报道,这被称为TinyTurla新的后门可用于有效载荷、上传或执行文件。它也可以用作二次发射器和其他恶意软件来感染系统。同时,后门代码也相当简单,但执行效率很高,通常可以绕过杀毒软件。

TinyTurla怎样进攻?

研究人员表示,攻击者将TinyTurla伪装成 "Windows Time Service "在活动目录域同时运行服务(AD DS)中间系统的日期和时间。

TinyTurla模仿合法的Windows时间服务可以上传、执行或窃取文件。后门通过HTTPS每五秒钟加密一个命令和控制一次(C2)联系服务器检查新命令。

由于TinyTurla功能有限,编码简单,反恶意软件工具难以检测为恶意软件。这就解释了为什么攻击者从2020年开始部署它,但从未被发现。Turla众所周知,它在安全行业也受到了安全行业的密切关注。然而,他们仍然使用后门攻击两年,这清楚地表明我们在防御方面还有很大的改进空间。

然而,一些防御系统可以发现网络流量中每五秒执行一次的情况。他们指出,这是一个很好的例子,这表明将基于网络行为的检测纳入您的安全系统是多么重要。

TinyTurla具体的软件攻击方法

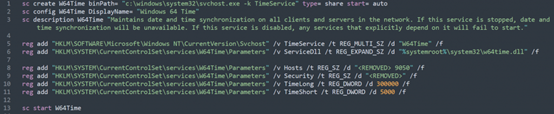

攻击者用了一个.BAT文件,文件将TinyTurla安装一个看起来很正常的微软Windows Time后门使用的配置参数也设置在注册表中。

恶意软件DLL ServiceMain除了执行一个叫 的启动功能"main_malware "除了函数,别的什么都没做,函数包括后门代码。他们认为这个动态链接库(DLL)它只有几个函数和两个 "while "循环组成。

研究人员指出,尽管如此Turla经常使用复杂的恶意软件,但该组织也使用如此简单的恶意软件来掩盖人们的耳朵。

不过,APT犯罪者的攻击并不完美,在防检测方面也犯了很多错误。Talos已经监测了很多Turla在他们的活动中,的活动中,他们经常重复使用被攻击的服务器,他们通常通过SSH访问,而且还由Tor保护。所以认为这个后门是Turla组织的一个原因是,它们使用与其他攻击相同的基础设施,它们可以追溯到它们Turla基础设施。

谁是Turla?

根据卡巴斯基的研究,Turla APT可追溯到2004年或更早。该公司今年1月表示,Turla可能会使用恶意软件SolarWinds卡巴斯基研究人员发现,在这一系列供应链攻击中使用的攻击Sunburst后门与Turla的Kazuar后门代码相似。

当时,卡巴斯基将军Turla认为 "这是一个复杂的网络攻击平台,主要集中在外交和政府相关目标上,特别是在中东、中亚和远东亚洲、欧洲、北美和南美以及前苏联集团国家。"

APT组织已经开发了一个巨大的武器库来使自己的攻击性更强。除了可能与SolarWinds中使用的Sunburst后门有关,Turla还与Crutch与知名恶意软件有关。该软件于去年12月用于欧盟国家的间谍攻击Dropbox。此外,还与Kazuar后门有关,Palo Alto Networks2017年,它被描述为一个API多平台间谍后门访问功能。

研究人员指出,俄罗斯攻击者的监测、技术证据的收集以及战术、技术和程序(TTPs)在这个最新的案例中,研究有助于追溯到Turla。

攻击阿富汗政府

思科的Talos首次发现了TinyTurla在塔利班政变和西方军事力量撤离的准备阶段,后门开始攻击阿富汗政府。

管理员通常很难验证所有正在运行的服务都是合法的。它需要进行网络监控,以提醒安全团队注意这些感染。同时,最重要的是要有一个测试未知服务的软件或自动系统,以及一个专业团队,可以适当地获取和分析可能感染的系统。

最后,研究人员敦促各组织采取多层次的安全结构来检测此类攻击。攻击者绕过一两个安全措施并非不可能,但绕过所有这些措施要困难得多。

他们预计Turla攻击活动可能会在可预见的未来继续进行下去。

本文翻译自:https://threatpost.com/turla-apt-backdoor-afghanistan/174858/如果转载,请注明原始地址。