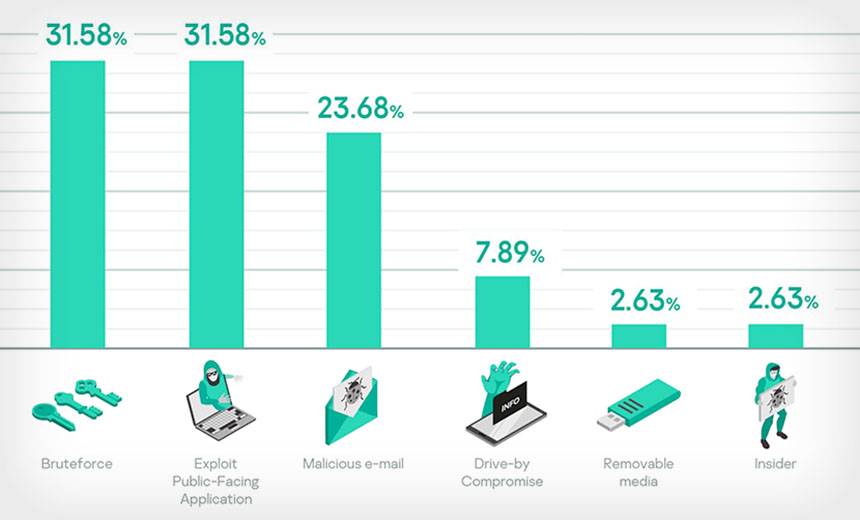

安全公司卡巴斯基在最新的事件响应报告中表示,攻击者入侵企业和政府网络的三种策略包括暴力破解密码、使用未修复的漏洞和通过恶意电子邮件进行社会工程。

最糟糕的现实是,攻击者继续使用他们以前见过的策略来入侵企业网络,然后使用可识别的工具来调查和获得目标系统的高级访问权限,然后他们通常释放勒索软件、窃取数据或实施其他犯罪计划。特别是对于勒索软件攻击,入侵文件可能只需要几个小时或几天就可以被迫加密。

在许多情况下,在受害者未来和入侵调查之前,实际损害已经发生。在报告中,卡巴斯基表示,尽管53%的事件响应调查是在检测到可疑活动后启动的,但37%的事件响应调查是在文件被强制加密后启动的,7%是在数据泄露后启动的,甚至3%是在资本损失后启动的。

但幸运的是,对于一些公司来说,大约10%的调查结果被证实是误报——例如,网络传感器、端点保护产品或可疑数据泄漏的可疑活动被证明是非恶意的。

攻击者的主要目标

然而,对于其余非误报的入侵行为而言,1/3的入侵导致勒索软件感染——这种类型的攻击已经变得非常普遍——15%会导致数据泄露,这也可能与勒索软件攻击者窃取数据试图迫使受害者支付赎金有关。此外,11%的入侵导致攻击者继续访问网络,这意味着他们可能正在为后续攻击做准备。

卡巴斯基说,勒索软件攻击者使用了几乎所有常见的初始访问场景。理论上,暴力破解开始的攻击很容易被检测到,但在实践中,只有一小部分在受到影响之前被识别出来。

为什么罪犯会针对不同的部门?主要动机包括勒索软件(黄色)、数据泄露(灰色)、资金盗窃(绿色)和广义“可疑活动”(橙色)。政府部门没有显示数据泄露,可能是因为政府个人身份信息较多的系统通常由电信和IT提供商托管。

挑战:破坏旧日志和意外证据

在近一半的情况下,攻击者如何闯入仍然是一个未解之谜。

卡巴斯基说,我们在55%的案例中确定了初始向量,近一半仍然是未解之谜。造成这种情况的原因包括不可用的日志、受害者(非)故意销毁证据和供应链攻击。

攻击工具

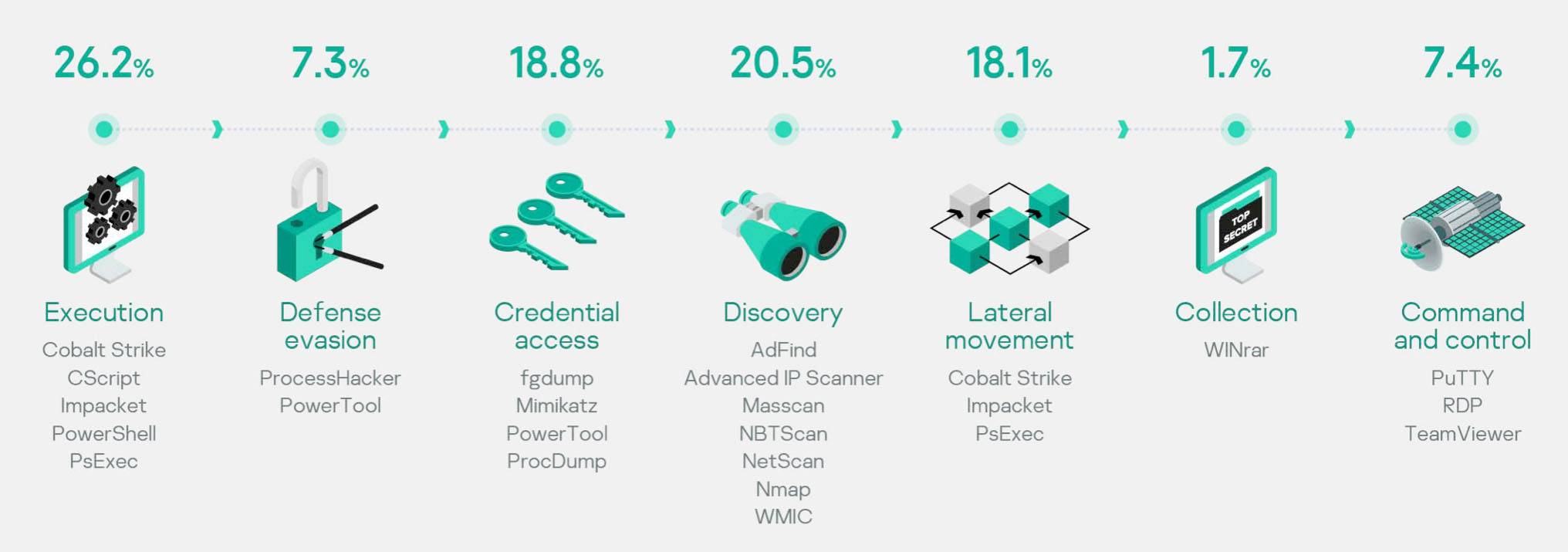

在MITRE不同阶段使用的工具(来源:卡巴斯基)

一个挑战是攻击者继续依赖安全团队IT该团队可以合法使用大量的工具。在许多情况下,攻击者还使用易于访问和非常有效的攻击性工具。

卡巴斯基说,几乎一半的事件包括使用现有的操作系统工具,如LOLbins——指攻击者可能转向恶意使用的合法操作系统二进制文件——以及来自GitHub知名攻击工具——例如Mimikatz、AdFind、Masscan以及Cobalt Strike等待专门的商业框架。

基本防御:回归基础

卡巴斯基建议防御者防止攻击者使用此类工具“实施规则检测对手使用的广泛工具”,并尽可能“消除内部IT使用类似工具的团队”,并测试组织安全运行中心发现、跟踪和防止使用此类工具的速度和有效性。

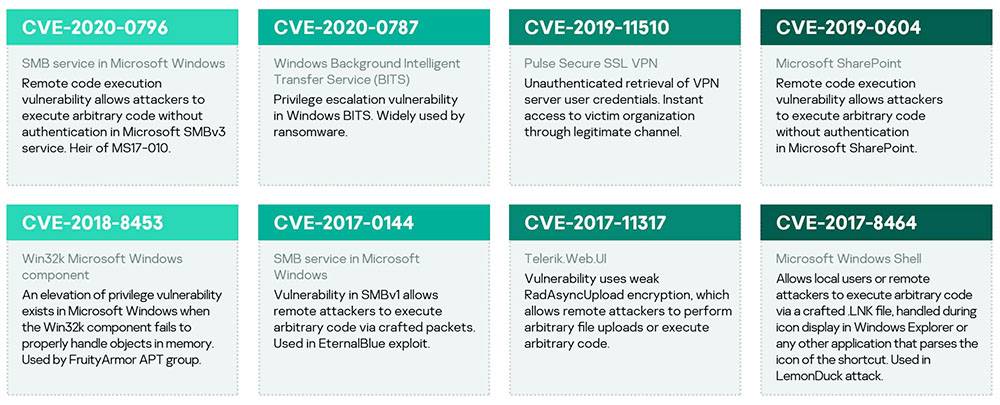

该报告提出的另一个重要建议是消除已知漏洞,并通过实施双因素身份验证尽可能增加攻击者访问的难度,促使许多攻击者关注其他地方。

卡巴斯基说,13%的初始向量入侵可以追溯到受害者尚未修复的产品中的已知漏洞。而且大部分都是2020年最常用的主要漏洞。

卡巴斯基说,当攻击者准备实施他们的恶意活动时,他们希望找到一些容易实现的方法,比如拥有众所周知漏洞和已知漏洞的公共服务器。只有实施适当的补丁管理策略才能降低成为受害者的可能性,而实施强大的密码策略可以降低60%的可能性。

建议组织有强大的密码策略,广泛使用多因素身份验证——特别是对于具有管理级别访问权限、远程桌面协议和VPN连接的帐户——而强大的漏洞管理程序已经成为一件常见的事情。然而,这些基本信息安全计划的普遍缺失提醒人们,为了更有效地防止网络攻击,许多组织需要从坚实的基础开始。

本文翻译自:

https://www.bankinfosecurity.com/top-initial-attack-vectors-passwords-bugs-trickery-a-17527