总部设在洛杉矶的安全公司Resecurity与网络威胁情报部、研发部、白帽猎人一起排除Agent Tesla C&C中继站通信(C2)的干扰,并且提取了超过950GB日志信息包括被恶意代码窃取的互联网用户凭证、文件和其他敏感数据。

这些收集到的数据不仅有助于相关部门调查受害者,挽回数据泄露造成的损失,还可以挖掘和使用Agent Tesla恶意软件罪犯的活动时间表和分布区域。据报道,受害者来自世界各地,包括美国、加拿大、意大利、德国、西班牙、墨西哥、哥伦比亚、智利、巴西、新加坡、韩国、马来西亚、台湾、日本、埃及和阿拉伯联合酋长国(UAE)、科威特,沙特阿拉伯王国(KSA)、海湾等国家。

公开数据显示,Agent Tesla是全球知名的恶意软件之一,在多次数据泄露事件中都有它的身影。而此次数据提取操作汇聚了Resecurity欧盟、中东、北美等地的执法部门和几家大型互联网公司才能成功。

Agent Tesla恶意软件在2014年首次被发现,至今仍是一种流行的远程访问木马(RAT)工具。网络攻击者利用它窃取用户电脑上的各种信息,如网络证书、键盘记录、剪切板记录和其他想要获得的信息,以获利。

无论是网络犯罪组织还是活跃的犯罪分子,选择RAT原因无非是它的稳定性、灵活性和强大的功能,能让它们轻松获取用户的敏感数据,清理入侵痕迹,全身而退。

需要注意的是,Agent Tesla获得的证书和数据大多来自金融服务、电子商务、政府系统和个人或商业电子邮件。

研究人员发现了Agent Tesla恶意软件的活动实例,并开发了一种发现受其影响的客户端并提取泄露数据的机制。鼓励安全人员更好地对抗Agent Tesla恶意软件,Resecurity该公司的白帽猎人制作了一段分享视频,向大家展示了如何分享视频NET 反向工程和反混淆技术Agent Tesla 分析。

Resecurity公司威胁研究人员Ahmed Elmalky则表示:“一旦成功跟踪Agent Tesla该活动可以缓解全球受害者和可能的网络威胁。在某种程度上,我们看到了一些非常明确的网络犯罪模式,但我们也看到,在特定国家开展活动的罪犯仍然使用这种网络攻击工具,因为它可以在地下黑客社区使用。”

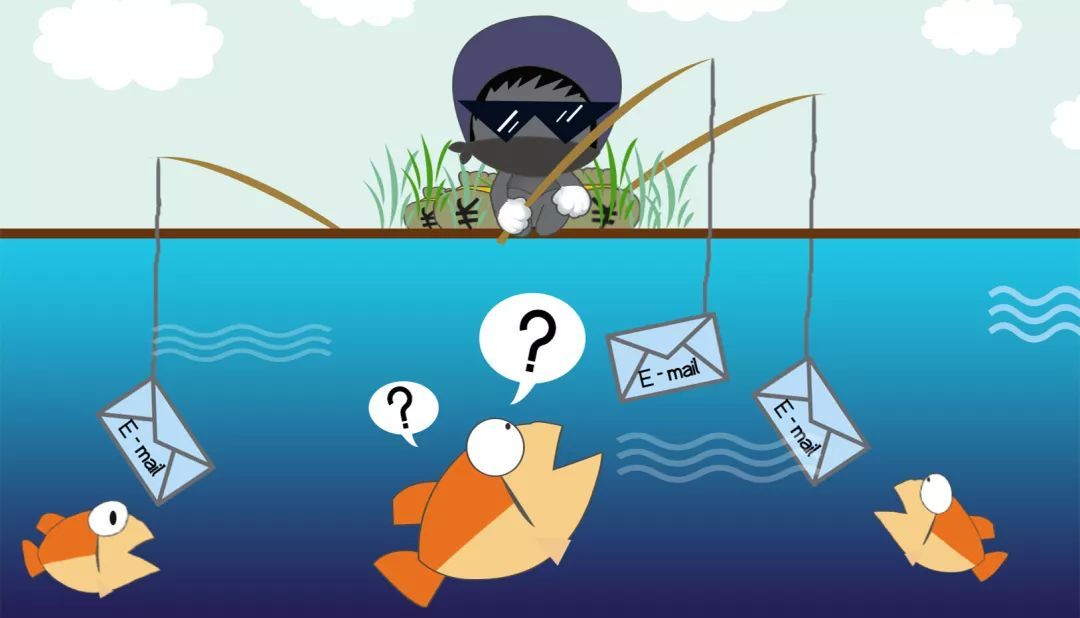

根据多家网络安全公司的研究人员和Agent Tesla恶意软件跟踪研究人员的说法,RAT还是会对微软Windows 对环境构成持续威胁,其入侵主要是通过发送恶意电子邮件来实现的。

在最近的更新中,Agent Tesla微软内置反恶意软件扫描接口再次瞄准目标(ASMI),为了更好地避免微软系统的检测,并使用复杂的机制来传输盗窃数据。

比如去年,Agent Tesla它曾被用于石油和天然气行业的高针对性活动。在一次竞选中,网络攻击者冒充著名的埃及工程承包商参与陆地和海洋项目(Enppi-对马来西亚、美国、伊朗、南非、阿曼和土耳其的能源产业进行攻击。

他们还冒充东南亚一家物流集团公司,利用相关化学品/油轮的合法信息发送钓鱼邮件,使恶意电子邮件更可信。

因此,一些安全专家表示,用户在使用电子邮件时必须小心,特别是在处理附件时,因为Agent Tesla感染通常是通过电子邮件附件带来的。

文章来源:

https://securityaffairs.co/wordpress/123039/malware/agent-tesla-c2c-dumped.html