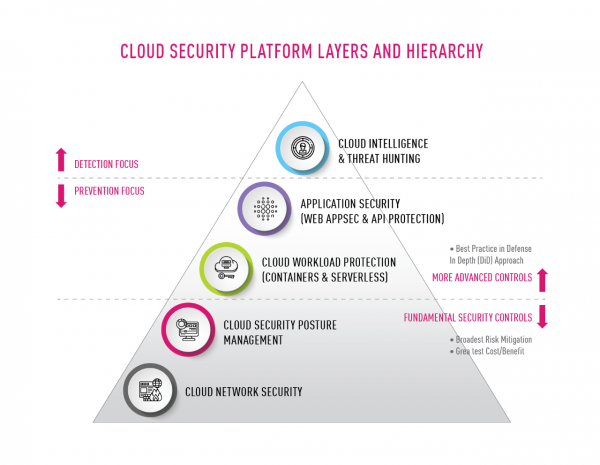

近年来,随着全球疫情控制的改善,企业恢复生产、扭亏为盈的需求也在增加。在业务回归正常的过程中,深化云落地保障业务发展的关键之一。Check Point 2020 年度云安全报告显示,75% 的受访者非常担心或非常担心云安全。下图显示了组织应建立的多层统一云安全平台,以保护其云部署,确保强大的云安全保护。Forrester 最近的一项研究指出,云安全信心是使用更多云服务的主要驱动因素。

图 1:多层次统一云原生安全平台

在Check Point企业决策者和网络管理者似乎必须采用责任共担模式,以确保云安全。在基础设施层面(IaaS),云提供商负责保护其计算-网络-存储基础设施资源,企业用户负责保护部署在基础设施上的数据、应用程序和其他资产。云提供商提供的工具和服务是任何云网络安全解决方案的重要组成部分,以帮助用户实施责任共享模式。但云提供商不擅长安全保护;这些云提供商的工具和服务必须辅以合作伙伴解决方案,以实现企业网络安全。

如图 1 所示,关键基础层为云网络安全,企业应部署虚拟安全网关,提供先进的威胁保护、流量检查和微分段。该安全解决方案采用防火墙等多层安全技术IPS、 和 的应用控制DLP 等。

通过长期的互联网安全经验积累和用户直接反馈,Check Point安全专家在选择云网络安全平台时台时应特别注意的十个重要思维要素,阐述了企业如何确保其核心应用和数字资产在享受云计算优势的同时不受侵犯和损失。

1. 高级威胁保护和深度安全保护

用户应注意威胁检测的不足,以有效保护当今复杂网络安全环境中的云资产。企业需要对已知和未知(零日)漏洞进行多层实时威胁保护。解决方案必须能够通过细粒度和深度流量检查、增强威胁信息和沙箱(可以在验证或拦截可疑流量之前隔离)提供深度安全保护。这些高级功能必须部署在南北(输入/输出)和东西(横向)流量通道上。

2. 无边界

即使在最复杂的多云和混合(公共云/私有云/本地)环境中,解决方案也必须透明一致地运行。统一的管理界面(有时被称为“单一管理平台”)云网络安全的唯一真实信息来源和集中命令和控制台。

3. 检查和控制细粒度流量

选用新一代防火墙 (NGFW) 功能,如精细匹配细粒度(不限于基本白名单)、深度检查(确保流量传输符合允许的端口用途)、 URL 地址高级过滤功能,端口级和应用级控制。

4. 自动化

为了满足 DevOps解决方案必须支持高度自动化,包括安全网关的编程命令和控制CI/CD 无缝集成、自动威胁响应和修复工作流以及无需人工干预的动态策略更新。

5. 集成和易用性

解决方案必须与企业的配置管理堆栈相匹配,包括支持基础设施,即代码部署。此外,解决方案还必须能够紧密集成云供应商的产品。通常,您的目标应该是减少单点安全解决方案的数量,必须单独部署和管理,以简化操作,提高易用性。

6. 可视性

解决方案的仪表板、日志和报告应在事件发生时提供可行的端到端视觉。例如,日志和报告应使用易于分析的云对象名称,而不是模糊的 IP 地址。如果有安全漏洞,这种可视性对增强证据收集分析也非常重要。

7. 可扩展安全远程访问

解决方案必须利用多重身份验证、端点合规扫描和传输中的数据加密来保护公司云环境的远程访问。此外,远程访问必须能够快速扩展,以确保任何数量的远程员工在新冠肺炎疫情等紧急情况下都能高效、安全地工作。

8. 上下文感知型安全管理

云网络安全解决方案必须能够总结和关联整个环境(公共云、私有云和本地网络)中的信息,使安全策略具有上下文的感知和一致性。网络、资产或安全组的配置变更应自动反映在其相关的安全策略中。

9. 制造商支持和行业认可

除了解决方案本身的特点和功能外,进一步了解制造商也非常重要。制造商是否赢得了独立行业分析公司和第三方安全测试公司的高度评价?能满足企业的要求吗?SLA 要求?是否经过时间检验?能否提供增值服务,如网络安全咨询服务?能否帮助企业支持全球运营?是否致力于创新以提供面向未来的解决方案?其软件是否成熟且漏洞极少,是否及时提供修复程序?

10. 整体成本

整体所有权成本取决于一系列因素,所有这些因素在采购时都应考虑:许可模式的灵活性、云安全平台和现有 IT 系统的无缝集成和利用率、管理系统所需的人员水平和规模、制造商 MTTR 和可用性 SLA 等。企业需要云安全平台简化运营,优化工作流,降低成本,同时提高安全水平。

越来越多的企业和机构正在迁移到云端,以满足他们的业务需求。这些机构希望控制自己的数据,保护数据隐私,防止网络威胁,安全连接云环境和传统本地网络,始终满足法律法规的要求。云网络安全解决方案将有助于组织在越来越复杂的威胁环境中不断获得可靠的保护。