据security affairs网络安全专家新闻Igor Sak-Sakovskiy发现了WinRAR远程代码执行漏洞,漏洞编号CVE-2021-35052。

漏洞出现了WinRAR的Windows试用版本,漏洞版本为5.70,黑客可以利用漏洞远程攻击计算机系统。

Igor Sak-Sakovskiy表示,“该漏洞允许攻击者拦截和修改系统发送给用户的请求,以实现远程代码执行在用户计算机上(RCE)。我们也是在WinRAR 5.70 版本中偶然发现了这个漏洞。”

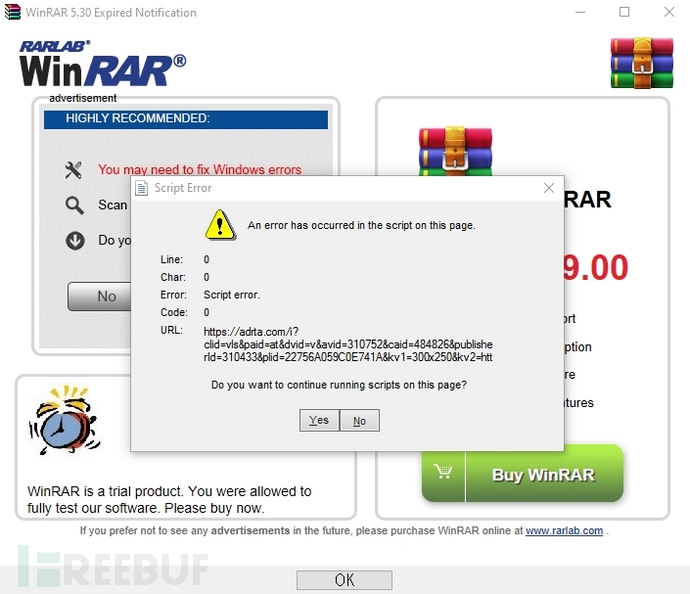

安装安全专家WinRAR后来发现有一个JavaScript 错误,具体表现形式是在浏览器中弹出下图中的错误窗口。

经过一系列测试,安全专家发现软件试用期满后,软件会开始显示错误信息,基本上每三次执行一次。这个弹出“错误显示”窗口通过系统文件mshtml.dll实现报错,它和WinRAR都用 Borland的 C 语言编写。

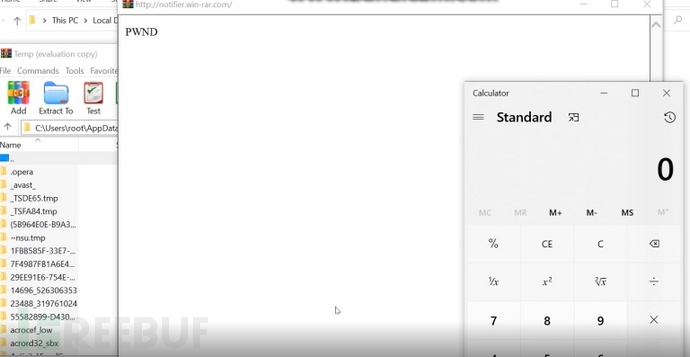

使用安全专家Burp Suite作为默认的Windows代理,以此拦截消息显示时生成的流量。

WinRAR软件试用期结束后,将通过“notifier.rarlab[.]com”为了提醒用户,用户的响应代码后,安全专家发现攻击者将提醒信息修改为“301永久移动”重定向新闻可以将所有后续请求缓存重定向到恶意领域。

安全专家还注意到,当攻击者可以访问同一网络域时,它将启动ARP欺骗攻击,远程启动应用程序,检索本地主机信息并执行任何代码。

然后我们试图拦截和修改WinRAR发送给用户的反馈信息,而不是拦截和更改默认域“notifier.rarlab.com”每次都要回应我们的恶意内容。如果响应代码被更改为“301永久移动”,并重定向缓存到我们身上“attacker.com”恶意域,所有请求都会转移到“attacker.com”。

最后,安全专家指出,第三方软件中的漏洞将对企业和组织造成严重风险。这些漏洞允许攻击者访问系统中的任何资源,甚至托管网络中的所有资源。

“在安装应用程序之前,我们不可能确保每一个程序都没问题,因此用户的策略对于外部应用程序的风险管理至关重要,以及如何平衡应用程序的业务需求和安全风险,也依赖于用户的选择。如果使用、管理不当,很有可能会产生非常严重的后果。”

参考来源:https://securityaffairs.co/wordpress/123652/hacking/winrar-trial-flaw.html