前言

远程桌面协议(RDP)最流行的初始勒索软件攻击媒介,多年来一直如此。针对2020年Unit 42事件响应和数据泄露报告,Unit 42研究了1000多起事件的数据,发现在50%的勒索软件部署案例中,RDP是最初的攻击媒介。2021年Cortex Xpanse在攻击面威胁报告中,Cortex Xpanse研究人员发现RDP总暴露的30%是第二次最常见暴露的两倍多。

RDP是Microsoft Windows该协议旨在允许用户远程连接和控制远程系统。最常见的合法用途是允许IT支持用户远程控制系统解决问题。RDP它在云计算中流行,用于访问云环境中的虚拟机(VM)或远程管理云资产。

如果将RDP在被遗忘的系统、云实例、之前受网络分段保护或直接连接到互联网的设备上公开,很容易无意中暴露出来RDP。更糟糕的是,更糟糕的是,RDP风险越来越广泛、暴露和普遍,可能导致攻击(特别是勒索软件部署)、数据丢失、昂贵的停机时间和补救,以及对组织的品牌损害。

更多的暴露意味着更大的风险

COVID-19流行首先导致家庭工作人数激增,这意味着笔记本电脑从带防火墙的办公网络安全空间转移到从未考虑过安全的家庭网络。

IT这种转变还没有准备好,所以你必须买一台新的笔记本电脑,并迅速发送给远程员工。这意味着风险和更多RDP暴露。远程工作的转变也加剧了临时动态DNS相关的风险。

具有分配IP地址办公网络上的计算机易于清点和跟踪。在个人家庭中,互联网服务提供商(ISP)动态分配地址,计算机IP地址每天都在变化。此外,这些设备可以从家里移动到咖啡店或朋友家,然后返回,每次都会得到新的IP地址。虽然长期以来一直是一种风险,但远程工人比以往任何时候都多,所以风险越大。

2021年1月的Unit 42云威胁报告发现,从Q1 2020(预COVID-19)至Q2 2020(后COVID-19)所有云供应商RDP暴露的风险增加了59%。启动新的云实例比以往任何时候都容易,出错的可能性也会增加。

所以,RDP无处不在。RDP而且,RDP通常是勒索软件攻击的初始攻击媒介。不幸的是,根据Cortex Xpanse2021年前三个月,与50家全球企业有关的5000万份报告IP扫描地址时发现,RDP总体安全问题占32%。

为什么RDP如此危险?

RDP这是威胁参与者最喜欢的目标,因为一旦攻击者进入,他们就可以完全访问系统(甚至达到被盗用户账户的水平)。如果管理员的账户受到攻击,那将是一场灾难。即使更有限的用户账户被入侵,攻击者也只需要在系统上找到另一个漏洞来增加权限,并获得更多的访问权限。

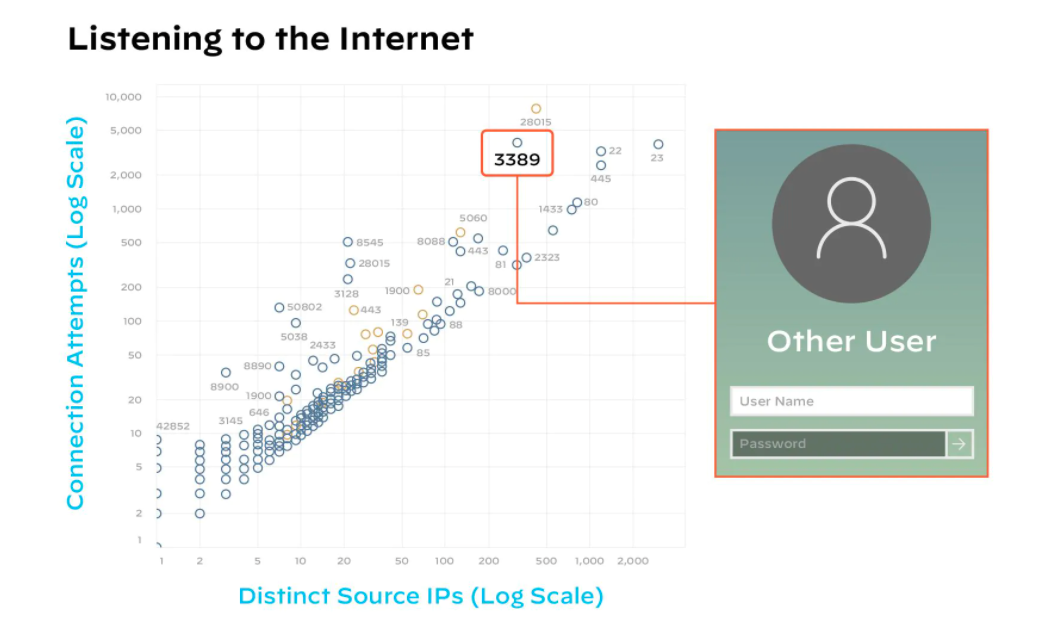

对于恶意行为者,要找到暴露RDP需要一个简单的nmap脚本,脚本会扫描Internet上的开放端口3389(默认RDP端口)。今天,攻击者不断扫描3389端口,如图所示X所示。

根据Cortex Xpanse攻击者可以在45分钟内扫描整个互联网。所以一旦RDP暴露时,攻击者会发现并以多种方式进入:

- 用盗窃凭证登录。

- 强制登录(如果允许无限制登录)。

- 如果RDP版本过时或使用有缺陷的加密,则执行中间人攻击。

- 利用旧版RDP例如,已知漏洞BlueKeep。

避免勒索软件彩票

恶意行为者并不总是针对特定的目标。通常,他们只是在寻找通过攻击可以带来回报的漏洞。勒索软件就像一个邪恶的彩票系统。你可以打开门玩游戏,比如RDP。

任何组织的第一步都是通过比对手更快地扫描漏洞来避免RDP风险,并确保所有连接互联网的设备都有完整的可见性和完整的记录系统。如果这些漏洞存在于外部IP在空间中,漏洞扫描程序找不到,所以你需要从外到内扫描。许多更先进的公司使用平均库存时间(MTTI)衡量他们扫描完整库存和评估潜在风险的速度。

确保你不必要RDP暴露的第一种方法是简单地禁止所有不必要的系统RDP。对于需要RDP请遵循以下安全措施:

- 将RDP在虚拟专用网络(虚拟网络)之后。

- 多重身份验证启用(MFA)。减少与盗窃凭证相关风险的最佳方法是确保所有用户账户的使用MFA。

- 限制登录尝试。同样,为了降低暴力攻击的风险,限制失败的登录尝试,禁止无限制的尝试。

- 为断开连接的会话设置时间限制,并自动结束达到这一限制的会话。

- 考虑允许列表,以便只经批准IP地址可以连接RDP服务器。

- 部署互联网规模的攻击面监控解决方案,如Cortex Xpanse,以监控RDP或意外暴露其他远程访问服务。

优先考虑RDP

到目前为止,我们应该知道为什么RDP=部署协议的勒索软件。RDP配置应全部IT卫生计划中的高优先级项目。它是一种默认的危险协议,用户很容易以危险的方式使用或使用。

若配置不当,且您的组织不幸成为勒索软件运营商的目标,RDP将被用作攻击媒介。这不是理论上的风险,这是一个简单而确定的事实。

不管你是否打算公开RDP,所有这些暴露都发生在Internet不仅仅是在你已知的范围内。IP空间。这意味着防御者必须在互联网范围内监控任何事故或配置错误,因为可以肯定的是,攻击者也在监控。

本文翻译自:https://www.paloaltonetworks.com/blog/2021/07/diagnosing-the-ransomware-deployment-protocol/如果转载,请注明原始地址。