近日,韩科研工作人员对于一些固体驱动器 ( SSD ) 仿真模拟了一系列攻击,这种攻击很有可能容许将恶意软件植入客户和安全性解决方案都无法触及的部位。攻击实体模型对于具备灵便容积作用的驱动器,并对于机器设备上称之为过多配备的掩藏地区——现如今 SSD 生产商普遍应用该地区来提升根据 NAND 闪存芯片的分布式存储特性。硬件配置级攻击给予最终持续性和隐秘性。以往,高級攻击者一直在勤奋试着对于固态硬盘的该类攻击方式,将恶意程序掩藏在无法打开的硬盘磁道中。

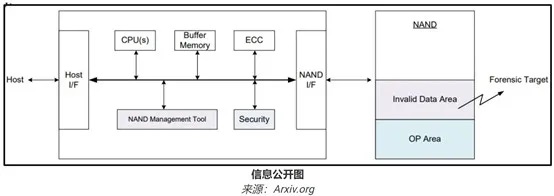

SSD 原理

延展性容积是 SSD 中的一项作用,它使储存设备可以全自动调节初始室内空间和客户分派室内空间的尺寸,根据消化吸收载入工作中承载量来达到更佳的特性。它是一个动态性系统软件,可以建立和调节称之为过多配备的室内空间缓冲区域,通常占有总硬盘容积的 7% 到 25% 。当使用者运行不一样的程序时, SSD 管理工具会按照工作中负荷全自动调节此室内空间,实际在于他们的载入或读取聚集水平。电脑操作系统与在其上运转的所有应用软件(包含安全性解决方案和病毒防护专用工具)都难以见到超量配备地区。

SSD 攻击实体模型

韩国首尔高丽大学科学研究工作人员仿真模拟攻击对于的是一个失效数据信息地区,该区域具备坐落于可以用 SSD 室内空间和预埋室内空间 ( OP ) 地区中间的未擦掉信息内容,其尺寸在于二者。其科学研究毕业论文表述说,网络黑客可以根据应用固件管理器来变更 OP 地区的尺寸,进而造成可运用的失效数据信息室内空间。这儿的问题是,许多 SSD 生产商为了更好地节约資源,挑选不擦掉失效数据信息区。在假定断开映射表连接足够避免没经受权浏览的情形下,该室内空间会在相当长一段时间内维持充斥着数据信息。因而,运用此缺点的危害个人行为者可以浏览潜在性比较敏感信息内容。

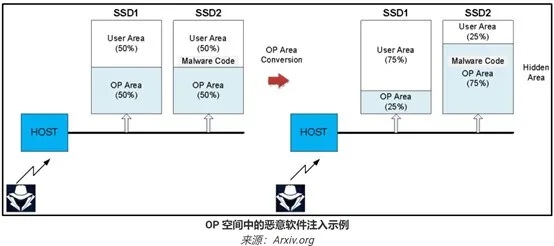

科学研究工作人员强调 ,对 NAND 闪存芯片开展数据调查取证可以发觉以往六个月未被移除的(失效数据信息区)数据。在另一种攻击实体模型中,危害参加者将 OP 地区作为客户没法监管或擦掉的密秘部位,并之中掩藏恶意软件。

其科学研究文章将这类攻击叙述为:假定2个储存设备 SSD1 和 SSD2 联接到一个安全通道。每一个储存设备都是有 50% 的 OP 地区。网络黑客将恶意程序储存到 SSD2 后,马上将 SSD1 的 OP 总面积减小到 25% ,将 SSD2 的 OP 总面积扩张到 75% 。这时,恶意软件编码包括在 SSD2 的掩藏地区中。得到 SSD 访问限制的hack可以随时随地根据调节 OP 地区尺寸来激话置入的恶意软件编码。因为本地用户在频道栏目上维持 100% 的客户地区,因而网络黑客的这个故意个人行为并不易被发觉。

这类攻击的突出优点就在于它是隐敝的。在 OP 地区检验恶意程序不但用时,并且必须相对高度专业的调查取证技术性。

防御力防范措施

做为对第一种攻击的防御力,科学研究工作人员提议 SSD 生产商应用并不会危害处理速度能的伪擦掉优化算法擦掉 OP 地区。针对第二种攻击,避免在 OP 地区引入恶意软件的潜在性合理安全防范措施是执行合理-失效数据速率监控系统,即时观查 SSD 内部结构的比例。当失效数据信息占比忽然明显提升时,客户可以获得警示并在 OP 室内空间挑选验证的数据信息清除作用。

最终, SSD 授权管理软件应当具备强有力的防御力,对没经认证的浏览采用防御措施。科学研究工作人员进一步表述说:“即使并不是故意网络黑客,被诱导的职工还可以随时随地根据应用 OP 地区自变量固定件/手机软件轻轻松松释放出来掩藏信息内容并泄露它”。尽管研究表明 SSD 上的 OP 地区可用以储存恶意软件,但现阶段不大可能在野外产生该类攻击。

有关毕业论文:https://arxiv.org/ftp/arxiv/papers/2112/2112.13923.pdf

【文中是51CTO栏目创作者“i春秋”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获得受权】

戳这儿,看该创作者大量好文章