上周,一名研究人员在WinRAR在旧版本的文件压缩软件试用中发现了一个漏洞。允许远程代码执行,允许攻击者拦截和更改并发送给它WinRAR用户请求。网络安全研究员Igor Sak-Sakovskiy10月20日发表文章,详细介绍WinRAR指定常见漏洞和暴露漏洞ID CVE-2021-35052。

影响漏洞WinRAR试用版本5.70,但不包括最新版本(6.02版本),开发人员在7月份更新了版本,这意味着解决方案已经提供,但用户需要尽快手动升级。

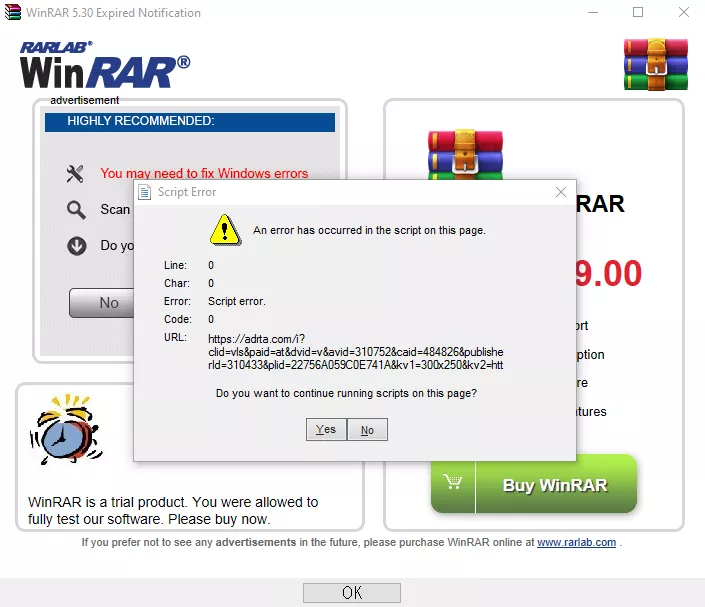

研究人员偶然发现5.70版中的一个JavaScript这个漏洞是在错误的时候发现的。他们发现有可能拦截WinRAR与互联网的连接,并中途改变其对终端用户的回应。

但是,除了操作docx、pdf、py或rar当文件被触发时,漏洞仍然会被触发Windows安全警告。用户必须单击对话框才能工作"是"或"运行"。因此,运行时WinRAR当这些窗口出现时,用户应该小心。攻击者需要能够进入与目标相同的网络域才能完成恶意行为。

Sakovskiy还指出,早期版本WinRAR2019年可能会有更著名的漏洞CVE-2018-20250执行远程代码,因此尽快升级到新版本是当务之急。

如果您不确定运行哪个版本WinRAR,打开程序后,单击窗口顶部"帮助",然后点击"关于WinRAR"。当然,转换7-Zip也是个好办法。