近日,微软公司发布信息称,危害个人行为者可以利用 macOS 系统漏洞绕开全透明,允许和操纵(TCC)框架来访问用户受保障的数据信息。2021年7月15日,Microsoft 365 Defender 研究精英团队根据 Microsoft 网络安全问题研究 (MSVR) 向 Apple汇报了名叫powerdir的系统漏洞(识别码为CVE-2021-30970)。

公布信息表明,TCC是一种安全性框架,容许macOS 用户在其系统软件上安装应用程序,并联接到其Mac的机器设备(包含监控摄像头和话筒)来开展隐私设置,以阻拦应用软件访问比较敏感的用户数据信息。

尽管Apple早已根据TCC安全性框架将运用访问管理权限开展了限定,并安装了全自动阻拦没经认证的执行命令的作用,但 Microsoft 安全性研究工作人员发觉,网络攻击可以嵌入第二个特别制作的 TCC 数据库查询,容许她们访问受保障的用户信息。

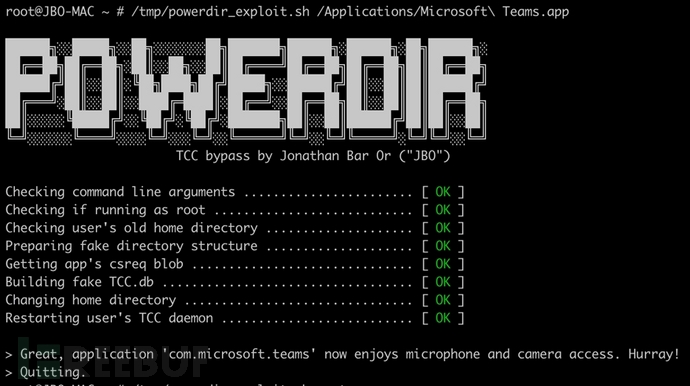

微软公司总裁安全性研究员 Jonathan Bar Or表明: “大家发觉,根据程序编写方法可以变更总体目标用户的主目录并嵌入一个弄虚作假的TCC 数据库查询,该数据存储应用软件要求的允许历史数据。假如在未修复漏洞的系統上利用此系统漏洞,网络攻击很有可能会盗取用户的信息。例如网络攻击可以挟持机器设备上的应用软件,或是安裝恶意程序,并将访问话筒,纪录个人会话,盗取用户显示屏上的比较敏感信息或屏幕截屏等。”

2021年12月13日,苹果发布会了安全补丁汇报,该系统漏洞早已被修补,Apple 根据改善情况管理方法,解决了 powerdir 网络安全问题不正确后面的逻辑问题。

除此之外,Apple 还修复了自 2020 年至今汇报的别的TCC绕开,包含:

- Time Machine 初始化( CVE-2020-9771 ):macOS 给予了一个名叫Time Machine的内嵌备份与恢复解决方法。安全性研究工作人员发觉一个应用“noowners”标示安裝 Time Machine 备份数据,这种备份数据包括 TCC.db 文档,网络攻击可以初始化这种备份数据并明确机器设备的 TCC 对策,而不用彻底访问硬盘。

- 系统变量中毒了(CVE-2020-9934):发觉用户的tccd可以利用拓展$HOME/Library/Application Support/com.apple.TCC/TCC.db来搭建TCC.db文件的途径。因为用户可以控制系统变量,网络攻击可以将选中的 TCC.db 文档嵌入随意途径,极毒 $HOME 系统变量,并让 TCC.db 应用该文件。

- Bundle 结果问题( CVE-2021-30713 ):该系统漏洞乱用了 macOS 推论运用软件包信息的方法。例如,假定网络攻击了解通常具备话筒访问管理权限的特殊应用软件,那麼她们可以将其运用编程代码嵌入总体目标应用软件的库中,并“承继”其 TCC 作用。

Jonathan Bar Or还表明,在此项研究期内,大家迫不得已升级定义认证 (POC) 系统漏洞利用,由于原始版本号不会再适用全新的 macOS 版本号 Monterey。这说明,即使macOS的系统软件和应用软件伴随着每一个新版本的公布而变的愈来愈安全性,可是iPhone、安全性研究工作人员和更高的安全社区等手机软件经销商仍要持续协作,以鉴别和漏洞修复,防止被网络攻击利用。

因为 macOS Monterey 12.1 遭受维护,因而简易的结果是将 macOS 升级到最新版。Apple 还与此同时公布了 macOS Big Sur 11.6.2 的升级,因而可以维护不兼容 Monterey 的旧 Mac 免遭该问题的危害。

参照来源于:

https://www.bleepingcomputer.com/news/microsoft/microsoft-powerdir-bug-gives-access-to-protected-macos-user-data/